Doctor Web : rapport viral du mois de février 2024

le 1er avril 2024

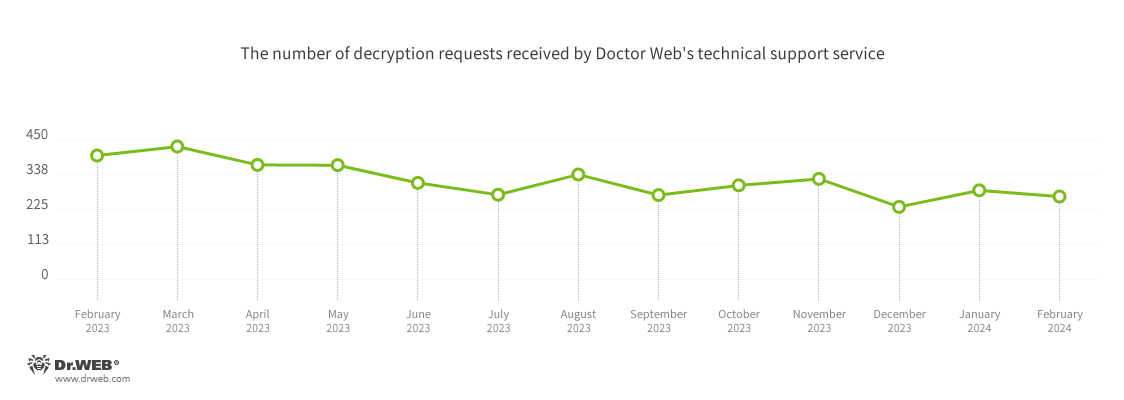

Le nombre de demandes d'utilisateurs pour le déchiffrement de fichiers a diminué de 7% par rapport au mois précédent. Dans la plupart des cas, les attaques ont été menées par les Trojans encodeurs Trojan.Encoder.3953 (18,27 % des incidents), Trojan.Encoder.37369 (9,14 % des incidents) et Trojan.Encoder.26996 (8,12 % des incidents).

Sur les appareils Android, les Trojans qui ont été détectés le plus souvent sont les Trojans publicitaires de la famille Android.HiddenAds, dont l'activité a considérablement augmenté.

Les tendances principales du mois de février.

- Légère augmentation du nombre total de menaces détectées

- Prédominance des documents de phishing parmi les malwares dans le trafic e-mail

- Diminution du nombre de demandes pour le déchiffrement de fichiers touchés par des rançongiciels

- Augmentation du nombre de détections de Trojans publicitaires Android.HiddenAds sur les appareils protégés

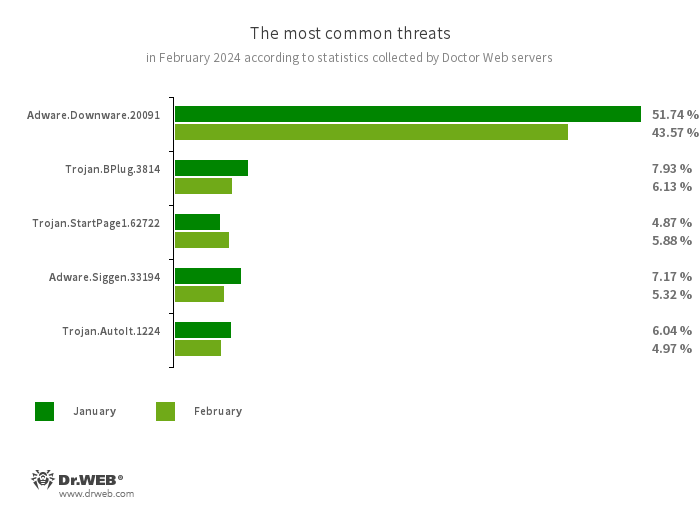

Données des serveurs de statistiques de Doctor Web

Les menaces les plus répandues au cours du mois de février :

- Adware.Downware.20091

- Adware souvent utilisé comme outil intermédiaire de téléchargement de programmes pirates.

- Trojan.BPlug.3814

- Détection d'un composant malveillant de l'extension de navigateur WinSafe. Ce composant est un script JavaScript qui affiche des publicités intrusives dans les navigateurs.

- Trojan.StartPage1.62722

- Malware qui remplace la page d'accueil dans les paramètres du navigateur.

- Adware.Siggen.33194

- Détection d'un navigateur gratuit créé à l'aide de la plateforme Electron avec un composant publicitaire intégré. Ce navigateur est distribué sur divers sites et est téléchargé sur les ordinateurs des utilisateurs lorsqu'ils tentent de télécharger des fichiers torrent.

- Trojan.AutoIt.1224

- Détection d'une version packagée d'un cheval de Troie Trojan.AutoIt.289 écrit dans le langage de script AutoIt. Ce Trojan est distribué dans le cadre d'un groupe de plusieurs applications malveillantes - un miner, une porte dérobée et un module d'auto-propagation. Trojan.AutoIt.289 effectue différentes actions malveillantes qui empêchent la détection de la charge utile principale.

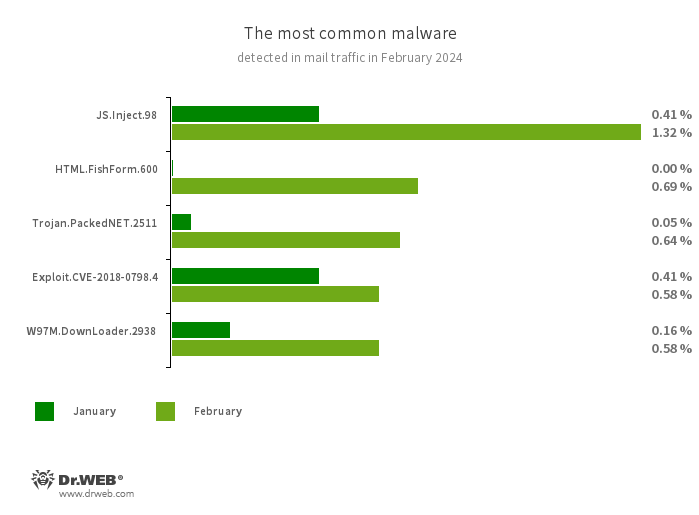

Statistiques relatives aux programmes malveillants détectés dans le trafic e-mail

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- HTML.FishForm.365

- Page web qui se propage via des newsletters de phishing. Il s’agit d’un formulaire fictif de saisie de données d'authentification. Ainsi, les données saisies par l'utilisateur sont envoyées aux pirates.

- Trojan.PackedNET.2511

- Logiciel malveillant écrit en VB.NET et protégé par un logiciel packer.

- Exploit.CVE-2018-0798.4

- Exploits conçus pour exploiter des vulnérabilités dans le logiciel Microsoft Office et qui permettent l'exécution de code arbitraire.

- W97M.DownLoader.2938

- Famille de Trojans Downloaders qui exploitent les vulnérabilités des documents créés dans MS Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur attaqué.

Rançongiciels

Par rapport au mois de janvier, en février, le nombre de demandes pour le déchiffrement de fichiers touchés par les rançongiciels à diminué de 7%.

Les encodeurs les plus répandus au cours du mois de février :

- Trojan.Encoder.3953 — 18.27%

- Trojan.Encoder.35534 — 9.14%

- Trojan.Encoder.26996 — 8.12%

- Trojan.Encoder.29750 — 0.51%

- Trojan.Encoder.37400 — 0.51%

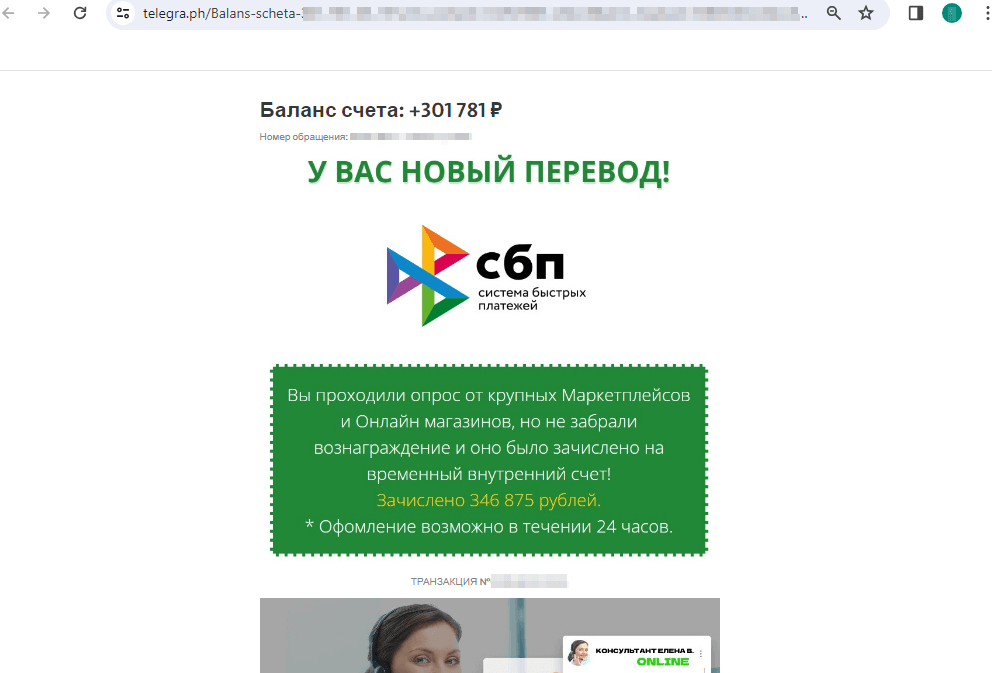

Sites dangereux

En février 2024, les analystes de Doctor Web ont continué à référencer des sites indésirables. Les sites proposant des gains moyennant le paiement de frais de virement interbancaire constituent une des tendances majeures dans le monde cybercriminel. Des liens vers ces sites sont notamment distribués via la plateforme de blog Telegraph.

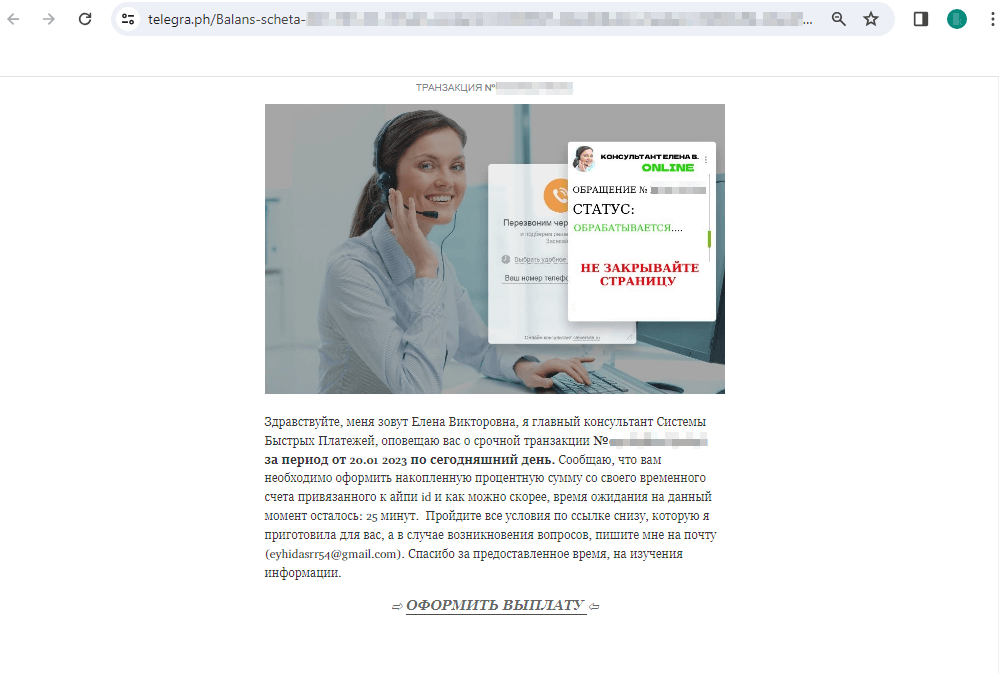

Vous trouverez ci-dessous un exemple d'une telle publication. Les victimes potentielles se voient proposer de « récupérer » dans les 24 heures la rémunération qu’elles sont sensées percevoir après avoir participé à une enquête auprès de boutiques en ligne :

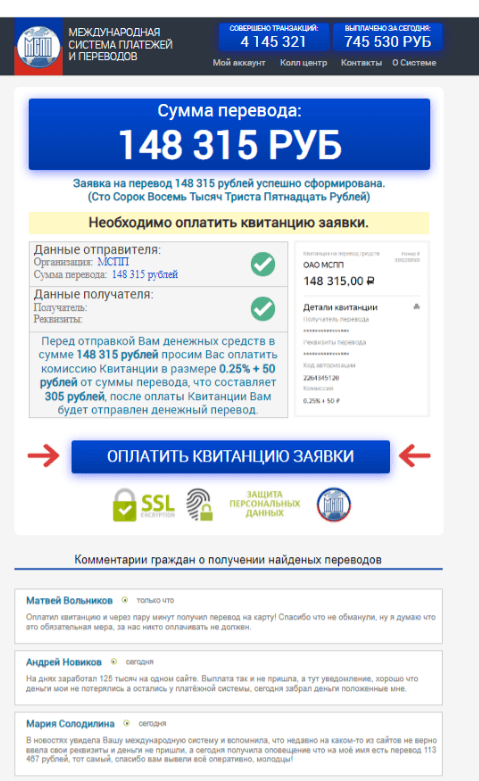

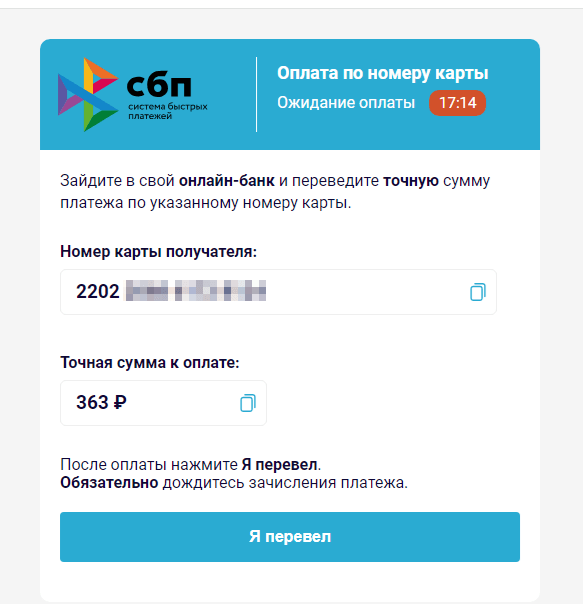

En cliquant sur le lien « EFFECTUER UN PAIEMENT », l'utilisateur est redirigé vers le site frauduleux d'un certain « Système international de paiement et de transfert », où il peut prétendument recevoir le paiement promis :

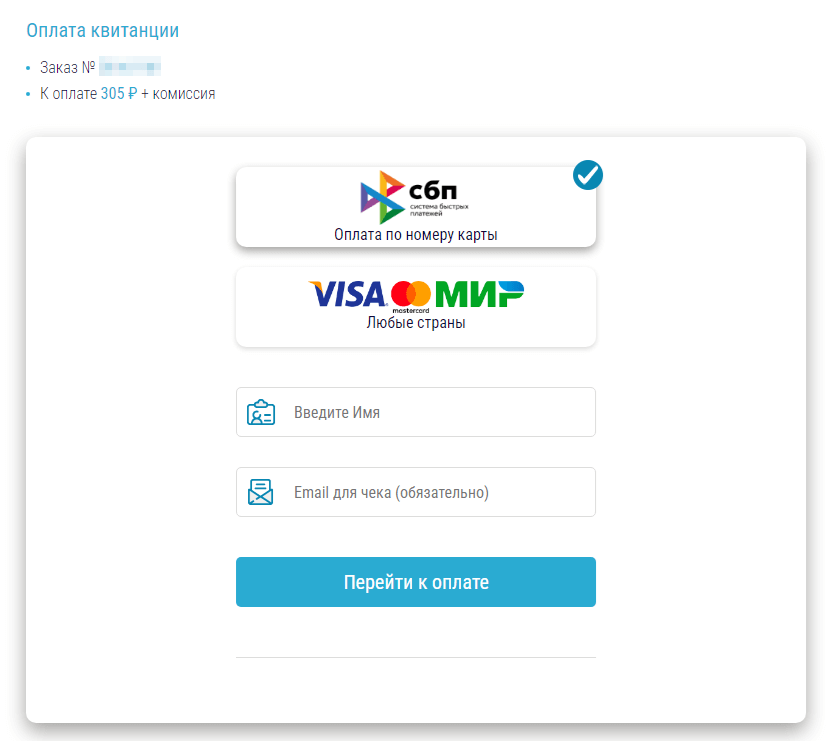

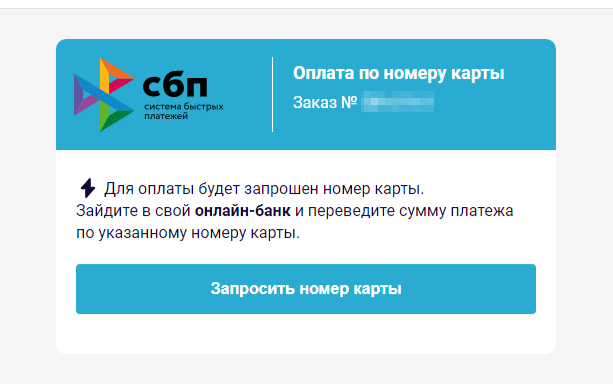

Pour recevoir de l'argent, l'utilisateur doit d'abord fournir des données personnelles - nom et adresse e-mail, puis payer une « commission » via le Système de paiement rapide pour le « transfert » d'une rémunération inexistante. Dans le même temps, les fraudeurs indiquent le transfert d'argent par numéro de carte bancaire via une banque en ligne comme mode de paiement de la « commission », tandis que le système de paiement rapide ne prévoit les transferts que par numéro de téléphone portable. Dans ce cas, les attaquants peuvent délibérément spéculer sur la méthode de transfert d'argent, qui gagne en popularité en Russie, en raison du faible niveau de connaissances financières des utilisateurs. Si la victime accepte de payer la « commission », elle transférera son propre argent sur une carte bancaire contrôlée par les fraudeurs. Dans le même temps, il ne peut être exclu que dans une tentative de voler de l'argent aux utilisateurs, les attaquants utiliseront vraiment le système de paiement rapide à l'avenir.

Logiciels malveillants et indésirables ciblant les appareils mobiles

Selon les statistiques de détection Dr.Web pour les appareils mobiles Android, en février 2024, les chevaux de Troie Android.HiddenAds ont été le plus souvent détectés à nouveau sur les appareils protégés. Leur activité par rapport au mois de janvier a augmenté de 73%. Dans le même temps, l’activité des Trojans publicitaires de l'autre famille, Android.MobiDash, a baissé de 58,8%.

Le nombre de détection des Trojans espions Android.Spy a diminué de 27,33%, et celui des Trojans bancaires ― de 18,77%. Dans le même temps, l’activité des malwares Android.Locker a augmenté de presque 30%.

Les événements les plus importants du mois de février relatifs à la sécurité des mobiles sont les suivants :

- activité accrue des Trojans publicitaires Android.HiddenAds,

- diminution du nombre d'attaques menées par des chevaux de Troie bancaires et espions,

- augmentation du nombre d'attaques de rançongiciels.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au mois de février, consultez notre Rapport.