Doctor Web : rapport viral du mois de janvier 2015

Le 3 février 2015

En janvier 2015, les spécialistes de Doctor Web ont découvert un envoi de spam contenant des malwares visant à installer d'autres logiciels malveillants sur l'ordinateur infecté. Beaucoup d'utilisateurs de Windows ont été ciblés par des « Encoders ». Et comme toujours, de nouveaux malwares ciblant Android ont été découverts.

Les tendances du mois de janvier

- L'envoi de spam contenant des malwares qui visent à installer sur l'ordinateur infecté d'autres logiciels malveillants.

- Distribution de Trojans Encoders ciblant les utilisateurs de Windows.

- L'apparition de nouvelles modifications de logiciels malveillants ciblant Android.

La menace du mois

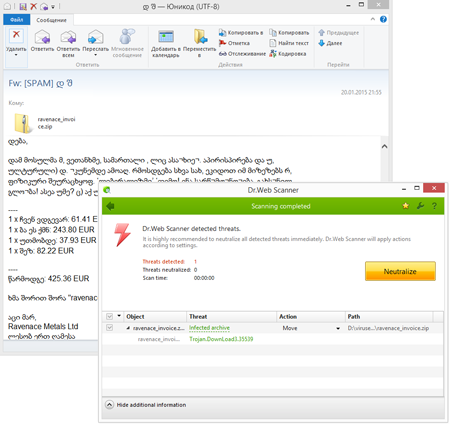

Au milieu du mois, un envoi massif de spam a été effectué pour distribuer le Trojan Downloader Trojan.DownLoad3.35539.

- Ce Trojan est distribué comme une archive ZIP en pièce jointe d’emails.

- Sa principale fonctionnalité est le téléchargement et le lancement sur l'ordinateur infecté du Trojan.Encoder.686, aussi connu sous le nom de CTBLocker.

Les chercheurs de Doctor Web ont découvert que ces messages étaient en plusieurs langues, notamment anglais, allemand et même géorgien.

Le décryptage des fichiers touchés par ce Trojan est impossible pour le moment.

Toutefois, ce malware est détecté par l'antivirus Dr.Web, c'est pourquoi les utilisateurs de Dr.Web sont protégés.

Trojans Encoders

Nombre de requêtes adressées au support technique pour le décryptage de fichiers

| Décembre 2014 | Janvier 2015 | Evolution |

|---|---|---|

| 1096 | 1305 | +16,1% |

Le nombre de victimes du Trojan.Encoder.686 a augmenté. Ce Trojan se compose des bibliothèques TOR et OpenSSL pour la cryptographie. Lors du cryptage, le Trojan utilise CryptoAPI pour générer des données aléatoires ainsi que la cryptographie elliptique.

Les malfaiteurs donnent 96 heures aux victimes pour payer le décryptage des fichiers, sous peine d’endommagement de ces fichiers. Pour en savoir plus sur les conditions et le montant à payer pour le décryptage, les malfaiteurs invitent les utilisateurs à visiter un site situé dans le réseau anonyme TOR.

Malheureusement, il est actuellement impossible de déchiffrer les fichiers cryptés par le Trojan.Encoder.686.

Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

Les autres Encoders les plus répandus :

- Encoder.556

- Encoder.858

- Encoder.567

- Encoder.398.

Pour se protéger contre ce type de menaces, il est recommandé de créer des sauvegardes des données importantes, de distribuer correctement les droits des utilisateurs du système d'exploitation et bien sûr d'utiliser une protection antivirus moderne. Un outil efficace pour faire face aux Encoders est inclus à Dr.Web Security Space 10.0, qui comprend des composants spéciaux de protection préventive pour éviter la perte de données.

Protégez vos fichiers contre l'endommagement par des Trojans en utilisant la Prévention de la perte de données

| Disponible uniquement dans Dr.Web Security Space en versions 9 et 10 |

| Plus d'infos sur les Encoders |

|

Présentations sur la configuration |  |

Décryptage gratuit de données |

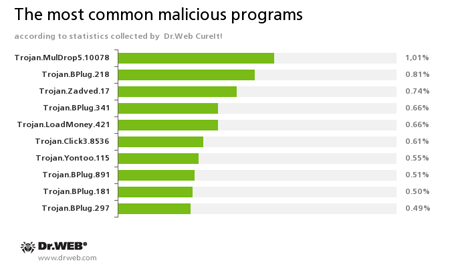

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Trojan.MulDrop5.10078

Malware capable de télécharger des applications publicitaires sur l'ordinateur de la victime.Trojan.BPlug

Plug-in pour les navigateurs populaires qui affiche des publicités.Trojan.Zadved

Plug-in conçu pour remplacer les résultats des moteurs de recherche, ainsi que pour afficher des fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites.Trojan.LoadMoney

Famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.Trojan.Yontoo

C'est une famille de plug-in dont le but est l'affichage de publicités lors de la visite des pages web.

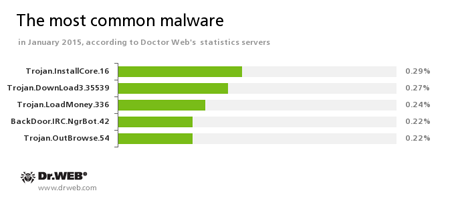

Données des serveurs de statistiques de Doctor Web

Trojan.InstallCore.16

Trojan qui installe des applications publicitaires et douteuses, également connu sous le nom de Trojan Packed.24524.Trojan.DownLoad3.35539

Trojan Downloader distribué comme une archive ZIP avec un fichier SCR en pièce jointe d’emails. Lors de son lancement, le Trojan enregistre sur le disque et ouvre sur l'écran de l'ordinateur infecté un fichier texte en RTF. Dans le même temps, il établit une connexion avec le serveur des malfaiteurs et lance sur le PC infecté le Trojan.Encoder.686, connu également sous le nom de CTB-Locker.Trojan.LoadMoney.336

Un des représentants d'une famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.BackDoor.IRC.NgrBot.42

C'est un Trojan assez répandu, qui est bien connu par les spécialistes de la sécurité depuis 2011. Ces Trojans communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter les commandes des malfaiteurs.Trojan.OutBrowse.54

Un des représentants de la famille des Trojans publicitaires distribués via les programmes partenaires et conçus pour gagner de l'argent sur le trafic de fichiers.

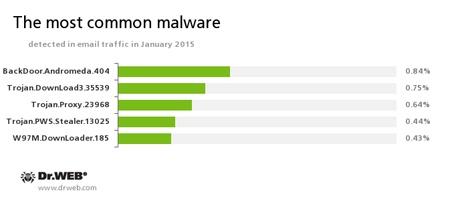

Logiciels malveillants détectés dans le trafic email

BackDoor.Andromeda.404

Trojan Downloader, conçu pour télécharger sur les serveurs des malfaiteurs et lancer sur le PC infecté d'autres logiciels malveillants.Trojan.DownLoad3.35539

Trojan Downloader, distribué comme une archive ZIP avec un fichier SCR en pièce jointe d’emails. Lors de son lancement, le Trojan enregistre sur le disque et ouvre sur l'écran de l'ordinateur infecté un fichier texte en RTF. Dans le même temps, il établit une connexion avec le serveur des malfaiteurs et lance sur le PC infecté le Trojan.Encoder.686, connu également sous le nom de CTB-Locker.Trojan.Proxy.23968

Trojan conçu pour installer un serveur proxy dans le système infecté afin d'intercepter les données confidentielles lors de la consultation de sites de banque en ligne de certaines banques russes. Après son lancement, il modifie les paramètres de connexion réseau, en y ajoutant un lien vers le script de paramétrage automatique. Le trafic de l'utilisateur est redirigé via le serveur proxy sur le serveur des malfaiteurs, qui peut ainsi remplacer la page web de la banque en ligne. Il installe un faux certificat numérique pour établir une connexion HTTPS.Trojan.PWS.Stealer.13025

C'est un logiciel conçu pour voler les données confidentielles, notamment les identifiants pour les clients de messagerie, clients ftp, navigateurs web et clients de messagerie instantanée.W97M.DownLoader.185

Représentant de la famille de logiciels malveillants distribués via la messagerie dans les documents Microsoft Word. Il est conçu pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

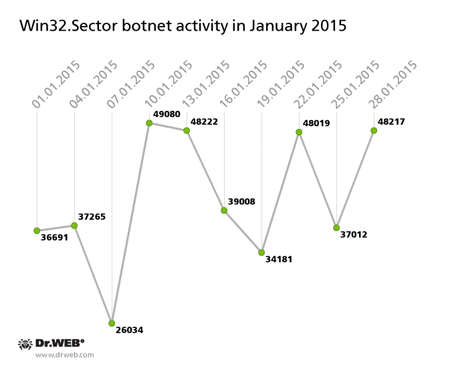

Botnets

Le malware Win32.Sector est connu depuis 2008. Il représente un virus polymorphe infectant les fichiers.

Ses fonctions principales :

- télécharger depuis un réseau P2P des fichiers exécutables et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

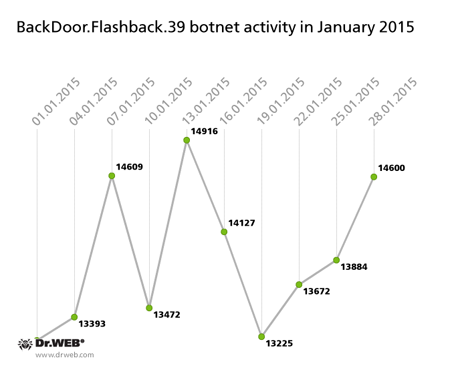

BackDoor.Flashback.39

Trojan ciblant Mac OS X distribué depuis avril 2012. Ce malware exploite les vulnérabilités Java. Ce logiciel malveillant télécharge et lance sur la machine contaminée un payload qui peut être présent via un exécutable indiqué dans la commande reçue des pirates.

Menaces ciblant Linux

Au cours du mois écoulé, les spécialistes ont détecté plusieurs menaces ciblant Linux, dont la plus importante est le virus de fichiers Linux.EbolaChan.

- La principale fonctionnalité de ce virus de fichiers est le lancement, selon une planification, d’un script spécifique qui télécharge et lance des scripts sh sur l'ordinateur infecté.

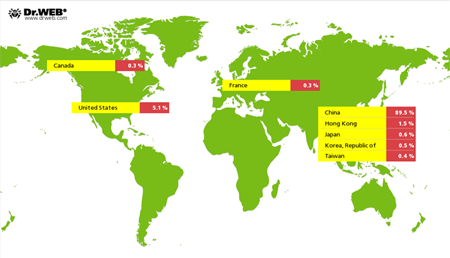

Le Trojan Linux.BackDoor.Gates.5 continue ses attaques DDoS. Au cours du mois, les chercheurs ont détecté 3 713 adresses IP uniques ciblées par des attaques DDoS, dont la plupart se trouvent en Chine :

Les sites frauduleux et non recommandés

En Janvier 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 10,431 adresses Internet.

| Décembre 2014 | Janvier 2015 | Evolution |

|---|---|---|

| 10 462 | 10 431 | +0,3% |

Le Contrôle Parental, inclus dans Dr.Web Security Space 10.0, assure la protection des utilisateurs contre la fraude Internet. Le Contrôle Parental vous permet de limiter l'accès à certains sites web, en fonction du sujet de leur contenu, filtre les contenus douteux. Il utilise une base de liens non recommandés afin de protéger l'utilisateur contre les sites frauduleux et potentiellement dangereux, dont le contenu est suspect et contre les ressources qui distribuent des logiciels malveillants.

En savoir plus sur les sites non recommandés par Dr.Web

Logiciels malveillants et indésirables ciblant Android

Au cours du mois écoulé, les chercheurs ont détecté plusieurs menaces ciblant Android. Parmi elles, les plus actuelles sont les suivantes :

- Les Trojans intégrés aux firmwares Android modifiés par les pirates ;

- Trojans bancaires ciblant Android

Une activité considérable de ces malwares a été constatée en Corée du Sud, où les malfaiteurs les distribuent via des SMS contenant un lien menant au téléchargement du Trojan.

Les spécialistes de Doctor Web ont détecté plus de 40 envois de spam via SMS visant à diffuser les Trojans.

Spyware commercial

En Janvier 2015, les spécialistes de Doctor Web ont ajouté à la base virale plusieurs spywares, ciblant les appareils mobiles sous Android, qui visent à surveiller les actions des utilisateurs.Les menaces sur Google Play

Les plateformes publicitaires agressives et potentiellement dangereuses ciblant les appareils mobiles restent un problème important. Des systèmes de ce type ont été intégrés à certains logiciels gratuits disponibles sur Google Play.

En savoir plus sur les menaces ciblant Android avec notre rapport dédié.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

[% END %]