Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de juillet 2015

Le 3 août 2015

Les tendances du mois du juillet

- L'utilisation de modules publicitaires par les malfaiteurs afin de gagner de l'argent

- La détection de logiciels malveillants sur Google Play

- L'émergence de Trojans-backdoors

- L’augmentationdu nombre de Trojans Extorqueurs ciblant Android

- L'augmentation du nombre de Trojans SMS

Nombre d'entrées dans la base virale Dr.Web pour Android

| Juin 2015 | Juillet 2015 | Evolution |

|---|---|---|

| 10,144 | 11,422 | +12.6% |

Menace " mobile "du mois

Au cours du mois, les chercheurs ont découvert un Trojan-Android assez intéressant, ajouté à la base virale sous le nom Android.Poder.1. Ce logiciel malveillant, intégré par les malfaiteurs dans d’autres logiciels (principalement des jeux) vole des données confidentielles, peut envoyer des SMS contenant un lien pour télécharger sa copie, et affiche des publicités. En plus des publicités, Android.Poder.1 a encore une possibilité de gagner de l'argent. Le Trojan propose des fonctionnalités payantes qui étaient disponibles gratuitement dans les applications originales. Les particularités de ce Trojan :

- intégré aux jeux, modifié par les malfaiteurs ;

- recueille des données confidentielles telles que l'historique du navigateur et les onglets sauvegardés ;

- peut envoyer des SMS contenant un lien pour télécharger la copie du Trojan (en fonction de la version du logiciel malveillant, l'envoi est effectué soit à l'insu de l'utilisateur, soit nécessite sa confirmation. Dans ce cas, le Trojan utilise le format standard d’envoi des messages) ;

- inclut plusieurs modules responsables de l'affichage de publicités ;

- peut demander un paiement pour accéder à certaines fonctions de l'application compromise.

Les Trojans Android sur Google Play

Au cours du mois écoulé, les chercheurs de Doctor Web ont découvert de nouveaux Trojans Android sur le catalogue Google Play. Les deux logiciels malveillants, nommés Android.Spy.134 et Android.Spy.135 étaient masqués dans des jeux. Ces Trojans peuvent afficher une fausse fenêtre d'authentification du logiciel-client pour Facebook, demandent le mot de passe et le login d’accès au compte puis envoient ces données au serveur de gestion. Après ces actions, beaucoup d'utilisateurs du réseau social inclus dans la liste d'amis de la victime pouvaient recevoir des messages qui recommandaient d'installer le jeu en cliquant sur le lien indiqué. C'est pourquoi Android.Spy.134 et Android.Spy.135 ont été téléchargés sur Google Play plus de 500 000 fois.

Les particularités de ces Trojans :

- plus de 500 000 téléchargements depuis le catalogue Google Play

- créés en utilisant une plate-forme Mono Framework ;

- Ils représentent des copies de jeux existants mais comportant des fonctionnalités malveillantes ;

- Ils peuvent afficher une fausse fenêtre d'authentification du logiciel-client pour Facebook en demandant le mot de passe et le login du compte ;

- Ils peuvent se propager via la liste des amis du compte piraté en proposant d'installer un jeu.

A la fin du mois, les chercheurs de Doctor Web ont détecté un autre Trojan sur Google Play, baptisé Android.DownLoader.171.origin. Ce logiciel malveillant est conçu pour télécharger et installer des logiciels sur l'appareil mobile. De plus, sur commande des malfaiteurs, cette application peut supprimer les logiciels déjà installés. Android.DownLoader.171.origin peut également afficher des publicités dans la barre de notifications.

Au moment de sa détection sur le catalogue Google Play, plus de 100 000 utilisateurs l’avaient téléchargé. Ce logiciel malveillant a également été distribué en Chine. Le total de téléchargements d'Android.DownLoader.171.origin a dépassé 1,5 millions. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

Trojans-backdoors

Au cours du mois, les chercheurs de Doctor Web ont ajouté à la base virale Dr.Web de nouvelles modifications des Trojans-backdoors de la famille Android.Backdoor, conçus pour exécuter des commandes et effectuer des actions sur les appareils mobiles. Les Trojans Android.Backdoor.114.origin et Android.Backdoor.213.origin ont été analysés. Ces backdoors ont été distribués au sein d’applications modifiées. Ils sont capables de voler les données confidentielles, ainsi que de télécharger et d’installer d'autres logiciels. De plus, le Trojan Android.Backdoor.114.origin essaie d'obtenir l'accès root afin d'assurer son installation dans le répertoire système pour se protéger contre la suppression.

Evolution du nombre d'enregistrements pour les logiciels malveillants de la famille Android.Backdoor:

| Juin 2015 | Juillet 2015 | Evolution |

|---|---|---|

| 214 | 257 | +20.1% |

Trojans Extorqueurs ciblant Android

Au cours du mois de juillet 2015, les spécialistes ont détecté plusieurs Trojans-Extorqueurs de la famille Android.Locker. Ces malwares bloquent l'appareil mobile et demandent une rançon pour le déblocage. Nombre de signatures des Trojans-Extorqueurs dans la base virale de Dr.Web :

| Juin 2015 | Juillet 2015 | Evolution |

|---|---|---|

| 301 | 356 | +14.8% |

Trojans bancaires

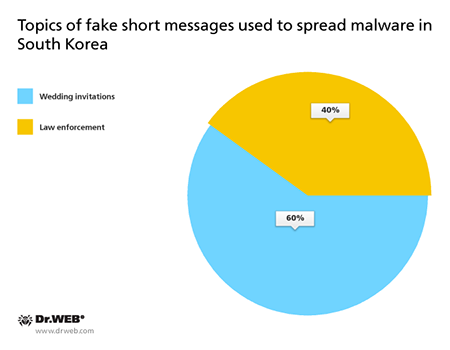

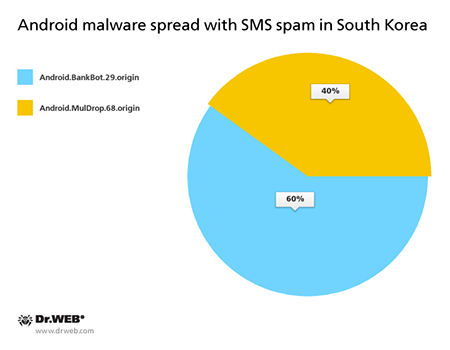

Les trojans bancaires ont continué à être actifs durant l’été. La Corée du Sud reste une cible privilégiée, même si l’on observe une réduction significative par rapport au mois précédent. Les spécialistes de Doctor Web ont détecté moins de 10 envois massifs de spam via SMS visant à diffuser des logiciels malveillants en juillet.

Trojans Android diffusés en juillet :

Evolution du nombre d'enregistrements pour les Trojans bancaires de la famille Android.BankBot:

| Juin 2015 | Juillet 2015 | Evolution |

|---|---|---|

| 122 | 135 | +10.65% |

Android.BankBot.29.origin

Trojan conçu pour voler les données confidentielles des clients des banques sud-coréennes. Le Trojan imite le fonctionnement des clients bancaires originaux pour voler des données confidentielles et les transmettre aux attaquants. Sous couvert d'un abonnement au service bancaire, le Trojan essaie d'installer le malware Android.Banker.32.origin.

Android.MulDrop.68.origin

Ce Trojan est conçu pour distribuer et installer d'autres Trojans sur les appareils mobiles.

Trojans SMS

Au cours du mois écoulé, les spécialistes ont détecté plusieurs Trojans SMS conçus pour envoyer des SMS payants et abonner les utilisateurs à des services divers (payants également). Evolution du nombre d'enregistrements pour les logiciels malveillants de la famille Android.SmsSend:

| Juin 2015 | Juillet 2015 | Evolution |

|---|---|---|

| 4,745 | 5,259 | +10.83% |