Doctor Web : rapport viral du mois d'août 2016

Le 31 août 2016

Le dernier mois de l’été a rimé avec vulnérabilités. De nombreux malwares ont été détectés. Aperçu de certains d’entre eux analysés par les chercheurs de Doctor Web.

Trojan contaminant les terminaux POS, malwares écrits en langage Go capables de créer des botnets, programme malveillant utilisant l'utilitaire d'administration à distance bien connu TeamViewer, et Trojan installant un faux navigateur web.

Les tendances du mois d'août

- L'apparition d'un Trojan ciblant les terminaux POS

- La propagation de nouveaux Trojans ciblant Windows

- L'apparition de Trojans écrits en Go

Menace du mois

Des programmes malveillants utilisant TeamViewer ont déjà été détectés par les analystes,nous avons déjà écrit sur l'un de ces programmes dans un article publié au mois de mai de cette année. Examiné au mois d'août, le Trojan BackDoor.TeamViewerENT.1 est également connu sous le nom Spy-Agent. Contrairement à ses prédécesseurs, BackDoor.TeamViewerENT.1 utilise des fonctions de TeamViewer pour espionner l'utilisateur.

Le backdoor peut lui-même télécharger des composants manquants de TeamViewer sur son serveur de contrôle et exécuter les commandes suivantes :

- redémarrer le PC;

- éteindre le PC;

- supprimer TeamViewer;

- redémarrer TeamViewer;

- écouter le son du microphone;

- cesser d'écouter le son du microphone;

- déterminer la présence d'une webcam;

- observer via la webcam;

- cesser de regarder via la webcam;

- télécharger un fichier, l’enregistrer dans un dossier temporaire et l’exécuter ;

- mettre à jour le fichier de configuration ou le fichier du backdoor;

- se connecter à un hôte distant spécifié, puis lancer cmd.exe avec une redirection d'entrée-sortie vers un hôte distant.

Les analystes de Doctor Web ont constaté que les criminels qui utilisent BackDoor.TeamViewerENT.1 attaquent à différents moments les résidents de certains pays et régions. Pour en savoir plus, lisez l’article.

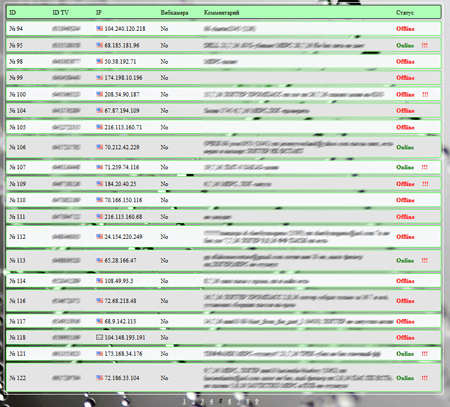

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.BtcMine.793

Représentant de la famille des programmes malveillants utilisant des ressources de l’ordinateur infecté à l'insu de l'utilisateur pour l'extraction (mining) de crypto-monnaie, par exemple, des Bitcoin. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres programmes malveillants. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du « programme partenaire » LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.InstallCore.1903

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.BPlug

Plug-ins conçus pour les navigateurs les plus utilisés et qui affichent des publicités.

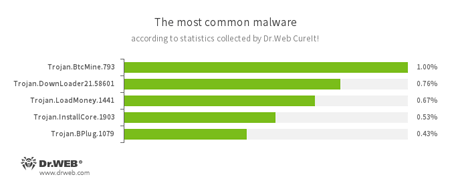

Données des serveurs de statistiques de Doctor Web

- JS.Downloader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres programmes malveillants. - Trojan.BPlug

Plug-ins conçus pour les navigateurs les plus utilisés et qui affichent des publicités. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du « programme partenaire » LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web.

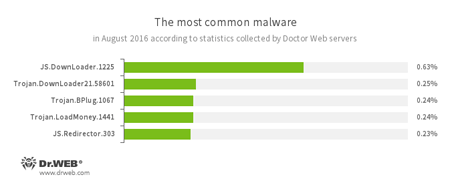

Logiciels malveillants détectés dans le trafic email

- JS.Downloader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants sur l'ordinateur. - W97M.DownLoader

Famille de Trojans downloader utilisant les vulnérabilités des applications de Microsoft Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

Données recueillies via Dr.Web pour Telegram

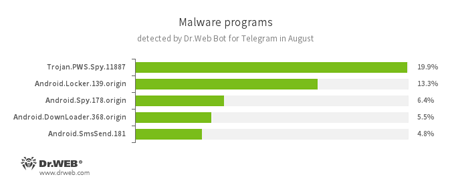

Le bot Dr.Web pour Telegram est sorti en mars 2016. Il peut analyser « à la volée » un lien ou un fichier et alerter en cas de virus reçu par email ou de visite d’un site malveillant par exemple. Au cours des derniers mois, il a été utilisé par plusieurs dizaines de milliers de personnes. Les statistiques recueillies par Doctor Web montrent que les utilisateurs de Telegram détectent des programmes malveillants ciblant Windows mais également Android. Au mois d'août 2016, 5,9 % des utilisateurs de Dr.Web Bot pour Telegram ont testé le bot en utilisant le fichier de test EICAR. Le Top 5 des programmes malveillants détectés au cours du mois d'août par Dr.Web pour Telegram est présenté dans le diagramme suivant.

- Trojan.PWS.Spy

Famille de programmes malveillants ciblant Windows et qui volent des données personnelles, notamment les mots de passe. - Android.Locker

Famille de Trojans ciblant Android pour extorquer de l’argent. Les différentes modifications de ce malware bloquent l'appareil et affichent un message informant l’utilisateur qu’il a prétendument violé la loi. Une rançon est demandée pour le déblocage. - Android.Spy

Famille de Trojans multifonctions ciblant les appareils mobiles fonctionnant sous Android. Ils peuvent lire et enregistrer des contacts, envoyer et recevoir des SMS, déterminer les coordonnées GPS, lire et enregistrer les marque pages du navigateur, obtenir des informations sur le numéro IMEI de l’appareil mobile et le numéro de téléphone. - Android.DownLoader

Trojans conçus pour télécharger et installer d’autres applications malveillantes sur les appareils mobiles fonctionnant sous Android. - Android.SmsSend

Famille de programmes malveillants ciblant les appareils mobiles tournant sous Android. Les Trojans faisant partie de cette famille sont conçus pour envoyer des SMS surtaxés.

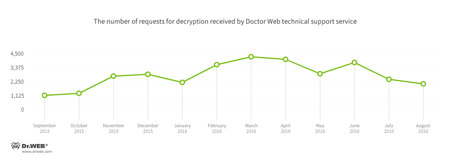

Trojans Encoders

Au mois d'août, le service de support technique de Doctor Web a reçu des requêtes liées aux modifications suivantes des Trojans Encoders :

- Trojan.Encoder.761 — 17,69% des demandes ;

- Trojan.Encoder.858 — 15,40% des demandes ;

- Trojan.Encoder.4860 — 12,56% des demandes ;

- Trojan.Encoder.567 — 9,49% des demandes ;

- Trojan.Encoder.3953 — 6,08% des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Sites dangereux

En août 2016, la base de sites non recommandés par Dr.Web s’est enrichie de 245 394 adresses Internet.

| Juillet 2016 | Août 2016 | Evolution |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

Menaces ciblant Linux

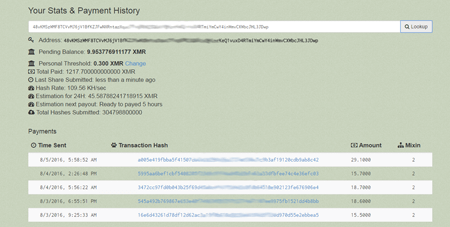

Au début du mois d’août, les analystes de Doctor Web ont détecté un Trojan ciblant Linux écrit en Go. Le programme malveillant a été nommé Linux.Lady.1. Le Trojan est conçu pour télécharger et lancer un programme d'extraction (mining) de crypto-monnaie. Après son lancement, Linux.Lady.1 transmet au serveur de contrôle des informations sur la version Linux installée sur la machine infectée ainsi que des données sur le nombre de processeurs, le nombre de processus en cours et d'autres informations. En réponse, le Trojan reçoit un fichier de configuration qu'il utilise pour télécharger et lancer le programme-miner. L’argent reçu sera transféré vers un portefeuille électronique.

Pour plus d’informations sur le Trojan Linux.Lady.1, vous pouvez consulter l'article publié sur le site de Doctor Web.

Linux.Rex.1 dont la propagation a été signalée par Doctor Web à la mi-août possède des fonctionnalités plus élargies. Il est également écrit en Go. Ce malware peut organiser des botnets peer-to-peer, et son but principal est d’attaquer des sites fonctionnant sous plusieurs CMS populaires. De plus, il est capable d’envoyer des messages avec des menaces, d’organiser des attaques DDoS, de voler des listes d'utilisateurs stockées sur les nœuds attaqués, les clés SSH privées, ainsi que les logins et mot de passe. Sur commande, Linux.Rex.1 peut lancer des différentes applications sur l'ordinateur attaqué.

Autres événements

Au début du mois, détection de Trojan.Kasidet.1 contaminant les terminaux POS. En plus de ses fonctions de Trojan, il peut voler les mots de passe des clients de messagerie Outlook, Foxmail ou Thunderbird et s'intégrer dans les processus des navigateurs Mozilla Firefox, Google Chrome, Microsoft Internet Explorer et Maxthon pour intercepter les demandes GET et POST. Ce malware peut aussi, sur commande depuis le serveur de contrôle, télécharger et exécuter sur un PC infecté une autre application ou une bibliothèque malveillante, trouver sur les disques et transmettre aux malfaiteurs un fichier en particulier ou leur communiquer une liste des processus en cours d’exécution sur la machine. Pour plus d'info sur Trojan.Kasidet.1 consultez notre aperçu.

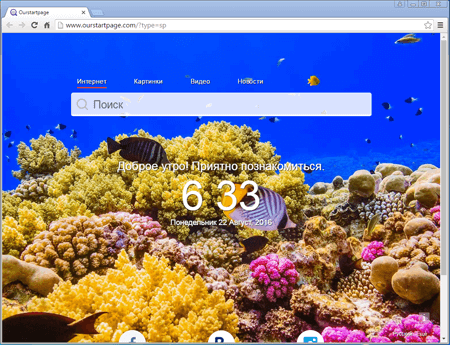

Fin août, Trojan.Mutabaha.1 installe sur les ordinateurs un faux navigateur Chrome.

Ce navigateur a son propre nom - Outfire, mais les créateurs du Trojan.Mutabaha.1 diffusent 56 navigateurs similaires avec des noms différents. Outfire s'installe à la place de Google Chrome déjà présent. Il modifie les raccourcis existants (ou les supprime et en crée de nouveaux), il copie vers le nouveau navigateur le profil utilisateur Chrome existant. Il est impossible de modifier la page d'accueil de ce navigateur dans les paramètres. De plus, il contient un plugin qui ne peut pas être déconnecté et qui remplace des publicités sur les pages Web consultées par l'utilisateur. Le programme malveillant est décrit sur notre site, dans notre aperçu.

Logiciels malveillants et indésirables ciblant les appareils mobiles

Au mois d'août, les analystes de Doctor Web ont détecté un Trojan ciblant Android qui affiche des publicités intempestives par-dessus des applications en cours et par-dessus l'interface du système d'exploitation, il peut également acheter et télécharger des applications depuis Google Play. De faux logiciels pour iOS utilisant le nom de marque Dr.Web ont été détectés sur Apple iTunes et l’App Store .

Les événements les plus importants du mois d'août relatifs à la sécurité des mobiles sont les suivants :

- Détection d’un Trojan affichant des publicités et pouvant acheter et télécharger automatiquement des logiciels depuis Google Play ;

- Détection de fausses applications pour iOS utilisant le nom de marque Dr.Web sur Apple iTunes.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles, consultez notre aperçu.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]