le 3 avril 2017

Le début du printemps a été marqué par une croissance de la fraude sur Internet. Un nouveau Trojan conçu pour organiser des attaques DDoS a été détecté. Dans le catalogue d’applications mobiles Google Play, les analystes de Doctor Web ont détecté une application embarquant un module qui affiche des publicités intempestives sur les appareils Android et qui a été téléchargée par plus de 50 000 000 d’utilisateurs. Au cours du premier mois du printemps, les bases de sites non recommandés se sont enrichies d’un grand nombre d'adresses de ressources considérées comme potentiellement dangereuses.

Les tendances principales du mois de mars

- L'apparition d'un nouveau Trojan ciblant Linux

- La détection d'un grand nombre de sites Web frauduleux

- La propagation de modules publicitaires agressifs et de Trojans ciblant Android

Menace du mois

Habituellement, les programmes malveillants ciblant Linux téléchargent sur le dispositif compromis d'autres Trojans, organisent des serveurs proxy ou effectuent des attaques DDoS. C’est pour cela que le Trojan détecté au mois de mars par les analystes de Doctor Web et nommé Linux.DDoS.117 a été conçu.

Ce malware s’adapte aux architectures de matériel Intel x 86, M68K, MIPS, MIPSEL, SPARC, SH4, Power PC et ARM. Après son lancement, Linux.DDoS.117 attend une connexion à Internet et une fois connecté, il envoie aux malfaiteurs des informations sur le périphérique contaminé. Le Trojan peut accepter des commandes entrantes et les exécuter à l’aide de l'interpréteur de commande sh. En utilisant une directive particulière, les cybercriminels transmettent au Trojan le nom de la machine ciblée et des données relatives à la durée de l'attaque DDoS. Pour en savoir plus sur Linux.DDoS.117, consultez la description technique de ce malware.

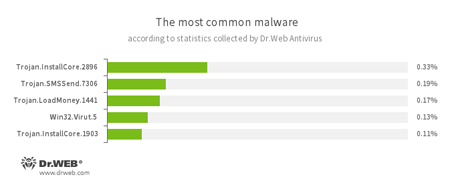

Selon les statistiques de Dr.Web Antivirus

- Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.SMSSend.7306

Représentant de la famille de logiciels malveillants généralement conçus sous forme d’une archive avec installateur intégré. Il propose soit d'envoyer un SMS payant à un numéro court pour continuer l'installation et obtenir ainsi l'accès au contenu de l'archive, soit d'indiquer le numéro de téléphone et de saisir le code reçu dans le message de réponse, en acceptant les termes d'un abonnement payant. L’objectif principal de Trojan.SMSSend est l'extorsion d'argent. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Win32.Virut.5

Virus polymorphe complexe qui infecte les fichiers exécutables et qui est doté de fonctionnalités permettant de gérer la machine contaminée de manière distante.

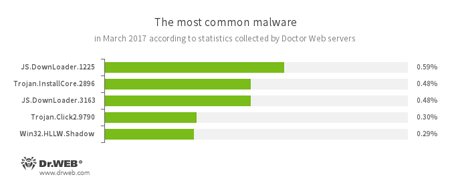

Données des serveurs de statistiques de Doctor Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.Click2.9790

Représentant de la famille des programmes malveillants conçus pour gonfler les chiffres liés à la fréquentation de sites web. Ces chevaux de Troie redirigent les requêtes de la victime vers certains sites en contrôlant le comportement du navigateur. - Win32.HLLW.Shadow

Ver qui se propage en utilisant des supports amovibles et des disques réseau partagés. De plus, il peut se propager via le réseau en utilisant le protocole standard SMB. Il est capable de télécharger des fichiers exécutables du serveur de gestion et de les exécuter

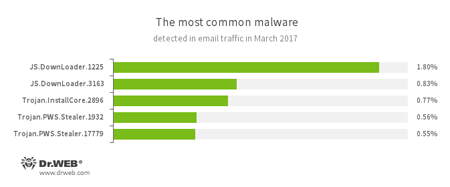

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

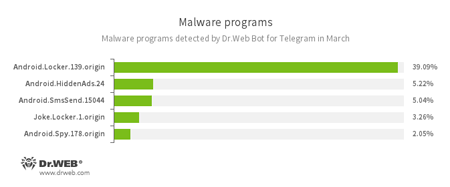

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon. - Android.HiddenAds.24

Trojan conçu pour afficher des publicités. - Android.SmsSend.15044

Représentant de la famille des logiciels malveillants conçus pour envoyer des messages SMS payants et pour abonner des utilisateurs à des services couteux ou à un contenu payant. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - Android.Spy.178.origin

Représentant de la famille des Trojans ciblant Windows qui sont capables de voler des informations confidentielles, y compris les mots de passe.

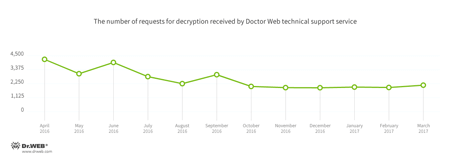

Trojans Encoders.

Au mois de mars, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 26.71% des demandes;

- Trojan.Encoder.3953 — 5.89% des demandes;

- Trojan.Encoder.10144 — 2.83% des demandes;

- Trojan.Encoder.761 — 2.60% des demandes;

- Trojan.Encoder.567 — 2.09% des demandes.

Au début du mois de mars, l'un des utilisateurs du forum bleepingcomputer.com a posté un lien vers une liste des clés privées utilisées par le Trojan Encoder Dharma. Selon le classement de Doctor Web, il est nommé Trojan.Encoder.3953 . C'est le deuxième cas de fuite de clés privées de ce ransomware. Les fichiers chiffrés par ce Trojan reçoivent un suffixe avec l’email de contact des pirates et l'extension .xtbl, .CrySiS, .crypted, .crypt ou .lock. En profitant de ces fuites de clés, les experts de Doctor Web ont pu développer une méthode de déchiffrement des fichiers chiffrés par Trojan.Encoder.3953 dès le 2 mars 2017.

De plus, au mois de mars, les analystes de Doctor Web ont créé un algorithme de déchiffrement des données chiffrées par Trojan.Encoder.10465. Ce programme malveillant est écrit en Delphi et attribue aux fichiers chiffrés l'extension crptxxx. Des informations détaillées sur ce ransomware à chiffrement ainsi que des recommandations pour ceux qui ont été affectés par ce malware ont été publiées dans notre article .

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows.

| Prévention de la perte de données | |

|---|---|

|  |

Durant le mois de mars 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 223 173 adresses Internet.

| Février 2017 | Mars 2017 | Evolution |

|---|---|---|

| + 134,063 | + 223,173 | + 66.46% |

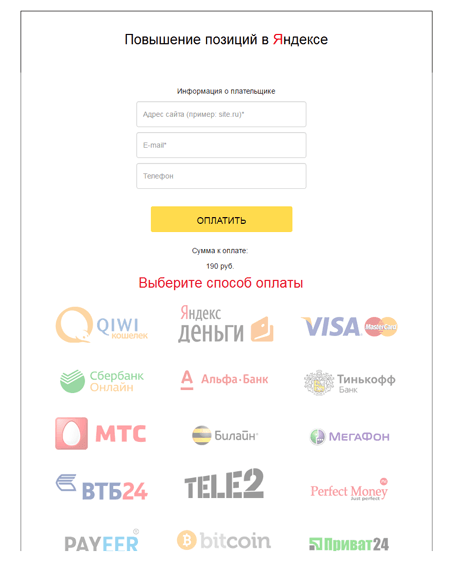

Au mois de mars, les spécialistes de Doctor Web ont identifié plus de 500 pages Web frauduleuses destinées aux propriétaires et administrateurs de sites Internet. Beaucoup d'entre eux ont reçu un e-mail prétendant provenir de la société « Yandex » avec une proposition visant à améliorer la position de leur site dans les résultats de recherche. Il contenait un lien vers une page avec un formulaire de paiement pour le service proposé.

Cette proposition est une fraude ordinaire : après avoir effectué le paiement, la victime ne recevait rien. Les cybercriminels ont créé plus de 500 de ces pages en les plaçant sur quelques sites loués sur Internet. Les détails de l'incident sont expliqués dans l' article publié sur le site de Doctor Web.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de mars, les analystes de Doctor Web ont détecté sur Google Play un nouveau module publicitaire, nommé Adware.Cootek.1.origin . Il a été intégré au programme TouchPal, qui représente un clavier d'écran. Après l'installation de l'application, Adware.Cootek.1.origin affiche des publicités de plusieurs types: par exemple, il crée des widgets impossibles à supprimer et intègre des bannières dans l'écran de verrouillage. De plus, il affiche des publicités après le déblocage de l'appareil.

L'événement le plus important du mois de mars relatif à la sécurité des mobiles est le suivant :

- la détection sur Google Play d'une application ayant un module embarqué affichant des publicités agressives.

Pour plus d'infos sur les menaces ayant ciblées les appareils mobiles en mars, consultez notre rapport

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux