Le 28 avril 2017

Le mois d'avril a été riche en événements liés à la sécurité informatique. Au début du mois, les cybercriminels ont diffusé une newsletter via laquelle ils ont propagé un Trojan multi-composants conçu pour voler des informations confidentielles. À la mi-avril, les spécialistes de Doctor Web ont étudié un schéma frauduleux utilisant un malware à l'aide duquel les pirates trompaient les utilisateurs. A la fin du mois, une vulnérabilité dans Microsoft Office a été détectée ainsi que la propagation d'un Trojan qui volait des mots de passe.

Les principales tendances du mois d'avril.

- La propagation d'une newsletter malveillante contenant un Trojan multi-composants

- La détection d'une vulnérabilité dans Microsoft Office

- La propagation de nouveaux logiciels malveillants ciblant Windows

Menace du mois

Le Trojan multifonctionnel qui a reçu le nom de Trojan.MulDrop7.24844 a été diffusé sous forme d'une archive en pièce jointe d’un e-mail.

L'archive comportait un conteneur créé à l'aide des fonctionnalités du langage Autoit. L'un des composants du malware lancé sur l'ordinateur infecté est une application d'administration à distance détectée par Dr.Web comme Program.RemoteAdmin.753. Le Trojan enregistre sur le disque deux autres applications qui représentent les versions 32x et 64x de l'utilitaire Mimikatz. L'utilitaire est conçu pour intercepter les mots de passe des sessions ouvertes sous Windows. Trojan.MulDrop7.24844 active un keylogger qui enregistre les frappes clavier dans un fichier et effectue également un certain nombre d'autre actions définies par un paramètre configuré à son lancement. Le Trojan ouvre aux malfaiteurs l'accès distant via le protocole RDP (Remote Desktop Protocol), leur donnant le contrôle de l'ordinateur infecté. Pour en savoir plus sur ce malware, consultez l'article publié sur le site de Doctor Web.

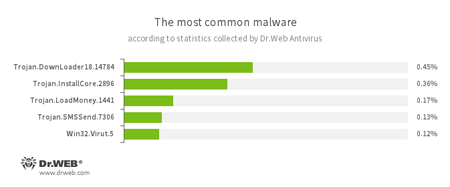

Selon les statistiques de Dr.Web Antivirus

- Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.SMSSend.7306

Représentant de la famille de logiciels malveillants généralement conçus sous forme d’une archive avec installateur intégré. Il propose soit d'envoyer un SMS payant à un numéro court pour continuer l'installation et obtenir ainsi l'accès au contenu de l'archive, soit d'indiquer le numéro de téléphone et de saisir le code reçu dans le message de réponse, en acceptant les termes d'un abonnement payant. L’objectif principal de Trojan.SMSSend est l'extorsion d'argent. - Win32.Virut.5

Virus polymorphe complexe qui infecte les fichiers exécutables et qui est doté de fonctionnalités permettant de gérer la machine contaminée de manière distante.

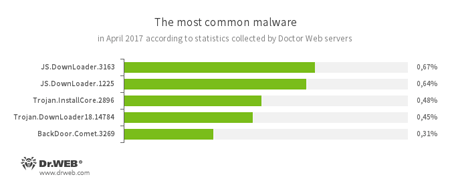

Données des serveurs de statistiques de Doctor Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - BackDoor.Comet.3269

Représentant de la famille de logiciels malveillants capables d'exécuter sur le périphérique infecté les commandes des pirates et de leur fournir un accès à l'appareil contaminé.

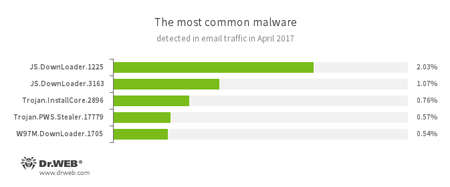

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

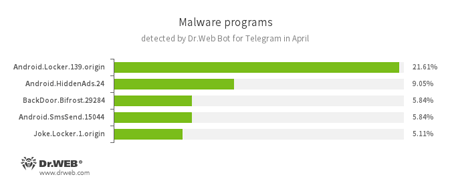

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon. - Android.HiddenAds.24

Trojan conçu pour afficher des publicités. - BackDoor.Bifrost.29284

Représentant de la famille des Trojans backdoors, capable d'exécuter sur la machine contaminée les commandes reçues des pirates. - Android.SmsSend.15044

Représentant de la famille des logiciels malveillants conçus pour envoyer des messages SMS payants et pour abonner des utilisateurs à des services coûteux ou à un contenu payant. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death).

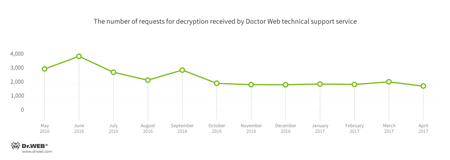

Au mois d'avril, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders :

- Trojan.Encoder.858 — 33.57% des demandes ;

- Trojan.Encoder.3953 — 8.97% des demandes ;

- Trojan.Encoder.567 — 3.80% des demandes ;

- Trojan.Encoder.10144 — 3.59% des demandes ;

- Trojan.Encoder.761 — 2.58% des demandes ;

Dr.Web Security Space 11.0 pour Windows

protège contre les ransomwares (Trojans Encoders)

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows.

| Prévention de la perte de données | |

|---|---|

|  |

Durant le mois d'avril 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 568 903 adresses Internet.

| Mars 2017 | Avril 2017 | Evolution |

| + 223 173 | + 568 903 | + 154.91% |

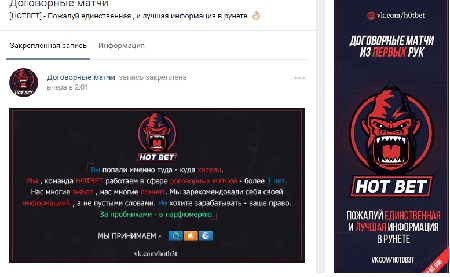

À la mi-avril, Doctor Web a expliqué le schéma frauduleux utilisé depuis un certain temps par des pirates qui gagent de l'argent sur l'organisation de résultats truqués de matchs.

Le schéma consistant à vendre aux utilisateurs crédules de fausses informations sur les résultats prévus d’événements sportifs à venir, sous prétexte que ces informations permettront de conclure des paris gagnants auprès des bookmakers, est déjà connu. La « nouveauté » est que les cybercriminels proposent à leurs victimes potentielles de télécharger une archive RAR auto-extractible avec mot de passe, qui selon les dires des criminels, contient un fichier texte avec les résultats d’un match. Le mot de passe pour l'archive est fourni par les escrocs à la fin du match, pour que la victime ne puisse pas vérifier la qualité de la prévision. Cependant, à la place de l'archive, l'internaute reçoit un logiciel écrit par les malfaiteurs et qui imite parfaitement l'interface et le comportement de l'archive SFX créée avec l'application WinRAR. Cette fausse archive contient un modèle de fichier texte dans lequel, en utilisant un algorithme spécialisé, les résultat souhaités du match sont insérés en fonction du mot de passe entré par l'utilisateur. Le programme a été ajouté aux bases de données virales Dr.Web sous le nom Trojan.Fraudster.2986, et les adresses des pages web qui diffusent ce malware ont été ajoutées aux bases des sites non recommandés.

En savoir plus sur les sites non recommandés par Dr.WebAutres événements dans le domaine de la sécurité

A la fin du mois d'avril, les analystes ont détecté le programme malveillant Trojan.DownLoader23.60762. Ce malware est conçu pour dérober les mots de passe des navigateurs les plus populaires et télécharger de manière non autorisée des fichiers. Sur un ordinateur infecté, le Trojan s'intègre dans les processus des navigateurs et intercepte les fonctions liées à l'interaction avec le réseau. Il peut exécuter les commandes suivantes :

- lancer un fichier du dossier temporaire sur le disque de l'ordinateur contaminé,

- s'intégrer dans un processus en cours d'exécution,

- télécharger un fichier indiqué,

- lancer un fichier exécutable indiqué,

- enregistrer et transmettre aux malfaiteurs la base de données SQLite utilisée par Google Chrome,

- changer de serveur de contrôle pour le serveur indiqué,

- supprimer les cookies,

- redémarrer l'OS,

- éteindre l'ordinateur.

Vous pouvez consulter plus d’information sur ce programme malveillant dans l'article publié sur notre site.

De plus, au mois d'avril, une vulnérabilité dans l'éditeur de texte Word au sein de Microsoft Office a été détectée. Les pirates ont créé un exploit pour exploiter cette vulnérabilité Exploit.Ole2link.1. L'exploit est créé au format Microsoft Word, avec l'extension .docx. Lorsque vous essayez d'ouvrir le document, un autre fichier nommé doc.doc est téléchargé. Ce fichier contient un scénario HTA qui est détecté par Dr.Web comme PowerShell.DownLoader.72. Ce scénario HTA écrit en utilisant la syntaxe de Windows Script, appelle l'interprétateur de commandes PowerShell. Ce dernier traite un autre script malveillant qui télécharge sur la machine contaminée un fichier exécutable. Pour en savoir plus sur cette vulnérabilité, veuillez consulter l'aperçu publié sur notre site.

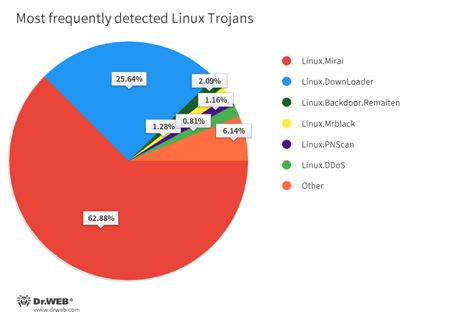

Menaces ciblant Linux

Au cours du mois écoulé, les experts de Doctor Web ont détecté 1 317 388 attaques sur divers périphériques sous Linux, dont 147 401 ont été effectuées en utilisant le protocole SSH et 1 169 987, Telnet. La répartition des malwares téléchargés par les criminels sur les appareils attaqués est illustrée dans le diagramme suivant :

- Linux.Mirai

Trojan ciblant Linux et conçu pour l’organisation d’attaques DDoS. Il peut désactiver le système qui prévient le plantage de l'OS : watchdog (pour éviter le redémarrage de l'OS). - Linux.DownLoader

Famille de programmes malveillants et de scripts ciblant Linux destinés à télécharger et installer d’autres applications malveillantes sur le périphérique attaqué. - Linux.BackDoor.Remaiten

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS. Les Trojans de cette famille sont capables de pirater les périphériques en utilisant le protocole Telnet et à l'aide de la méthode de force brute, en cas de succès, enregistrent sur l'appareil un chargeur écrit en Assembleur. Ce « téléchargeur » est destiné à télécharger et installer d'autres malwares sur l'appareil attaqué. - Linux.Mrblack

Ce Trojan est conçu pour effectuer des attaques DDoS, et met l'accent sur l'interaction avec les distributions Linux pour les processeurs ARM. Le Trojan possède un traiteur de commandes embarqué permettant d'exécuter les directives reçues du serveur de gestion à distance. - Linux.DDoS

Famille de programmes malveillants ciblant les périphériques basés sur Linux. Ils sont conçus pour organiser des attaques DDoS. - Linux.PNScan

Ce ver réseau est conçu pour infecter les routeurs fonctionnant sous les OS de la famille Linux. Le ver effectue les tâches suivantes : il infecte des périphériques, ouvre les ports 9000 et 1337 et traite les demandes via ces ports, il organise également la communication avec le serveur de contrôle.

Au cours du mois d'avril, les analystes de Doctor Web ont examiné une version renouvelée du programme malveillant Linux.UbntFM qui a été nommé Linux.UbntFM.2. Ce Trojan a été développé pour les systèmes d'exploitation Linux, y compris Air OS, développé par Ubiquiti Networks et installé sur ses appareils. Il est conçu sous forme de scripts bash qui se propageant dans l'archive tgz.

Linux.UbntFM.2 crée sur l'appareil infecté de nouveaux comptes utilisateur et peut également télécharger et exécuter n'importe quel fichier. De plus, ce Trojan est capable d'attaquer les appareils à distance en utilisant une vulnérabilité dans l'interface Web d'Air OS, qui permet de télécharger un fichier sans authentification. Si le Trojan n'arrive pas à installer le protocole ou que le système AirOS n'est pas installé sur l'appareil attaqué, il peut tenter de trouver les données d'authentification nécessaires à la connexion SSH à l'aide de la méthode de force brute et en utilisant les logins « root », « admin », « ubnt » et les mots de passe stockés dans le fichier passlst. Pour plus d'information sur les principes du fonctionnement de ce malware, consultez la description technique.

Enfin, au mois d'avril, une nouvelle version du Trojan de la famille Fgt a été détectée - Linux.BackDoor.Fgt.645. A la différence de ces prédécesseurs, cette modification du programme malveillant possède un nombre limité de fonctionnalités qui comprend seulement le module permettant de trouver un mot de passe pour pirater des machines distantes et le dropper. La nouvelle version est capable d'envoyer une demande de téléchargement et de lancement d'un scénario sh.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois d’avril dans la base virale Dr.Web, un nouveau Trojan espion a été ajouté sous le nom Android.Chrysaor.1.origin. Ses auteurs pouvaient l'utiliser pour lancer des attaques ciblées afin de voler des informations confidentielles sur des appareils mobiles fonctionnant sous Android. Également au cours du mois écoulé, sur Google Play, on a détecté plusieurs nouveaux Trojans bancaires. L'un d'eux a été nommé Android.BankBot.179.origin. Il a été diffusé sous la forme de programmes de lecture de vidéos en ligne. Un autre Trojan bancaire ciblant Android et détecté sur Google Play a été ajouté à la base de données virales comme Android.BankBo.180.origin. Ce Trojan représentait une application lampe de poche.

Les événements les plus importants du mois d'avril relatifs à la sécurité des mobiles sont les suivants :

- la détection d'un Trojan ciblant Android et conçu à des fins d'espionnage,

- la pénétration sur Google Play de Trojans bancaires qui volaient des informations confidentielles et de l'argent aux utilisateurs Android.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles, consultez notre aperçu.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux