le 31 octobre 2018

En octobre, Doctor Web a publié les résultats d’une enquête sur l'activité d'un pirate. Le nombre de victimes de cet escroc a dépassé 10 000 personnes qui ont perdu au total au moins 24 000 $.

Egalement en octobre, un envoi massif de messages menaçant les utilisateurs de compromettre leurs données personnelles ont été envoyés afin de leur extorquer de l'argent. Il semble que des bases de données contenant des identifiants dont des adresses email et des mots de passe soient tombées entre les mains de cybercriminels. Les messages envoyés disaient que les pirates possédaient le mot de passe de la victime et qu'ils avaient installé un programme malveillant sur son ordinateur. Pour que la vie privée de la victime ne soit pas rendue publique, ils demandaient une rançon en Bitcoin équivalente à un montant compris entre 500 et 850 $.

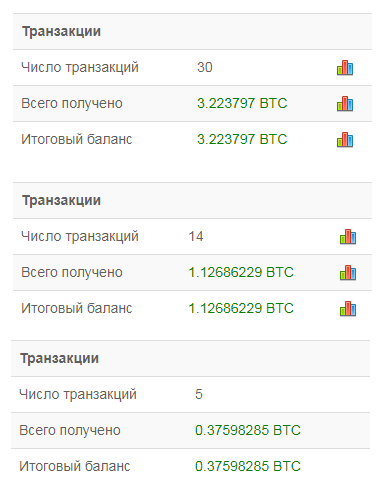

Plusieurs porte-monnaies bitcoin ont été utilisés et selon les informations publiées sur le site blockchain.com, plusieurs personnes ont été dupées.

Ce type d'extorsion devient de plus en plus populaire parmi les cybercriminels. Ils envoient massivement des messages avec diverses menaces, mais avec un nombre limité de combinaisons d’adresses e-mail et de mots de passe. Aucun virus ni Trojan n'a été utilisé pour extorquer des fonds, les utilisateurs pouvaient donc modifier leurs mots de passe pour sécuriser de nouveau leurs données.

Les tendances principales du mois d'octobre

- Etude de l’activité d'un escroc réseau

- Envois massifs de spam

Menace du mois

Les experts de Doctor Web ont mené une enquête approfondie sur l’activité d’un pirate, dont les résultats ont été partagés avec nos lecteurs en octobre dernier. Le pirate, qui se cachait derrière les pseudos Investimer, Hyipblock et Mmpower, a utilisé un large éventail de programmes malveillants, notamment des stealers, téléchargeurs, backdoors et Trojan miner avec un module embarqué remplaçant le contenu du presse-papiers.

Ce criminel s’est spécialisé dans la fraude à la cryptomonnaie. Il a utilisé une très large gamme de méthodes : faux sites de bourses opérant avec des cryptomonnaies, fermes à bitcoin, programmes partenaires de paiement pour la consultation de publicités et loteries en ligne.

Dans l'ensemble, le schéma utilisé par ce criminel est le suivant. Une victime potentielle est attirée par différentes techniques sur un site frauduleux où elle doit télécharger un programme client pour pouvoir utiliser les fonctionnalités du site. Mais à la place d'un programme client, la victime télécharge un Trojan qui installe sur l'ordinateur d'autres malwares sur commande du pirate. Ces programmes (surtout les chevaux de Troie dits Stealers) volent depuis les ordinateurs contaminés des informations confidentielles qui sont utilisées plus tard pour voler de la crypto-monnaie ainsi que de l'argent que la victime garde dans différents systèmes de paiement électroniques.

Les analystes de Doctor Web estiment que le nombre d’utilisateurs affectés par les activités illicites d'Investimer dépasse 10 000 personnes. Le dommage causé par ce malfaiteur est estimé à plus de 23 000 dollars américains auxquels il faut ajouter plus de 182 000 Dogecoin, l’équivalent de 900 $ au taux de change actuel. Pour plus d'information, consultez l'article publié sur notre site.

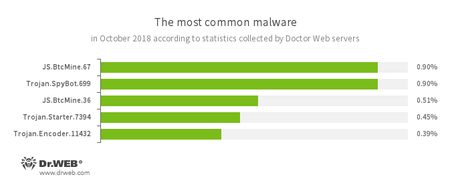

Données des serveurs de statistiques de Doctor Web

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.SpyBot.699

- Trojan espion destiné à intercepter les frappes clavier sur les dispositifs contaminés, exécuter les commandes reçues et voler des informations confidentielles.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.Encoder.11432

- Ver-ransomware également connu sous le nom de WannaCry.

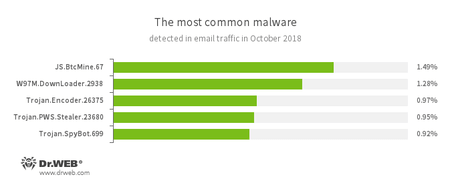

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- W97M.DownLoader

- Famille de Trojans Downloader qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Encoder.26375

- Trojans-Extorqueur qui chiffre les fichiers de l'ordinateur infecté puis extorque de l'argent pour les déchiffrer.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

- Trojan.SpyBot.699

- Trojan espion destiné à intercepter les frappes clavier sur les dispositifs contaminés, exécuter les commandes reçues et voler des informations confidentielles.

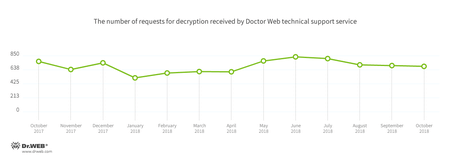

Ransomwares à chiffrement

Au mois d'octobre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 20,04% des demandes ;

- Trojan.Encoder.11464 — 11.67% des demandes ;

- Trojan.Encoder.567 — 6.23% des demandes ;

- Trojan.Encoder. 25574 — 5.84% des demandes ;

- Trojan.Encoder.1539 — 4.86% des demandes ;

- Trojan.Encoder.5342 — 1.75% des demandes .

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Au cours du mois d'octobre 2018, la base de sites non recommandés par Dr.Web s’est enrichie de 156 188 adresses Internet.

| Septembre 2018 | Octobre 2018 | Evolution |

|---|---|---|

| + 271 605 | + 156 188 | - 42.49% |

Logiciels malveillants et indésirables ciblant les appareils mobiles

Au début du mois, les bases virales Dr.Web se sont enrichies d'une entrée pour la détection du Trojan bancaire Android BankBot.1781 . Il est capable de télécharger et d’exécuter des modules auxiliaires et de compiler et d’exécuter du code reçu des pirates et écrit en langage C#. Des Trojans ont été détectés par les analystes de Doctor Web sur le catalogue officiel des applications Android, dont les programmes malveillants Android.FakeApp.125 et Android.Click.245.origin qui téléchargeaient et affichaient des sites frauduleux.

À la fin du mois, les Trojans downloaders Android.DownLoader.818.origin et Android.DownLoader.819.origin ont également été détectés sur Google Play. Ils téléchargeaient d'autres Trojans Android et tentaient de les installer sur les appareils mobiles. De plus, les analystes ont étudié les applications malveillantes Android.RemoteCode.192.origin et Android.RemoteCode.193.origin qui ont été diffusées sous le couvert d'un logiciel inoffensif. Les Trojans affichaient des publicités et pouvaient télécharger des modules auxiliaires et ouvrir des vidéos publiées par les pirates sur YouTube. Ainsi, ils trichaient sur les résultats des compteurs et augmentaient la popularité des vidéos.

Les événements les plus importants relatifs à la sécurité des appareils mobile du mois d'octobre sont :

- détection d’applications malveillantes sur Google Play;

- propagation d'un Trojan bancaire capable de compiler et d'exécuter un code malveillant à la volée.

Pour plus d'infos sur les menaces ayant ciblé les appareils mobiles en octobre, consultez notre rapport.