le 30 novembre 2018

Le dernier mois de l'automne 2018 a été marqué par plusieurs événements intéressants dans le domaine de la sécurité de l'information. En novembre, les experts de Doctor Web ont examiné un Trojan miner ciblant Linux et capable de supprimer les antivirus fonctionnant sur les dispositifs contaminés. Un peu plus tard, un Trojan clicker ciblant Windows et doté d'un mécanisme particulier de pénétration sur les ordinateurs a été détecté. Les auteurs de virus n'oublient pas la plateforme mobile Android, de nouveaux programmes malveillants ciblant cet OS ont été détectés et ajoutés aux bases virales Dr.Web au cours du mois de novembre.

Les tendances principales du mois de novembre

- Propagation d’un Trojan clicker ciblant Windows

- Emergence d'un miner Linux capable de supprimer les antivirus

- Détection de nouveaux logiciels malveillants ciblant Android

Menace du mois

Le Trojan ajouté aux bases Dr.Web sous le nom de Trojan.Click3.27430 est un programme malveillant conçu pour gonfler les compteurs de visites des sites web. Il est diffusé sous couvert de l'application DynDNS permettant de lier un sous-domaine et un ordinateur n'ayant pas d'adresse IP statique. Un site spécialisé a été mis en place par les pirates pour propager ce Trojan.

Sur ce site, une archive contenant le fichier exécutable setup.exe est téléchargé. Il s’agit en réalité d’un donwloader ou téléchargeur. Ce downloader télécharge à son tour sur Internet un autre fichier qui tente de se faire passer pour une archive ARJ. Tandis qu'en réalité ce fichier est un injecteur (dropper) qui installe dans le système un Trojan et l'application en question DynDNS. Si plus tard l’utilisateur décide de la désinstaller de l’ordinateur infecté, seule l'application DynDNS sera retirée, mais le Trojan.Click3.27430 restera dans le système et continuera son activité malveillante. Pour plus d'informations sur ce Trojan et les principes de son fonctionnement, consultez l'article publié sur notre site.

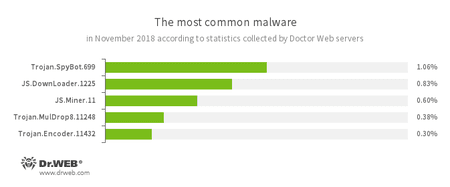

Données des serveurs de statistiques de Doctor Web

- Trojan.SpyBot.699

- Trojan bancaire modulaire. Il permet de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter leurs commandes. Le Trojan est conçu pour voler des fonds.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- JS.Miner

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.MulDrop

- Représentant des Trojans conçus pour télécharger et installer d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Encoder.11432

- Ver-ransomware également connu sous le nom de WannaCry.

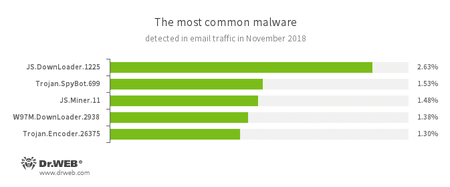

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- Trojan.SpyBot.699

- Trojan bancaire modulaire. Il permet de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter leurs commandes. Le Trojan est conçu pour voler des fonds.

- JS.Miner

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.Encoder.26375

- Trojan qui chiffre les fichiers de l'ordinateur infecté puis extorque de l'argent pour les déchiffrer.

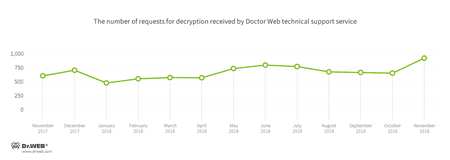

Ransomwares à chiffrement

Au mois de novembre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des ransomwares :

- Trojan.Encoder.858 — 32.15% des demandes ;

- Trojan.Encoder.11464 — 11.17% des demandes ;

- Trojan.Encoder.11539 — 10.80% des demandes ;

- Trojan.Encoder.25574 — 4.91% des demandes ;

- Trojan.Encoder.567 — 1.35% des demandes ;

- Trojan.Encoder.10700 — 1.35% des demandes .

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Parmi les autres sites dangereux et non recommandés, les ressources de phishing constituent une catégorie particulière. Le phishing est une technique de fraude qui a pour but de voler des informations confidentielles, noms d'utilisateurs, mots de passe et identifiants dans les réseaux sociaux. Pour ce faire, les pirates créent de faux sites web imitant l’apparence de vraies ressources Internet, et ils utilisent une variété de méthodes pour attirer les utilisateurs. Par la suite, les cybercriminels peuvent utiliser l’information obtenue pour envoyer des messages de marketing à des fins frauduleuses ou pour faire du chantage.

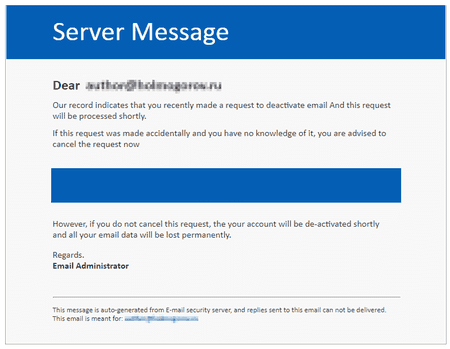

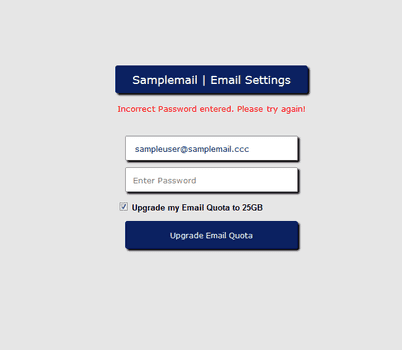

Au mois de novembre, les experts de Doctor Web ont détecté plusieurs cas d'envois frauduleux, les messages étant transmis au nom des administrateurs de messageries. Ces messages disaient que la soi-disant requête de l'utilisateur dans laquelle il demandait la désactivation de sa boîte à lettres avait bien été reçue et qu’il devait suivre le lien proposé dans le message.

Le lien redirigeait vers un site de phishing contenant un formulaire de saisie du nom d'utilisateur et du mot de passe de la BAL. Quelles que soient les données saisies par l'utilisateur sur la page frauduleuse, il recevait un message d'erreur tandis que les informations saisies étaient immédiatement transmises aux pirates. Les analystes de Doctor Web ont détecté plusieurs sites de phishing dont les adresses ont été ajoutées aux bases de sites non recommandés de SpIDer Gate.

Au cours du mois de novembre 2018, la base de sites non recommandés par Dr.Web s’est enrichie de 231 074 adresses Internet.

| Octobre 2018 | Novembre 2018 | Evolution |

|---|---|---|

| + 156 188 | + 231 074 | + 47.94% |

Programmes malveillants ciblant Linux

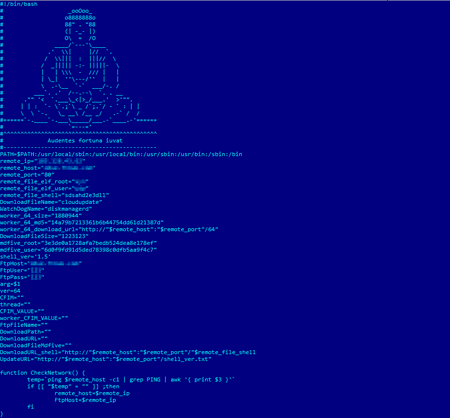

Linux.BtcMine.174 - n'est pas le premier Trojan ciblant Linux qui est connu des analystes de Doctor Web et qui utilise les ressources de la machine contaminée pour miner de la cryptomonnaie. Ce programme malveillant est intéressant pour sa capacité à rechercher et à supprimer les antivirus installés sur un dispositif infecté.

Le Trojan est un script écrit en langage de ligne de commande sh et contenant plus de 1000 lignes de code. Il comporte plusieurs composants qu'il télécharge sur un serveur pirate. Après son installation sur un ordinateur, le script malveillant télécharge sur Internet une des versions du Trojan Linux.BackDoor.Gates.9 conçu pour mener des attaques DDoS et capable d'exécuter des commandes.

Après son installation dans l'OS, Linux.BtcMine.174 cherche des miners concurrents et stoppe leurs processus. Si Linux.BtcMine.174 n’a pas été lancé au nom du superutilisateur (root), il utilise un jeu d'exploits pour élever ses privilèges dans l'OS contaminé. Il recherche ensuite les logiciels antivirus pour stopper leurs processus puis, à l'aide des gestionnaires de paquets, il supprime leurs fichiers et le dossier dans lequel l'antivirus a été installé. Enfin, Le Trojan télécharge et lance sur la machine contaminée un rootkit, collecte des informations sur les ordinateurs en réseau précédemment connectés via le protocole SSH et il tente de les infecter. Pour plus d'information sur cette menace, consultez l'article publié sur notre site.

Autres événements dans le domaine de la sécurité

Selon les statistiques recueillies par les serveurs de Doctor Web sur les ordinateurs infectés et dans le trafic de courrier, l’un des programmes malveillants les plus répandus est Trojan.SpyBot.699. Ce malware est diffusé par un groupe de pirates " RTM " et représente un Trojan bancaire à plusieurs modules.

Les fonctions malveillantes de Trojan.SpyBot.699 sont réunies dans une bibliothèque dynamique portant le nom interne core.dll qu'il télécharge dans la mémoire du dispositif. Le Trojan s'enregistre dans l'auto-démarrage Windows et toutes les données transmises au serveur de contrôle sont cryptées par ce malware.

Sur commande des pirates, Trojan.SpyBot.699 peut télécharger, enregistrer sur le disque et lancer les fichiers exécutables, télécharger et lancer les programmes sans les sauvegarder, télécharger dans la mémoire des bibliothèques dynamiques, se mettre à jour, installer des certificats numériques dans le stockage système et exécuter des commandes provenant de l'extérieur.

Ce programme malveillant peut trouver des clients de systèmes bancaires dans les processus lancés, dans les noms des fenêtres ouvertes et parmi les fichiers stockés sur le disque. Il recherche également des informations sur les systèmes de banque en ligne dans les fichiers cookies des navigateurs. Après avoir reçu les informations recherchées, les pirates utilisent Trojan.SpyBot.699 et les modules qu'il télécharge pour examiner en détail le système attaqué et assurer la présence permanente dans le système d'autres Trojans, ainsi que pour insérer des programmes malveillants dans les logiciels comptable et dans les programmes " banque-client ". Le but final des cybercriminels est le vol d’argent. Les produits antivirus Dr.Web détectent et suppriment Trojan.SpyBot.699 et ses modules malveillants connus à ce jour.

Logiciels malveillants et indésirables ciblant les appareils mobiles

En novembre dernier, les analystes de Doctor Web ont également détecté le Trojan Android.Banker.2876 diffusé via le catalogue Google Play. Les pirates l'ont utilisé pour voler des données confidentielles des clients de plusieurs banques européennes. D'autres menaces ont également été détectées sur Google Play. Notamment, le téléchargeur Android.DownLoader.832.origin. Il téléchargeait et tentait d'installer d'autres malwares. A part cela, nos analystes ont détecté des Trojans de la famille Android.FakeApp utilisés par les criminels pour obtenir des gains de manière illicite. Des applications avec des modules publicitaires Adware.HiddenAds embarqués ont également été détectées.

Les événements les plus importants liés à la sécurité des appareils mobiles du mois sont :

- Propagation d’applications malveillantes et indésirables via Google Play.

Pour plus d'infos sur les menaces ayant ciblé les appareils mobiles en octobre, consultez notre rapport.