le 2 mars 2023

Par rapport au dernier mois de 2022, l'activité des chevaux de Troie bancaires et des rançongiciels a également augmenté, respectivement de 2,6% et de 20,7%. Au cours du mois de janvier, le laboratoire antivirus de Doctor Web a détecté de nombreuses nouvelles menaces dans le catalogue Google Play, notamment des applications frauduleuses et des chevaux de Troie qui abonnaient des utilisateurs à des services payants.

TENDANCES CLES DE JANVIER

- Augmentation de l'activité des programmes malveillants et indésirables qui affichent des publicités

- Augmentation de l'activité des applications de chevaux de Troie

- Diminution de l'activité des applications d'espionnage

- Apparition de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

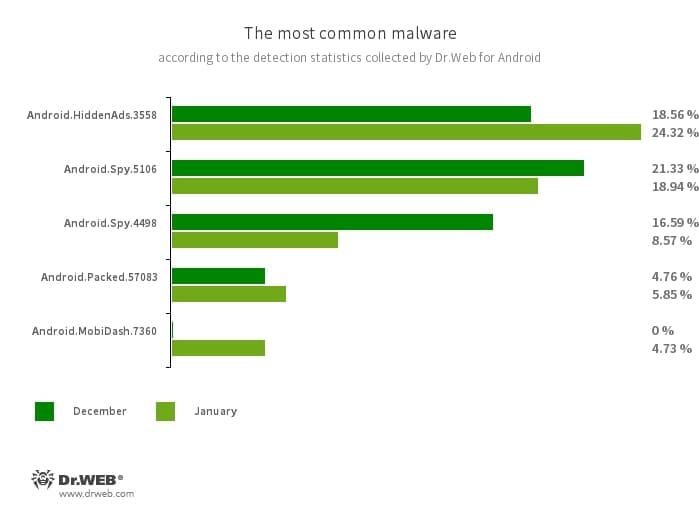

- Android.HiddenAds.3558

- Trojan qui est conçu pour afficher des publicités. Les représentant de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Spy.5106

- Android.Spy.4498

- Détection de diverses variantes du cheval de Troie, qui sont des versions modifiées des versions non officielles de l'application WhatsApp. Ce malware peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles on voit des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.MobiDash.7360

- Trojan qui affiche des publicités intempestives. C'est un module que des développeurs de logiciels intègrent à des applications.

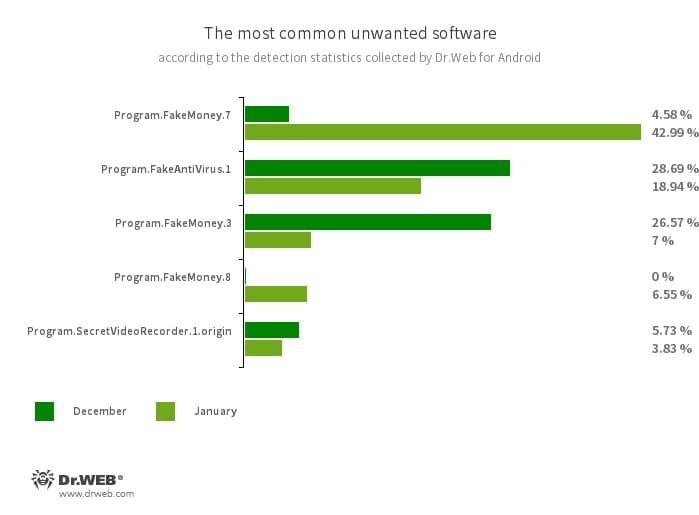

- Program.FakeMoney.7

- Program.FakeMoney.3

- Program.FakeMoney.8

- Applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne perçoivent aucun gain.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

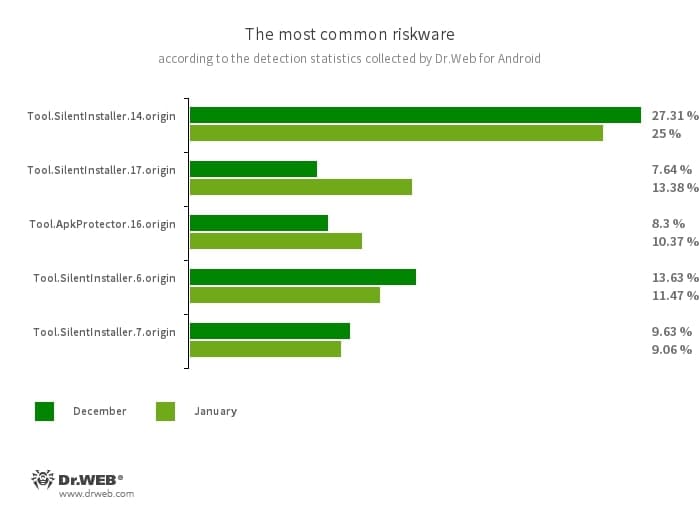

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.ApkProtector.16.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

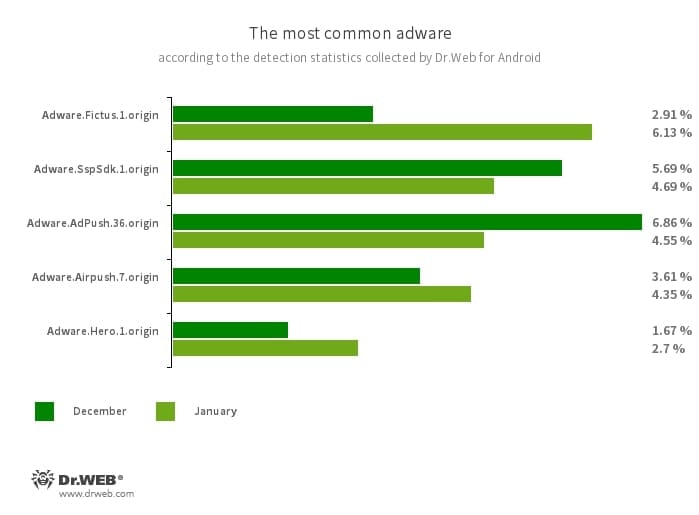

- Adware.Fictus.1.origin

- Un module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.SspSdk.1.origin

- Module publicitaire spécialisé intégré dans les applications Android. Il affiche des publicités lorsque les programmes qui le contiennent sont fermés. Par conséquent, il est plus difficile pour les utilisateurs de déterminer la source des publicités gênantes.

- Adware.AdPush.36.origin

- Représentant de la famille de modules publicitaires intégrables dans les applications Android. Il affiche des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, les modules de cette famille collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés dans des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.Hero.1.origin

- L'un des composants de la famille d'applications publicitaires modulaires qui affichent des publicités indésirables sous forme de notifications push et de bannières sur l'écran des appareils Android. De plus, ces applications peuvent installer et supprimer des programmes s'ils disposent des privilèges système appropriés.

Menaces sur Google Play

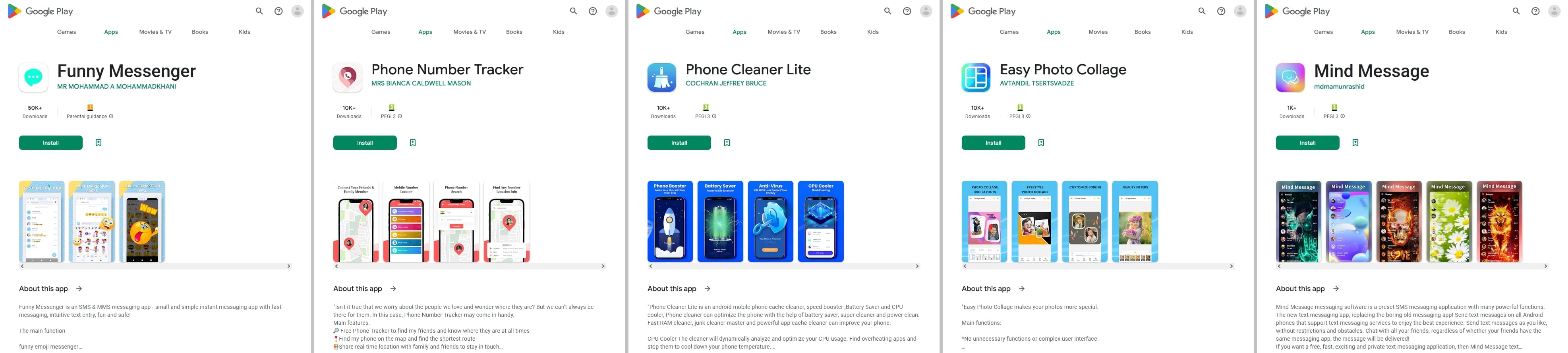

Au cours du mois de janvier 2023, les analystes de Doctor Web ont détecté beaucoup de nouvelles menaces sur Google Play. Parmi elles, des chevaux de Troie multi-composants appartenant à des familles aux fonctionnalités similaires. Android.Joker et Android.Harly, qui abonnent leurs victimes à des services payants. Les premiers téléchargent des modules auxiliaires sur Internet, tandis que les seconds les stockent sous forme cryptée parmi leurs propres ressources. Ainsi, selon la classification Dr.Web, le Trojan nommé Android.Joker.1991 a été dissimulé derrière l'application Phone Number Tracker pour suivre l'emplacement des abonnés via leurs numéros de téléphone. L'application malveillante Android.Joker.1998 a été distribuée sous le couvert de l'utilitaire Phone Cleaner Lite conçu pour optimiser les performances du système. Les pirates tentaient de faire passer Android.Joker.1999 et Android.Joker.2008 pour les messengers SMS Funny Messenger et Mind Message. Les utilisateurs ont également risqué d'installer le Trojan Android.Joker.2000 dissimulé derrière l'éditeur d'images Easy Photo Collage.

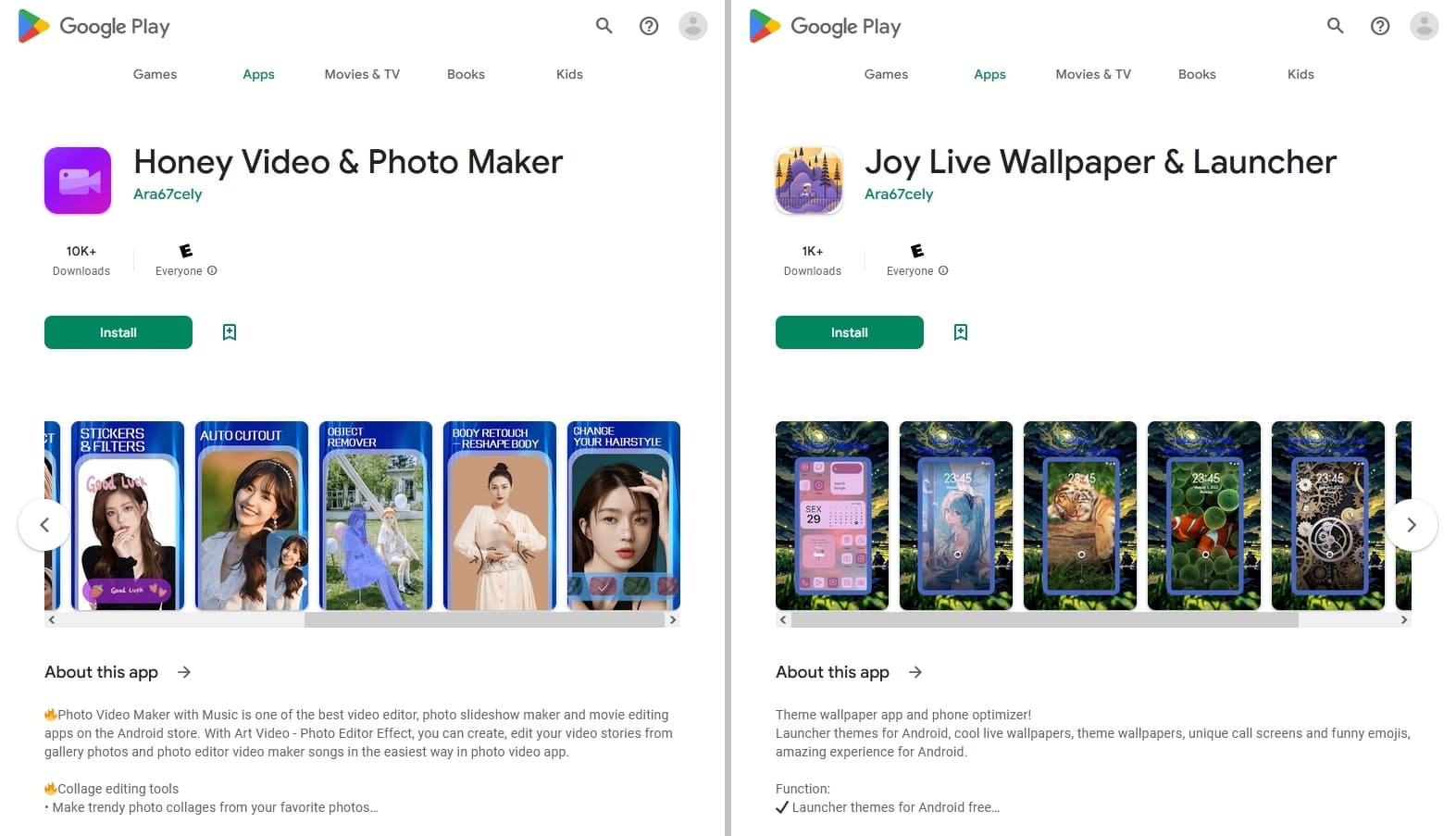

À leur tour, Android.Harly.13 et Android.Harly.25 ont été cachés dans l'éditeur vidéo Honey Video & Photo Maker et le lanceur alternatif Joy Live Wallpaper & Launcher, respectivement.

Une autre menace identifiée était le programme Sim Analyst, avec lequel les utilisateurs pakistanais auraient pu trouver des informations sur d'autres abonnés d'après leurs numéros de téléphone. En réalité, sous le couvert de cet outil, les pirates ont diffusé une application espion basée sur l'utilitaire de contrôle à distance (RAT) AhMyth Android Rat. Cette application de Trojan a été ajoutée à la base virale Dr.Web comme Android.Spy.1092.origin.

La version standard de l'utilitaire d'espionnage AhMyth Android Rat dispose d'un large éventail de fonctionnalités. Par exemple, elle permet de suivre l'emplacement de l'appareil, de prendre des photos avec la caméra embarquée et d'enregistrer l'environnement à l’aide du microphone intégré, d'intercepter des SMS et également de recevoir des informations sur les appels et les contacts dans le répertoire téléphonique. Cependant, comme les applications distribuées via Google Play ont un accès limité à un certain nombre de fonctions sensibles, cette version de l'espion avait des capacités plus modestes. L'appli pouvait suivre l'emplacement de l'appareil, voler le contenu des notifications, divers fichiers multimédias tels que des photos et des vidéos, ainsi que des fichiers transférés via des messageries instantanées et stockés localement sur l'appareil.

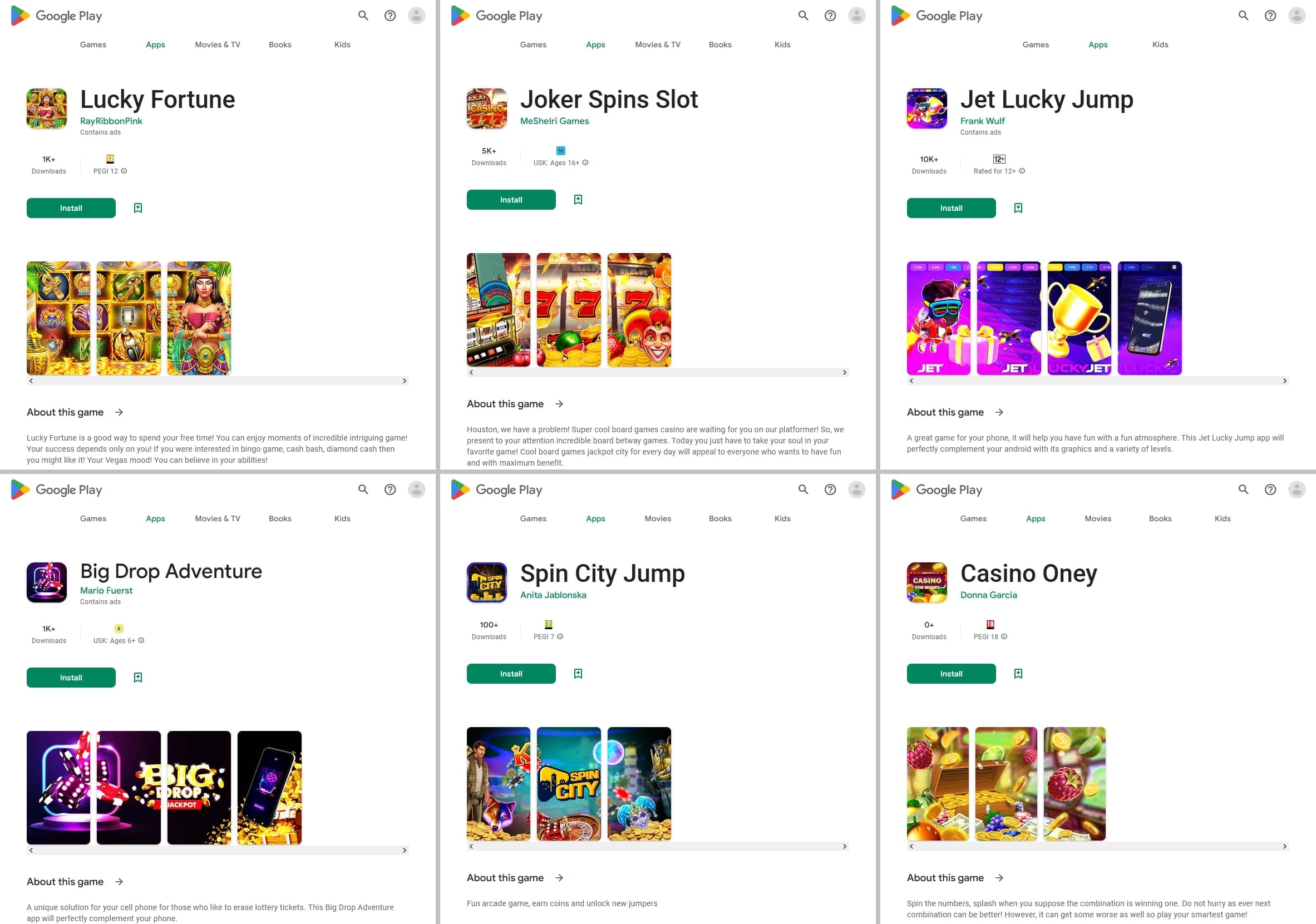

De plus, nos experts ont trouvé plus de deux dizaines d'applications contrefaites Android.FakeApp, que les attaquants ont utilisé à des fins frauduleuses. Elles étaient distribués sous le couvert d'une large gamme d'applications et, à la commande d'un serveur distant, pouvaient télécharger divers sites Web, y compris des sites de phishing.

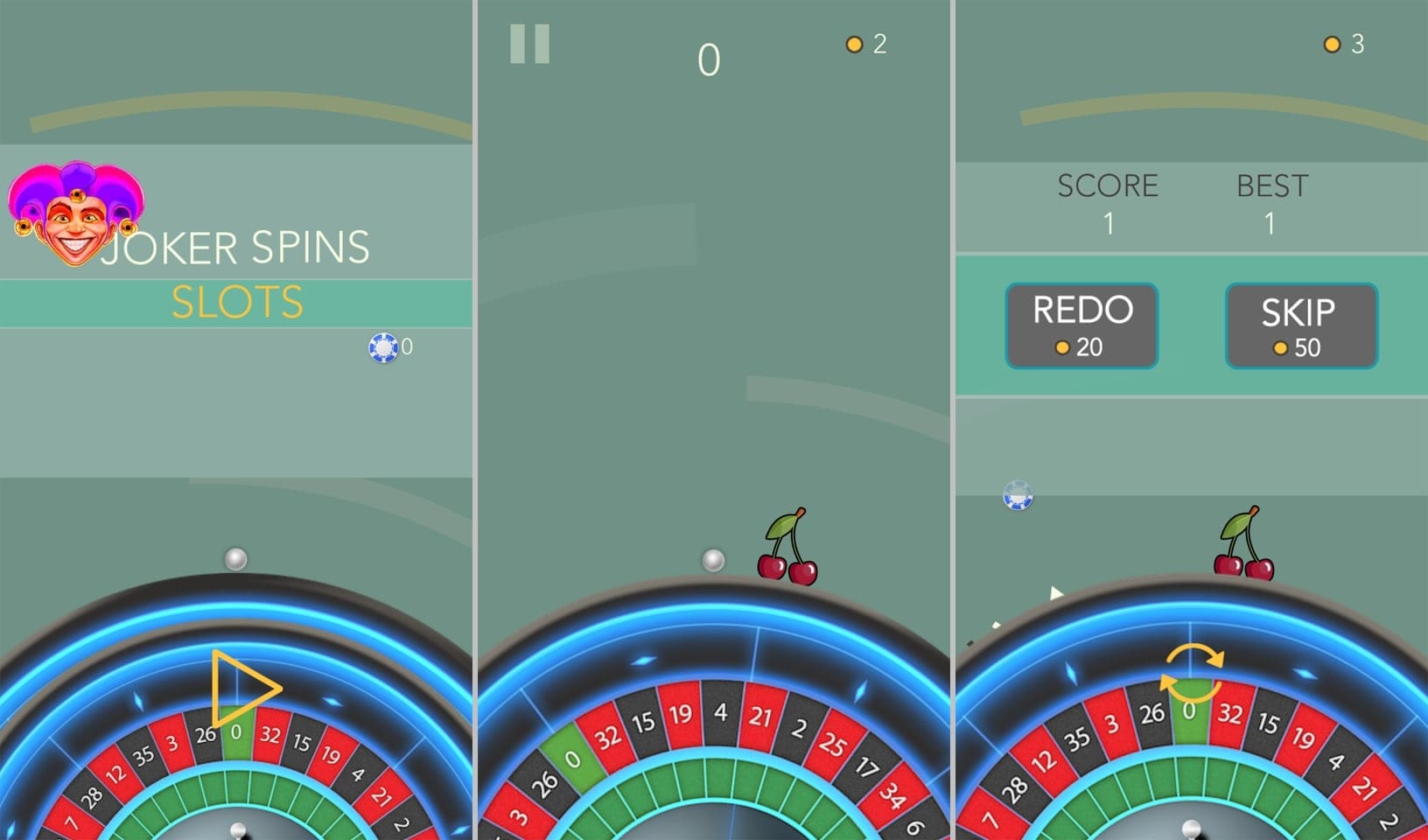

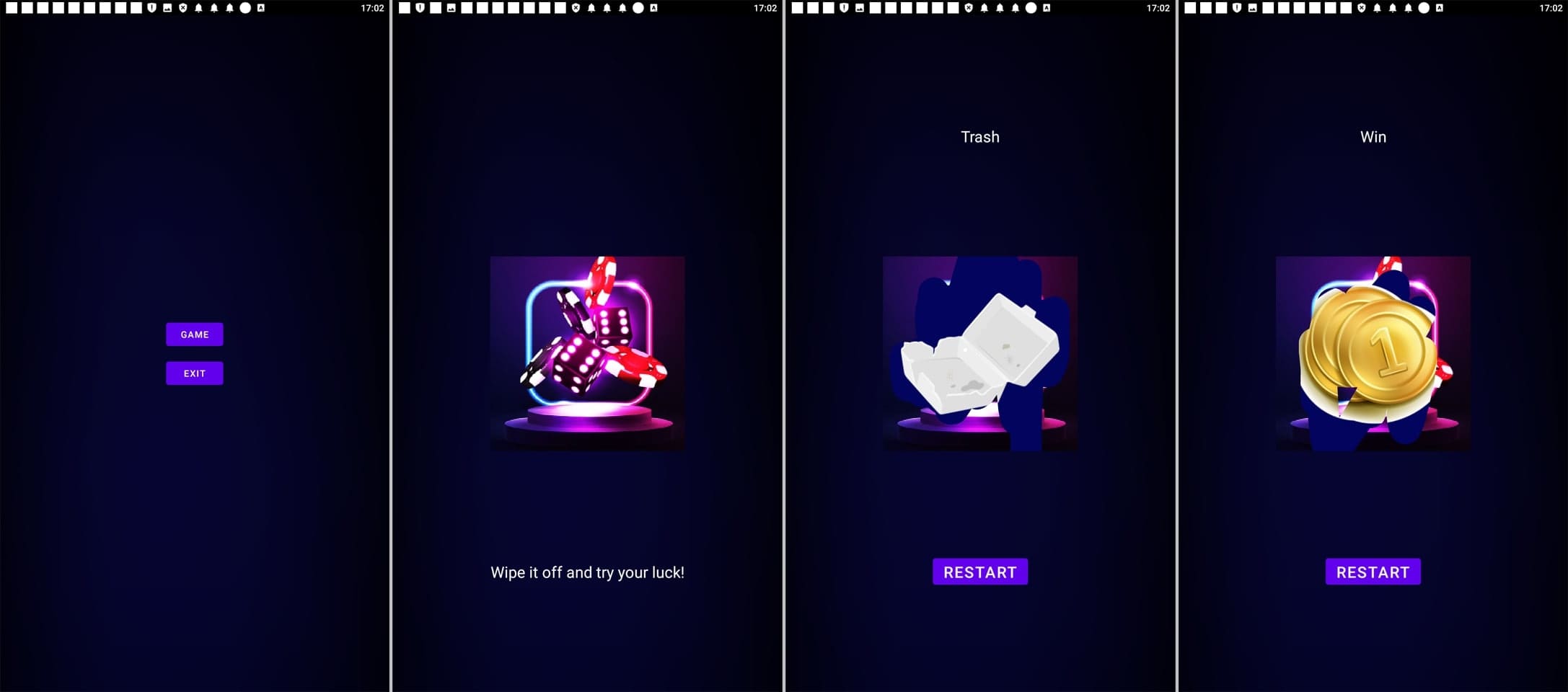

Certains de ces programmes étaient présentés sous forme de jeux :

Sous certaines conditions, au lieu de la fonctionnalité attendue, ils pouvaient présenter des sites de casino en ligne - par exemple, s'ils étaient installés en cliquant sur un lien spécialement conçu à partir d'une publicité.

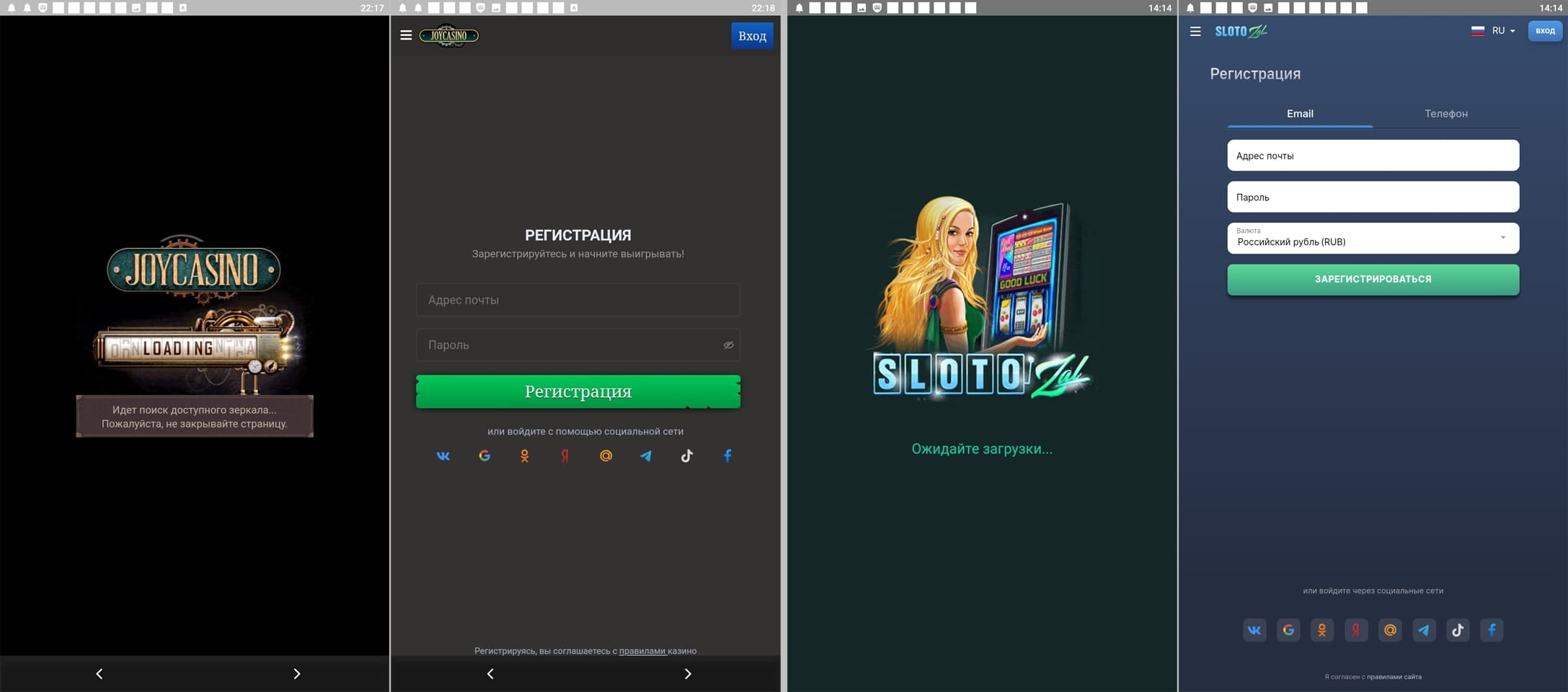

Vous trouverez ci-dessous des exemples d'un tel comportement : dans certains cas, les utilisateurs voient un jeu, dans d'autres, les sites de casino.

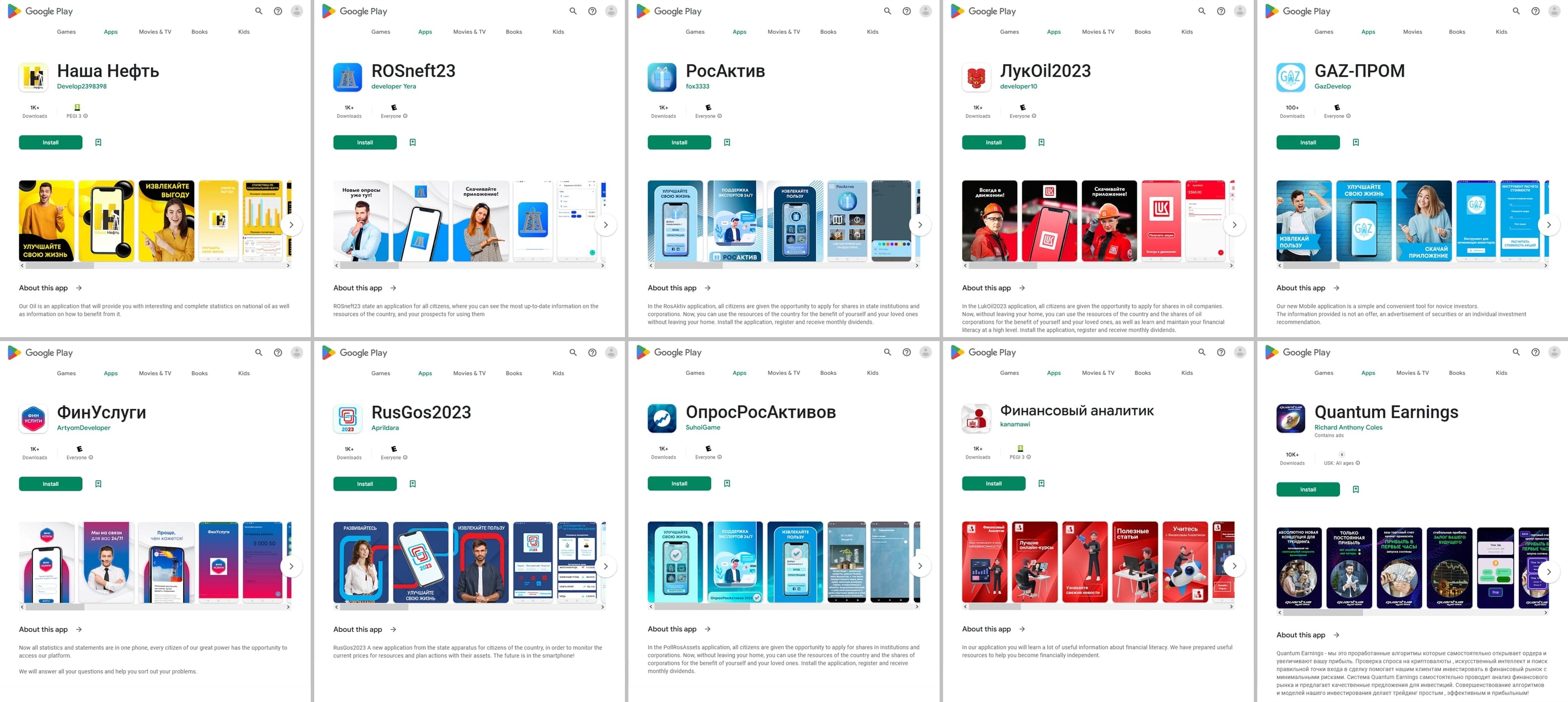

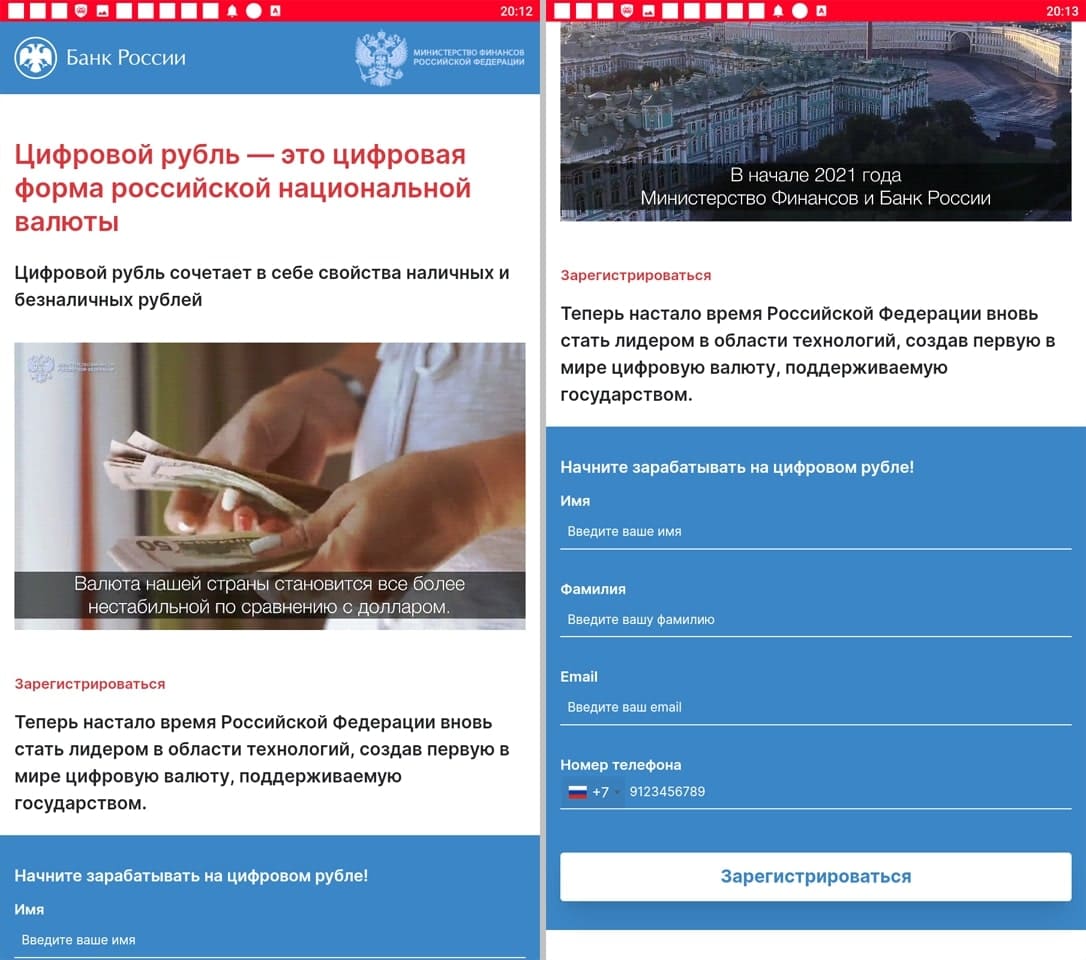

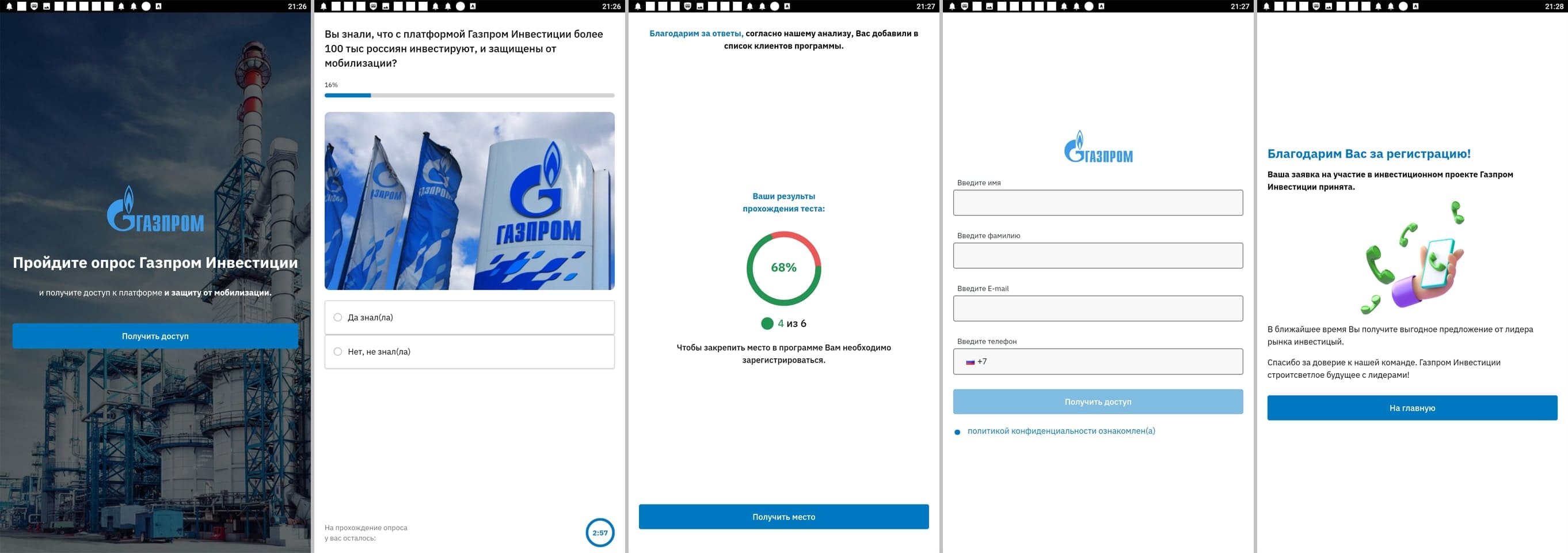

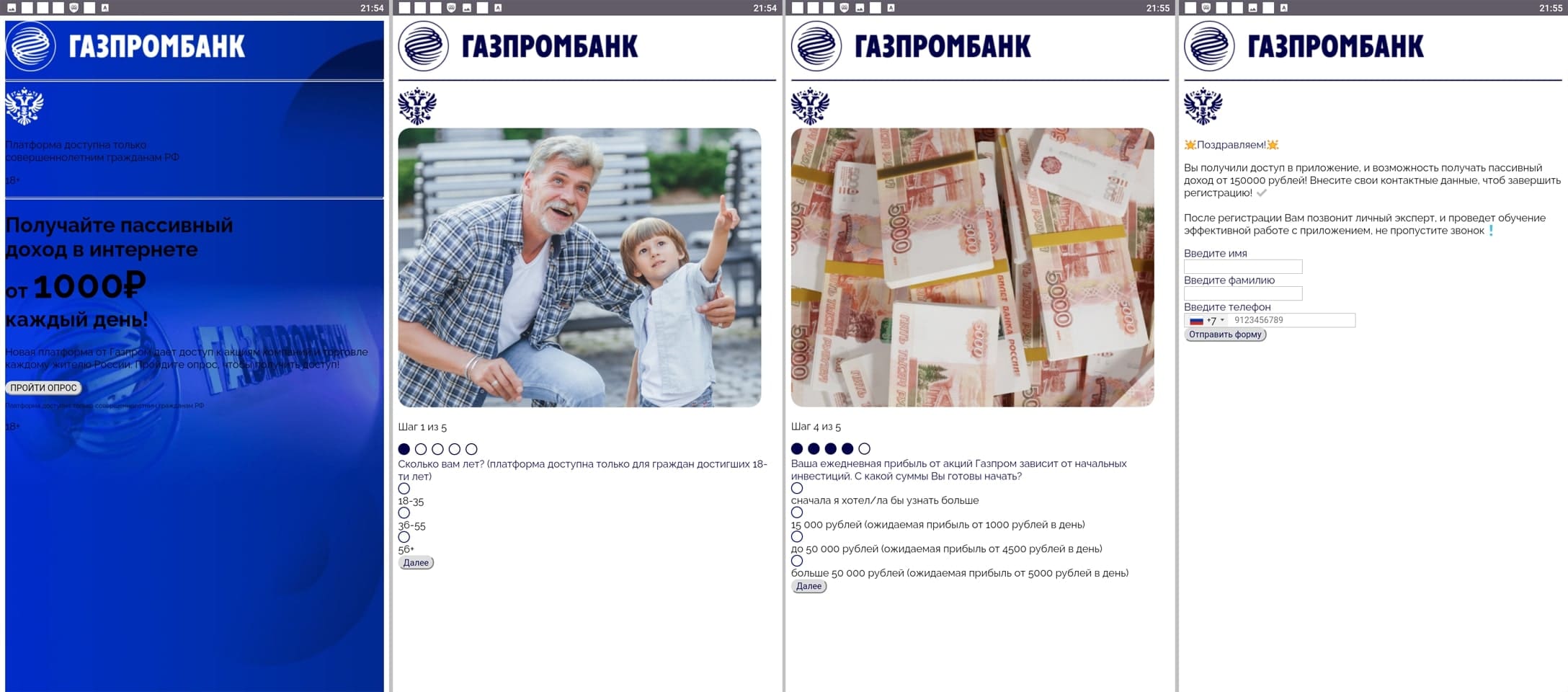

D'autres applications contrefaites ont été distribuées sous le couvert d'applications financières et d'outils d'auto-développement : comptabilité à domicile, participation à diverses enquêtes, recevoir une formation et améliorer ses connaissances financières, commencer à investir ou recevoir des actions gratuites. En fait, le but principal de ces programmes était de télécharger des sites Web frauduleux.

Des exemples de sites frauduleux téléchargeables sont présentés ci-dessous. Les victimes potentielles recevaient des fausses informations ou bien elles étaient invitées à répondre à une pré-enquête. Ensuite, on leur proposait d'enregistrer un compte. À la fin, les utilisateurs crédules devaient attendre l'appel du " spécialiste " ou la réception d'une soi-disant " meilleure offre ".

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers