Doctor Web : rapport viral du deuxième trimestre 2024

le 1 juillet 2024

Les utilisateurs dont les fichiers ont été affectés par les rançongiciels ont le plus souvent rencontré Trojan.Encoder.3953, Trojan.Encoder.35534 et Trojan.Encoder.26996.

En ce qui concerne les appareils Android, les Trojans publicitaires le plus souvent détectés sont ceux de la famille Android.HiddenAds, ainsi que les programmes malveillants Android.FakeApp et les Trojans espions Android.Spy. Dans le même temps, nos analystes ont trouvé de nouvelles menaces dans le catalogue Google Play.

Tendances principales du deuxième trimestre

- Activité élevée des chevaux de Troie publicitaires et des logiciels publicitaires

- Prédominance des scripts malveillants et des documents de phishnig parmi les malwares dans le trafic e-mail

- Les Trojans publicitaires Android.HiddenAds ont été de nouveau les menaces le plus souvent détectées sur les appareils Android

Données du service de statistiques de Doctor Web

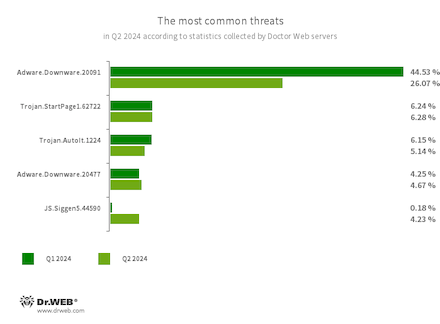

Les menaces les plus répandues au cours du deuxième trimestre :

- Adware.Downware.20091

- Adware.Downware.20477

- Adware souvent utilisé comme outil intermédiaire de téléchargement de programmes pirates.

- Trojan.StartPage1.62722

- Programme malveillant qui remplace la page d'accueil dans les paramètres du navigateur.

- Trojan.AutoIt.1224

- Détection d'une version packagée d'un cheval de Troie Trojan.AutoIt.289 écrit dans le langage de script AutoIt. Ce Trojan est distribué dans le cadre d'un groupe de plusieurs applications malveillantes - un miner, une porte dérobée et un module d'auto-propagation. Trojan.AutoIt.289 effectue différentes actions malveillantes qui empêchent la détection de la charge " utile " principale.

- JS.Siggen5.44590

- Code malveillant ajouté à la bibliothèque publique JavaScript es5-ext-main. Affiche un message spécifique si le package est installé sur un serveur avec le fuseau horaire des villes russes.

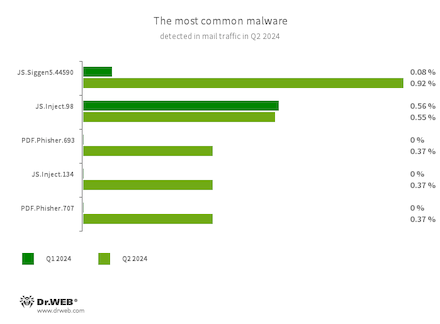

Statistiques relatives aux programmes malveillants détectés dans le trafic e-mail

- JS.Siggen5.44590

- Code malveillant ajouté à la bibliothèque publique JavaScript es5-ext-main. Affiche un message spécifique si le package est installé sur un serveur avec le fuseau horaire des villes russes.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- PDF.Phisher.693

- PDF.Phisher.707

- Documents PDF utilisés dans des newsletters de phishing.

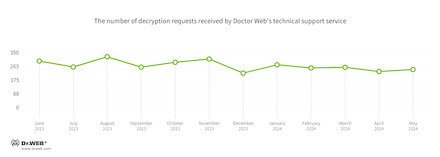

Rançongiciels

Dynamique des demandes de déchiffrement des fichiers affectés par des rançongiciels :

Les encodeurs les plus répandus au cours du deuxième trimestre :

- Trojan.Encoder.3953 — 18.43%

- Trojan.Encoder.35534 — 9.22%

- Trojan.Encoder.26996 — 8.75%

- Trojan.Encoder.35067 — 2.07%

- Trojan.Encoder.37369 — 1.61%

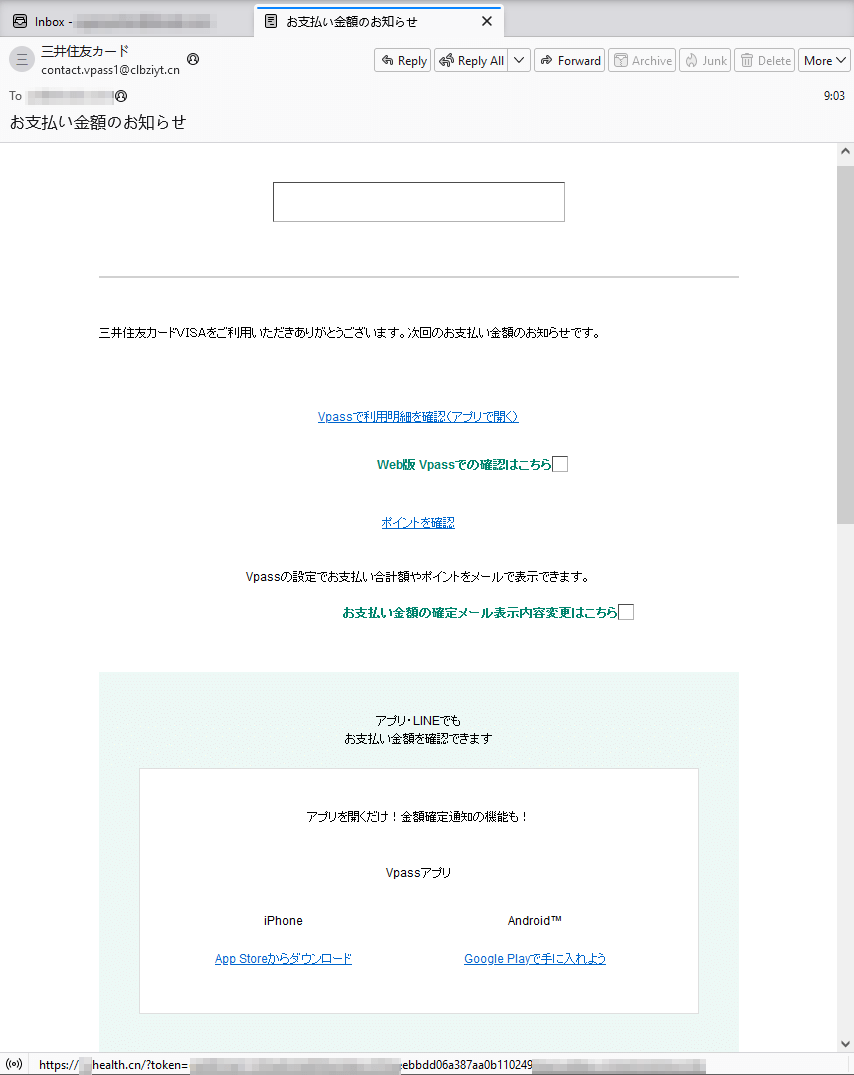

Sites dangereux

Au deuxième trimestre 2024, les analystes de Doctor Web ont enregistré un envoi massif de courriels de phishing destinés aux utilisateurs du Japon. Les fraudeurs, prétendant agir pour le compte d’une banque, informaient les victimes potentielles d'un achat effectué et les invitaient à prendre connaissance des détails du « paiement » en cliquant sur un lien fourni. Ce lien conduisait à une ressource Internet de phishing.

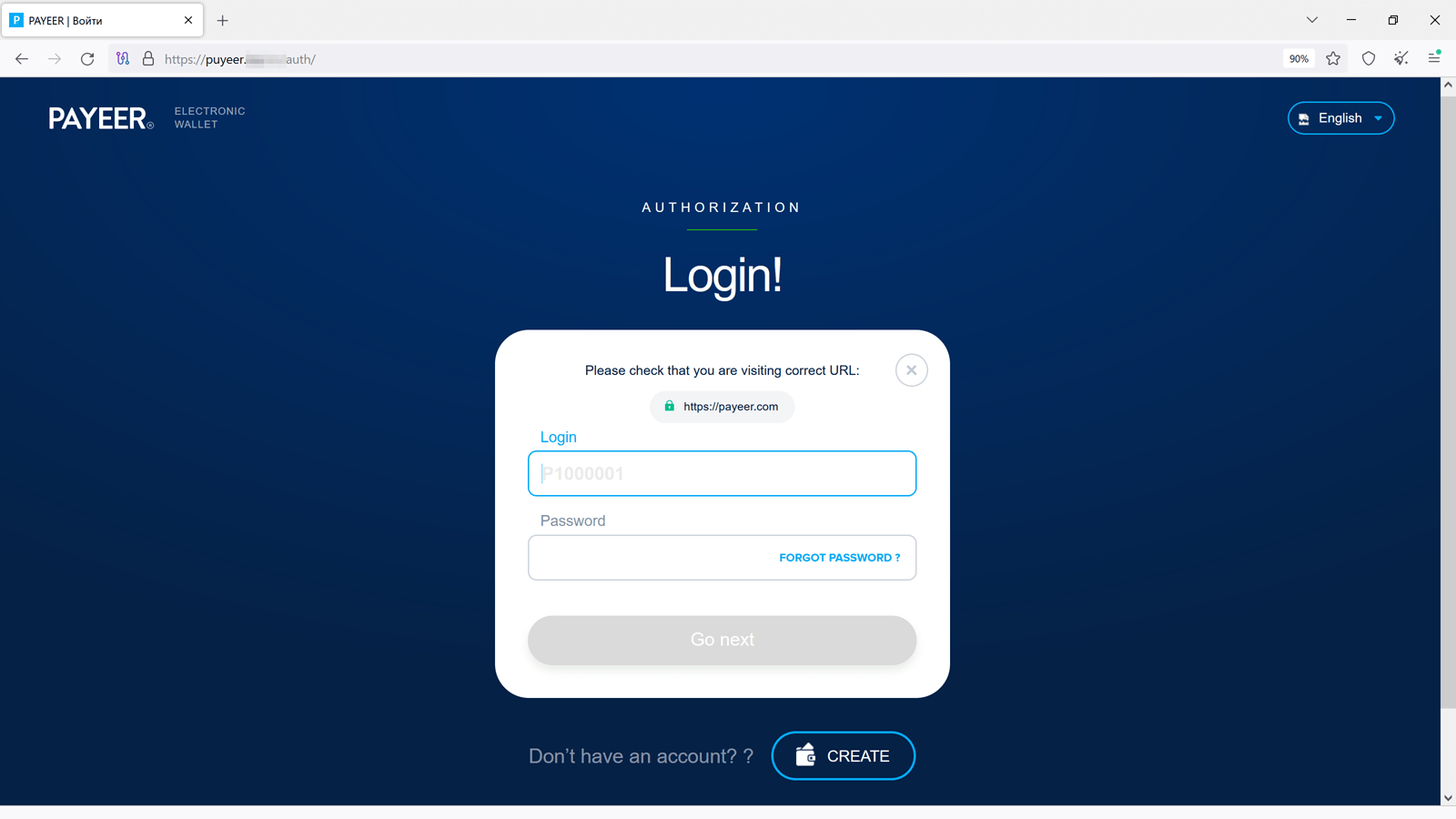

Parmi les sites frauduleux identifiés au deuxième trimestre, nos analystes Internet ont également noté des ressources d'hameçonnage qui imitaient l'apparence de véritables sites de porte-monnaie électronique, par exemple, Payeer. L’objectif était de voler les données d'authentification des utilisateurs.

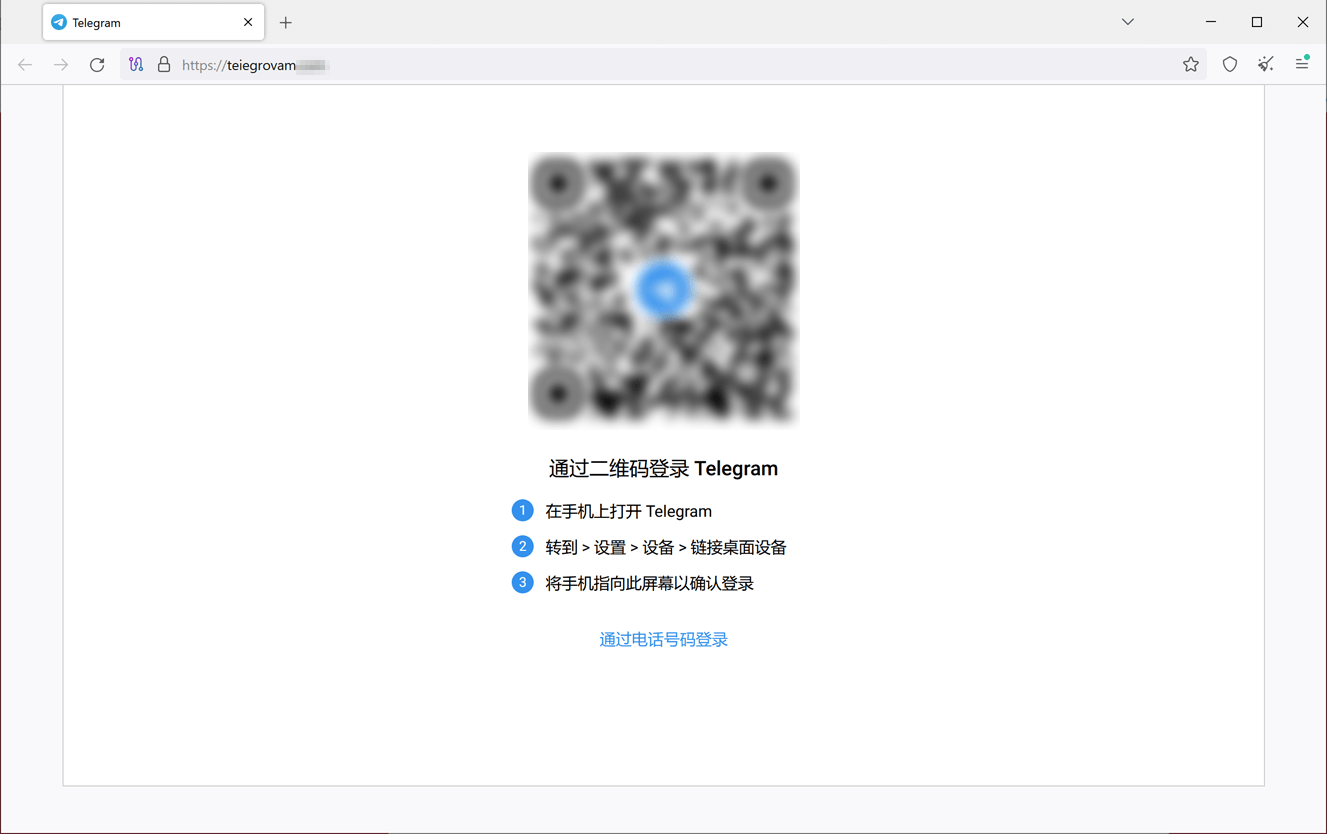

Les cybercriminels ont également ciblé divers messengers. Pour ce faire, ils créent des sites avec de faux formulaires d'authentification. Vous trouverez ci-dessous un exemple de l'un d'entre eux. Les victimes potentielles sont invitées à se connecter à Telegram à l'aide d'un QR code ou d'un numéro de téléphone portable. Si l'utilisateur l'accepte, les données de connexion de son compte sont récupérées.

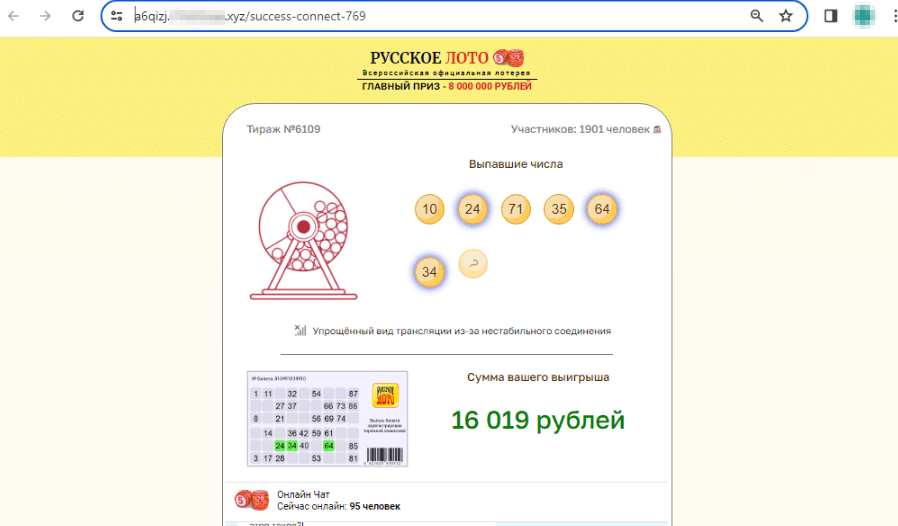

Dans le même temps, nos spécialistes continuent d'identifier les sites frauduleux destinés aux utilisateurs russophones. Parmi eux, les (faux) sites de loterie sont encore courants. Ils fonctionnent comme suit : les utilisateurs reçoivent un billet de loterie « en cadeau », qui s'avère être « gagnant ». Pour recevoir le prix, les victimes sont invitées à fournir les données de leur carte bancaire et à payer une commission ou des frais pour le « transfert » du prix (inexistant) sur leur compte bancaire.

Vous trouverez ci-dessous un exemple d'un tel site frauduleux. Au départ, il simule l'enregistrement d'un billet de loterie « gratuit », puis démontre une prétendue diffusion en ligne du tirage :

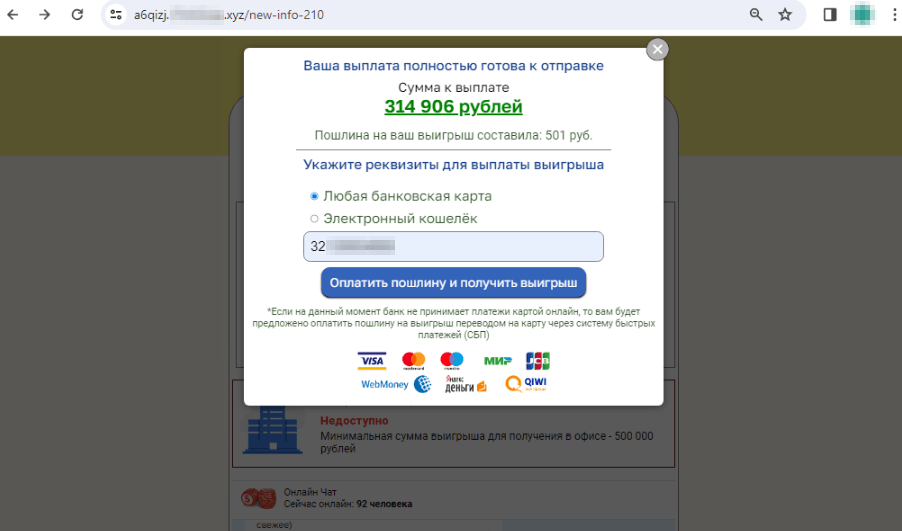

L'utilisateur « gagne » 314 906 roubles, mais pour les recevoir, il doit fournir les détails de sa carte bancaire. Pour le transfert de l'argent, il est tenu de payer une « taxe » d'un montant de 501 roubles :

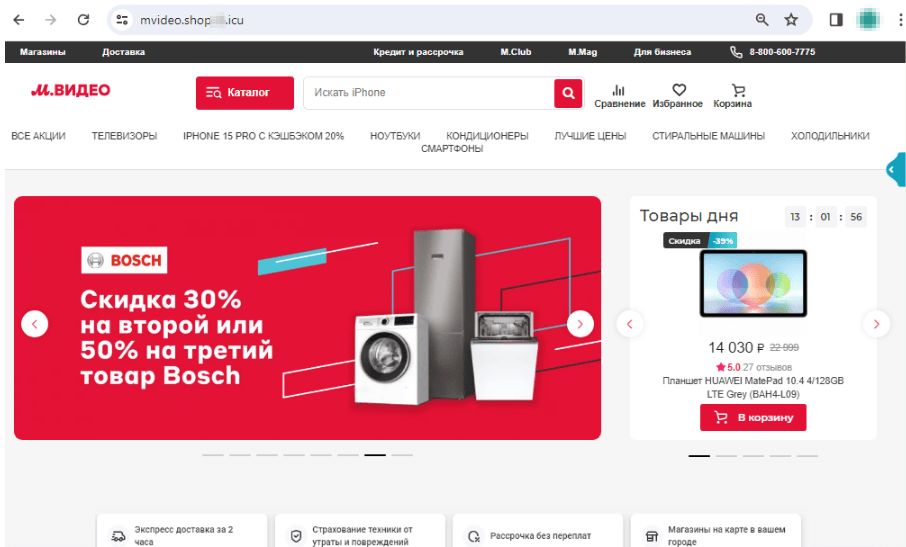

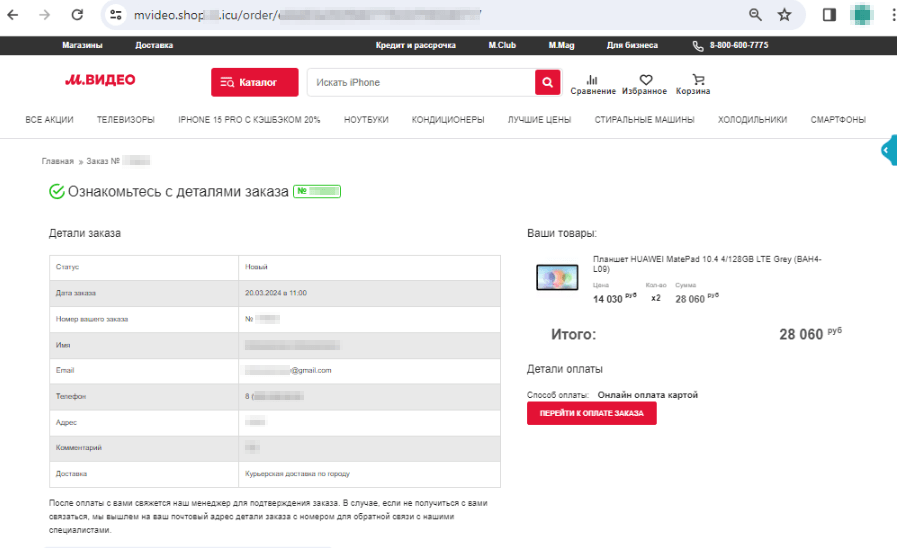

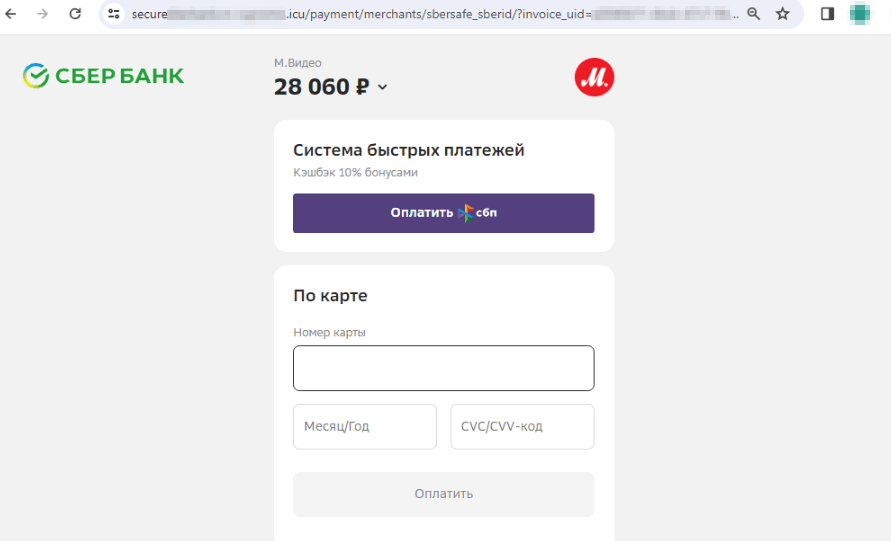

Les fausses boutiques en ligne sur des thèmes tels que l'électronique ou l’électroménager restent également populaires parmi les escrocs. Les pirates attirent les victimes potentielles avec des « remises », des « coupons » et diverses « promotions », proposant d'acheter des produits populaires à des prix réduits. Lorsqu'ils passent une « commande » sur ces sites, les utilisateurs sont généralement invités à la payer via une banque en ligne ou par carte bancaire. Cependant, nos experts notent que les fraudeurs commencent à recourir à des systèmes de paiement rapide.

Les captures d'écran ci-dessous montrent un exemple de l'un des faux sites qui imite un détaillant d'électronique en ligne :

La victime potentielle passe une commande pour un produit avec remise :

Il lui est proposé d'utiliser un système de paiement rapide :

Logiciels malveillants et indésirables ciblant les appareils mobiles

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, au deuxième trimestre 2024, les utilisateurs ont rencontré le plus souvent des chevaux de Troie publicitaires de la famille Android.HiddenAds. Derrière eux, se trouvent les applications malveillantes Android.FakeApp. Au troisième rang, on voit les Trojans espions Android.Spy.

Dans le même temps, de nouvelles menaces ont été détectées sur Google Play. Parmi elles, de nouveaux Trojans Android.FakeApp, le programme indésirable Program.FakeMoney.11, ainsi que le Trojan Android.Harly.87, qui abonne les utilisateurs à des services payants.

Les événements les plus importants du deuxième trimestre liés à la sécurité des appareils mobiles :

- les Trojans publicitaires Android.HiddenAds restent les menaces les plus actives,

- de nouvelles menaces ont été détectées sur Google Play.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au deuxième trimestre 2024, consultez notre Rapport.