Rapport annuel 2024 sur les menaces mobiles

Le 30 janvier 2025

Parmi les menaces les plus actives, on voit une recrudescence des applis qui intègrent des propositions de gagner des prix virtuels en effectuant quelques actions, prix supposés pouvoir être ensuite monétisés. Parmi les riskwares, on trouve des outils qui permettent de lancer des applis sans les installer, et parmi les adwares, on retrouve des versions fausses et malveillantes du messenger WhatsApp dont les fonctionnalités sont injectées via du code et qui permettent de charger des URL.

Google Play embarque encore malgré lui des applis vérolées, nos analystes en ayant détecté des centaines sur l’année 2024, avec environ 26,7 millions de téléchargements.

Au-delà des Smartphones tournant sous Android, les TV basées sur cet OS sont également les cibles des cybercriminels, tendance qui se confirme en 2024. Nos recherches mettent par exemple en lumière une backdoor infectant la zone de stockage du système et qui peut télécharger et installer des logiciels tiers, et qui a infecté plus d’un million de TV.

Globalement, les menaces ciblant Android se révèlent de plus en plus complexes à analyser et de plus en plus difficiles à détecter pour les antivirus. Les techniques employées par les pirates dans ce contexte incluent notamment diverses utilisations du format ZIP (les fichiers APK utilisés pour les applis Android sont basés sur le format ZIP), ainsi que des manipulations du fichier de configuration des apps AndroidManifest.xml. Ces méthodes ont été notamment souvent utilisées pour la création de Trojans bancaires.

PRINCIPAL TENDANCES DE 2024

- Les malwares affichant des publicités non désirées sont les plus courants ;

- Augmentation de l’activité des Trojans bancaires ;

- Une utilisation et une manipulation accrue du format des APK et de leurs composants structurels pour éviter la détection par les antivirus et complexifier l’analyse des malwares ;

- Augmentation de l’activité des rançongiciels de la catégorie Android.Locker et de celle des malwares « cliqueurs » Android.Click ;

- Encore de nombreuses menaces sur Google Play.

Evénements les plus marquants en 2024

Dans cette section, nous mettons en lumière quelques-uns des malwares analysés par nos chercheurs afin d’illustrer les méthodes des cybercriminels et d’aider à la compréhension des mécanismes des malwares.

Fin mai 2024, nos chercheurs ont publié sur un Trojan « cliqueur », Android.Click.414.origin, trouvé dans une appli destinée à l’utilisation de sex toys ainsi que dans des applis de contrôle de son activité physique. Les deux programmes ont été postés sur Google Play et ont été installés par 1,5 millions d’utilisateurs. Le Trojan présent dans les apps possède une structure modulaire et peut exécuter certaines tâches. Par exemple, il charge de manière masquée des sites publicitaires et effectue des actions avec ces derniers comme du scrolling sur les pages des sites, entrer du texte dans des formulaires en ligne, couper l’audio des pages et prendre des captures d’écran de certaines pages afin de les étudier et de cliquer ensuite sur les zones souhaitées. De plus, le malware envoie des données sur les appareils qu’il infecte à un serveur de contrôle (C&C). enfin, le malware est programmé pour ne pas infecter les appareils des utilisateurs dont la langue installée est le chinois.

Versions des applis Love Spouse et QRunning programs embarquant Android.Click.414.origin trojan hidden in them

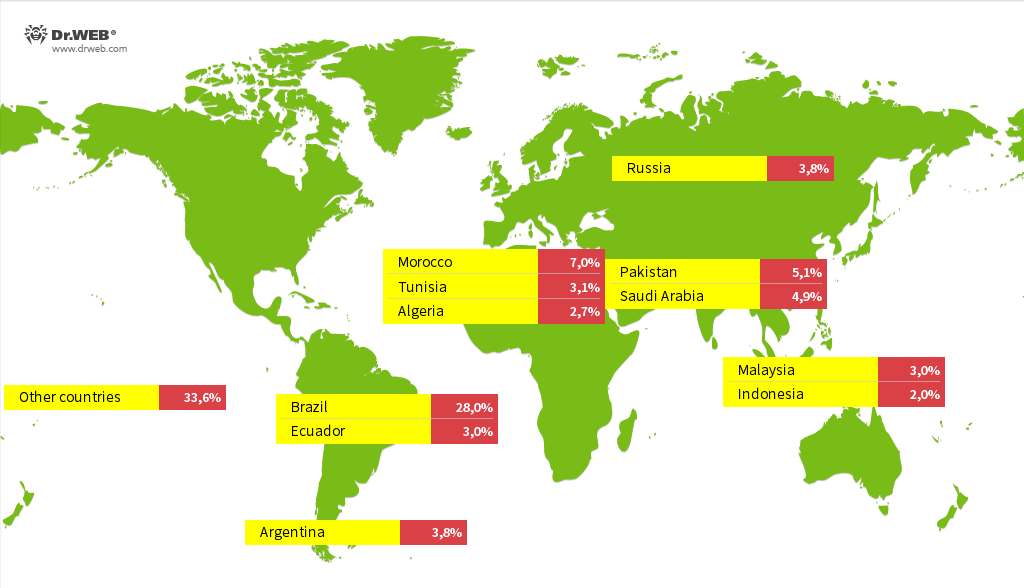

Au mois de septembre, nos chercheurs ont publié les résultats de leurs recherches sur la backdoor Android.Vo1d ciblant les décodeurs TV Android. Ce malware modulaire a touché environ 1,3 millions d’appareils dans 197 pays. Il plaçait ses composants dans la zone de stockage du système et pouvait télécharger et installer de manière masquée des logiciels tiers.

Pays les plus touchés par Android.Vo1d

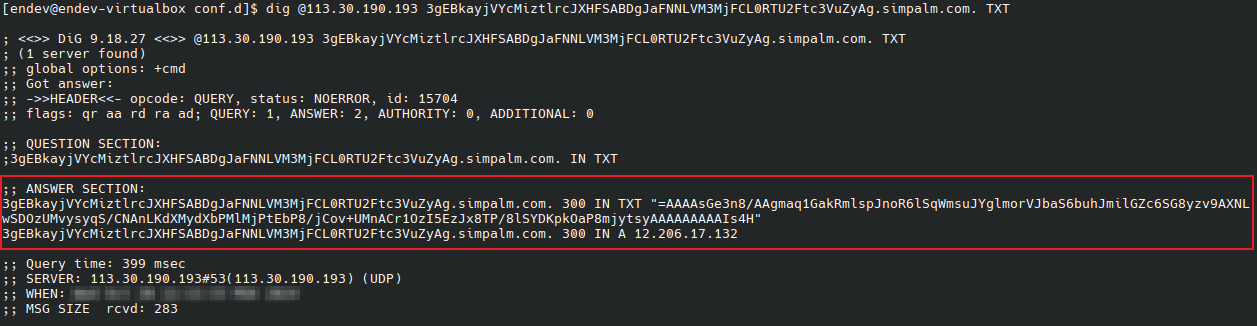

Au mois de novembre 2024, nos analystes ont mis en lumière une technique de piratage utilisant le protocole DNS pour lier secrètement les Chevaux de Troie aux serveurs de contrôle. Android.FakeApp.1669 est un Trojan assez primitif dont la seule tâche est de charger des sites web. Mais la différence avec des malwares similaires est qu’il reçoit les adresses des sites qu’il doit charger depuis l’enregistrement TXT d’un serveur DNS malveillant. Pour ce faire, il utilise le code modifié d’une bibliothèque dnsjava open source. Autre particularité, il ne se révèle malveillant que lorsqu’il se connecte à Internet via certains fournisseurs.

Exemple de l’enregistrement TXT d’un domaine cible. Il est envoyé par le serveur DNS via la commande Linux “dig” alors que l'une des modifications d’Android.FakeApp.1669 est en cours d'analyse

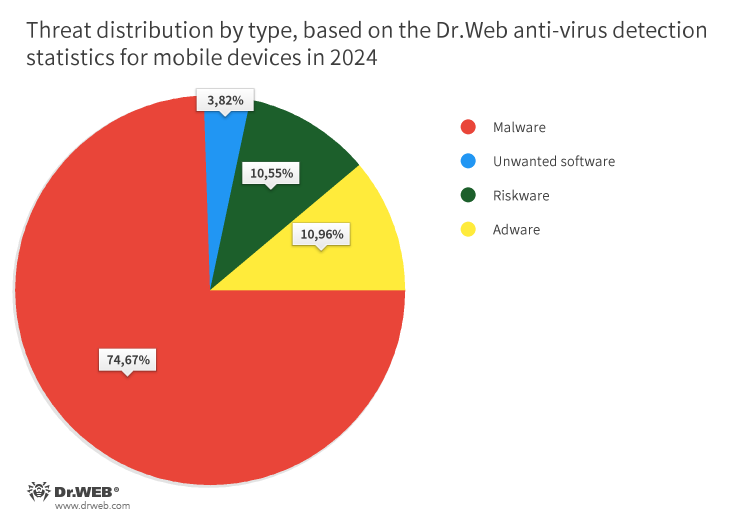

Statistiques

D’après les statistiques recueillies par Dr.Web Security Space pour les appareils mobiles en 2024, 74,6% des menaces recensées sont des malwares (virus), viennent ensuite les Adwares (programmes « poussant » des publicités non désirées) représentant presque 11% des détections. En troisième position viennent les Risqwares avec 10,5% des détections et enfin, ce que nous nommons les « applications indésirables », c’est-à-dire que l’utilisateur n’a pas souhaité télécharger mais qui se chargent sur les appareils, arrivent en troisième position et représentent environ 4% des détections.

Programmes malveillants

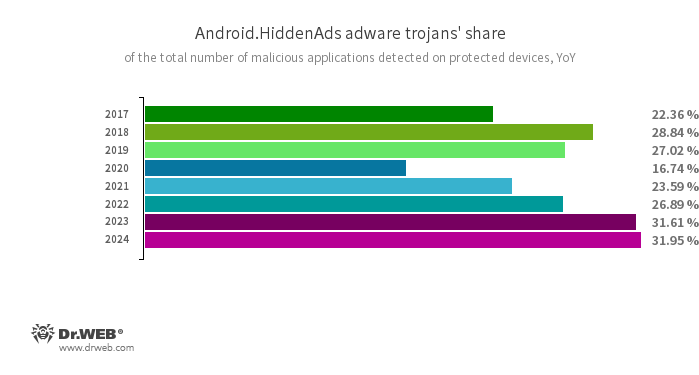

Cette année encore, les programmes malveillants les plus répandus appartiennent à la catégorie des Trojans affichant des publicités de la famille Android.HiddenAds. Ils représentent 32% des détections.

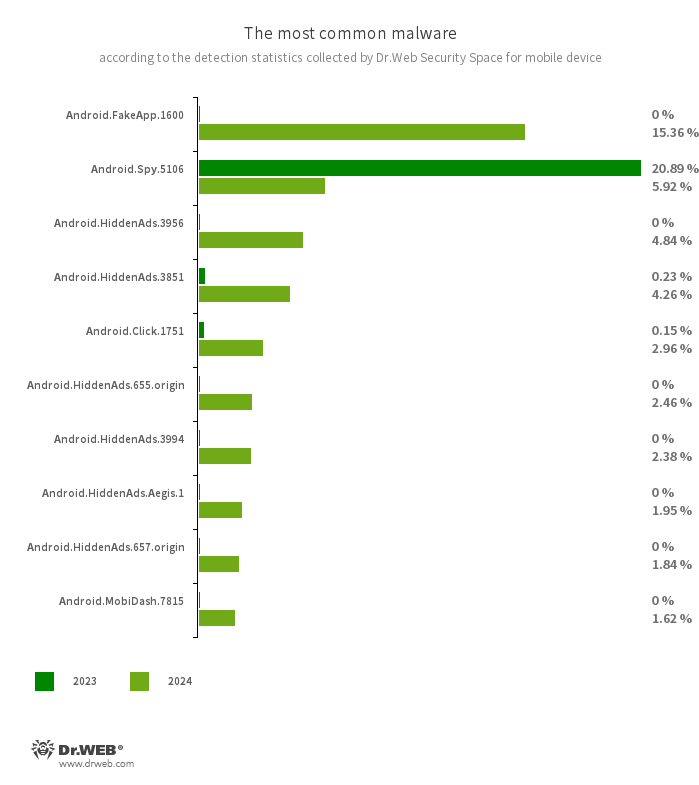

Dans cette famille de malwares, la catégorie la plus active est Android.HiddenAds.3956 (15% des détections de la famille). C’est l’une des nombreuses variantes des malwares Android.HiddenAds.1994 connus depuis plusieurs années. Cette version en particulier, Android.HiddenAds.3956, a émergé en 2023 parmi d’autres modifications. En 2024, de nouvelles variantes sont apparues, dont : Android.HiddenAds.3980, Android.HiddenAds.3989, Android.HiddenAds.3994, Android.HiddenAds.655.origin, Android.HiddenAds.657.origin.

2024 voir également l’apparition d’une sous-catégorie, représentée par les malwares Android.HiddenAds.Aegis. Leur particularité, entre autres, étant de s’exécuter automatiquement. Cette sous-catégorie donne elle-même naissance à des variantes, comme Android.HiddenAds.Aegis.1, Android.HiddenAds.Aegis.4.origin, Android.HiddenAds.Aegis.7.origin, et Android.HiddenAds.Aegis.1.origin.

Les malwares de la famille Android.FakeApp, sont toujours autant utilisés dans les schémas de fraude. En 2024, ils représentent 18.2% de toutes les détections, en nette augmentation par rapport à 2023. Ces types de malwares chargent des sites non désirés pour effectuer des attaques de phishing et des fraudes en ligne.

Android.Spy reste également encore cette année une famille de logiciels espions assez active mais en baisse par rapport à 2023.

En baisse également l’activités des malwares : Android.Packed et Android.MobiDash.

En hausse : Android.Locker, Android.Proxy et Android.Click.

Les dix types de malwares les plus détectés en 2024:

- Android.FakeApp.1600

- Charge un site web codé en dur dans ses paramètres. Cette catégorie charge en général des sites de casino en ligne.

- Android.Spy.5106

- Groupe de Trojans qui se présentent comme des versions modifiées de mods de messageries WhatsApp non officielles.

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Android.HiddenAds.655.origin

- Android.HiddenAds.3994

- Android.HiddenAds.657.origin

- Apps qui affichent des publicités non désirées.

- Android.Click.1751

- Ce Trojan est intégré aux mods de messagerie WhatsApp tiers et camouflé en classes de bibliothèque Google. Lorsque l’application hôte est utilisée, Android.Click.1751 se connecte à un serveur de contrôle et reçois deux URL. L’une d’entre elles est destinée aux utilisateurs russophones, l’autre est sans spécification de langue. Le Trojan affiche ensuite une boîte de dialogue dont il a reçu le contenu du serveur distant. Lorsqu’un utilisateur clique sur le bouton de confirmation, le malware charge un lien dans le navigateur.

- Android.HiddenAds.Aegis.1

- Malware masqué sur l’appareil et qui affiche des publicités intrusives. Il possède un certain nombre de caractéristiques qui le distinguent des autres membres du groupe Android.HiddenAds. Il peut notamment fonctionner automatiquement après son installation et rester en fonctionnement en permanence.

- Android.MobiDash.7815

- Ce malware affiche également des publicités non désirées.

Logiciels indésirables

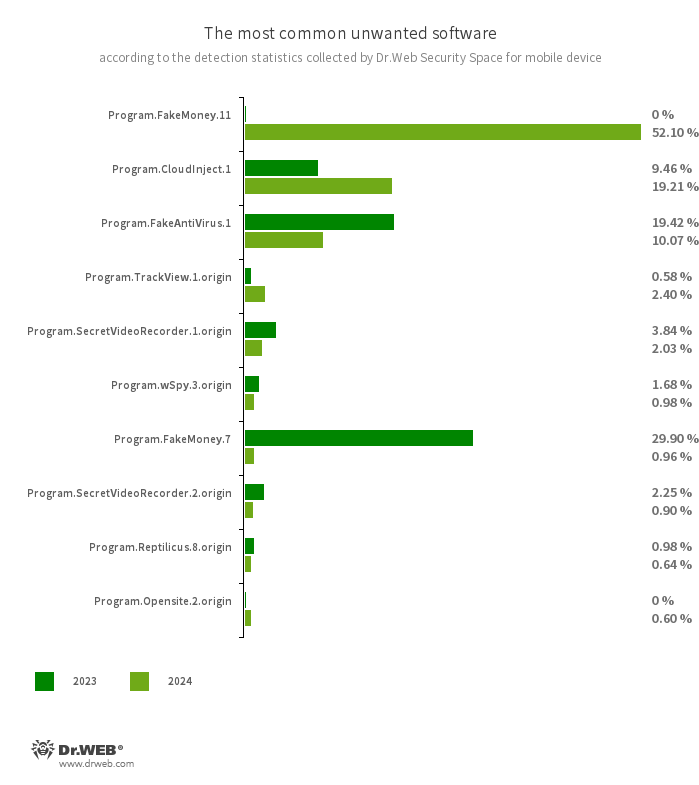

Dans cette catégorie, les logiciels les plus répandus sont les Program.FakeMoney.11 qui représentent la moitié des détections de cette catégorie. Ces types de logiciels proposent des gains d’argent qui n’arrivent jamais.

Les logiciels détectés par Dr.Web sous le nom Program.CloudInject.1 sont également bien présents en 2024 puisqu’ils représentent 19% des détections de cette catégorie.

Les logiciels qui sont de faux antivirus, référencés sous la nomenclature Dr.Web Program.FakeAntiVirus.1 ont été moins actifs l’année dernière. Leur technique est de signaler de fausses menaces et de pousser l’utilisateur à télécharger une version soi-disant complète du logiciel.

L’année dernière, les logiciels malveillants offrant des programmes de contrôle de son activité physique ont été assez actifs, notamment : Program.TrackView.1.origin, Program.SecretVideoRecorder.1.origin, Program.wSpy.3.origin, Program.SecretVideoRecorder.2.origin, Program.Reptilicus.8.origin, Program.wSpy.1.origin, et Program.MonitorMinor.11.

Les dix logiciels indésirables les plus détectés en 2024 :

- Program.FakeMoney.11

- Program.FakeMoney.7

- Ces programmes promettent des gains d’argent aux utilisateurs qui sont sensés effectuer différentes actions et cumuler un certain montant avant de pouvoir toucher leur gain. Ces apps proposent des systèmes de paiement via lesquels les utilisateurs doivent pourvoir récupérer leurs gains.

- Program.CloudInject.1

- Apps modifiées grâce au service cloud CloudInject et l’utilitaire Android éponyme. Ces applis sont modifiées sur un serveur distant, ce qui implique que les utilisateurs (moddeurs) ne peuvent pas contrôler les modifs effectuées.

- Program.FakeAntiVirus.1

- Malwares imitant les antivirus. Ils alertent sur de fausses menaces pour pousser les utilisateurs à télécharger leur version complète.

- Program.TrackView.1.origin

- Ce logiciel permet de prendre le contrôle d’un appareil. Si ces types de programmes ne sont pas malveillants en soi, ils peuvent être utilisés à mauvais escient car ils accèdent à de nombreuses données sur l’appareil.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Ensemble de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.wSpy.3.origin

- Ce logiciel espion est en capacité de lire les SMS et les conversations dans les chats les plus populaires, écouter l’environnement, géolocaliser l’appareil, consulter l’historique du navigateur, accéder aux contacts, aux photos et vidéos, prendre des captures d’écran et il possède également des fonctions de keylogger (enregistrement des frappes clavier).

- Program.Reptilicus.8.origin

- Contrôle des appareils à distance avec géolocalisation, collecte de SMS, interception des appels, enregistrement de l’environnement, prise de capture d’écran etc.

- Program.Opensite.2.origin

- Logiciel dont les fonctions sont de charger des sites web et d’afficher des publicités. Certains de ces malwares sont distribués via YouTube.

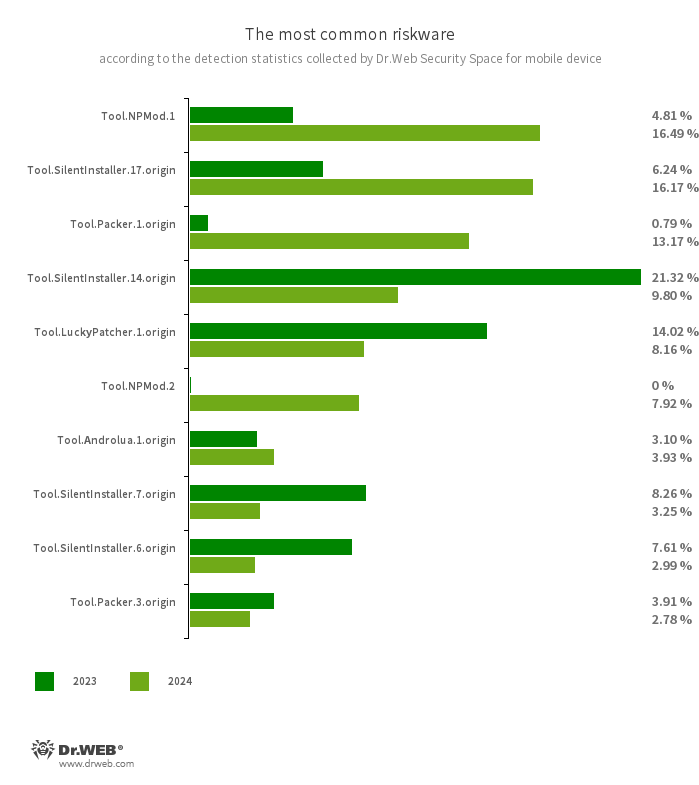

Riskware

En 2024, les utilitaires de la catégorie Tool.SilentInstaller ont été les plus actifs. Ils comptent pour plus d’un tiers dans toutes les applications de ce type détectées sur les appareils. Parmi les nombreuses variantes qui existent, les quatre suivantes ont été les plus rencontrées : Tool.SilentInstaller.17.origin (16.17%), Tool.SilentInstaller.14.origin (9.80%), Tool.SilentInstaller.7.origin (3.25%), et Tool.SilentInstaller.6.origin (2.99%).

Un autre type de riskware assez fréquemment rencontré sont les programmes modifiés à l’aide de l’utilitaire NP Manager. Cet outil embarque un module spécifique dans le logiciel ciblé qui permet d’outrepasser le processus de vérification par signature numérique. Dr.Web détecte ces types de programmes comme des variantes de la famille Tool.NPMod. Au sein de cette famille, la variante Tool.NPMod.1 va été de plus en plus active au cours de l’année, représentant finalement environ 16% des détections de riskwares. La variante Tool.NPMod.2 représente, quant à elle, environ 7% des détections.

Parmi les autres riskwares souvent rencontrés, on trouve les malwares protégés par les packers Tool.Packer.1.origin, ainsi que les frameworks permettant de modifier les apps Android et de lancer des scripts Lua potentiellement malveillants Tool.Androlua.1.origin.

Parmi les riskwares dont l’activité a baissé en 2024, citons la famille d’utilitaires Tool.LuckyPatcher (passant de 14% des détections à 8%), permettant la modification des programmes pour Android ainsi que le téléchargement de scripts à leur adjoindre. Egalement en baisse d’activité, l’utilitaire d’obfuscation Tool.Obfuscapk et le packer Tool.ApkProtector.

Les 10 riskwares les plus répandus d’après notre Lab en 2024 :

- Tool.NPMod.1

- Tool.NPMod.2

- Applis Android modifiées à l’aide de l’utilitaire NP Manager. Un module spécifique est embarqué dans ces apps leur permettant d’outrepasser la vérification par signature numérique.

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plateformes de riskwares qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement d’exécution virtuel dans le contexte des applications dans lesquelles ils sont intégrés. Les fichiers APK lancés par ce biais peuvent donc agir comme s’ils faisaient partie intégrante des applis et obtenir les mêmes autorisations.

- Tool.Packer.1.origin

- Outil de packing destiné au départ à protéger les applis Android contre leur modifications et contre le reverse engineering. Inoffensif dans sa conception, cet outil peut représenter un risque s’il est utilisé pour protéger des malwares, des applis infectées.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

- Tool.Androlua.1.origin

- Désigne un certain nombre de versions potentiellement dangereuses d'un framework pour le développement de programmes Android utilisant le langage de programmation de script Lua. La logique principale des applications Lua se trouve dans les scripts correspondants, qui sont chiffrés et déchiffrés par l'interpréteur avant exécution. Souvent, ce framework demande par défaut l'accès à de nombreuses autorisations système pour fonctionner. En conséquence, les scripts Lua exécutés via celui-ci sont potentiellement capables d'effectuer diverses actions malveillantes conformément aux autorisations reçues.

- Tool.Packer.3.origin

- Désigne les apps Android dont le code est obfusqué par l’outil NP Manager.

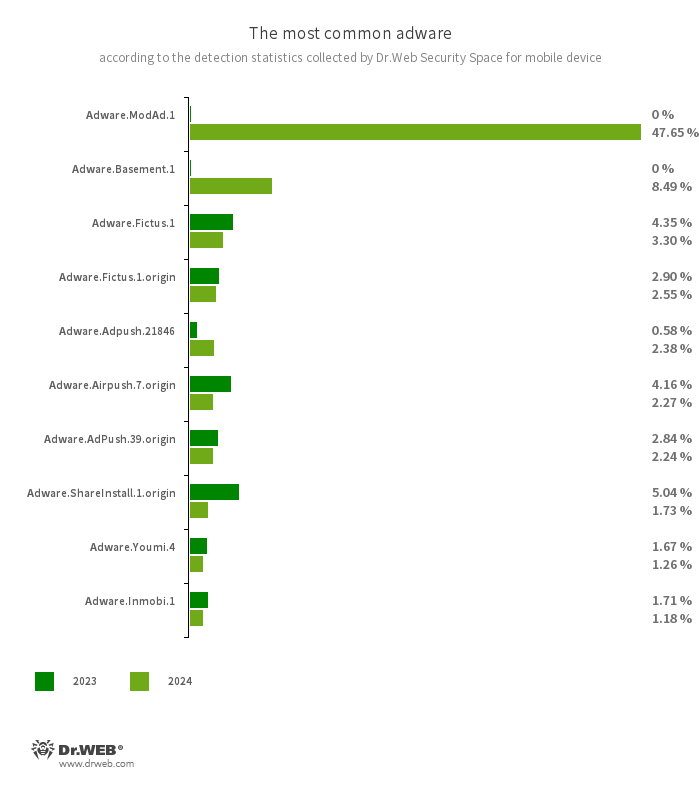

Adware

La famille nommée Adware.ModAd dans la nomenclature Dr.Web arrive clairement en première place des détections d’adwares puisqu’elle représente 47,5% de l’ensemble des détections de ce type de malwares. La catégorie qui était en tête en 2023, Adware.Adpush, passe à la seconde place en 2024 (14% des détections et une chute de 21points). La troisième place est occupée par une nouvelle famille d’adwares, Adware.Basement.

A noter également avec une activité relativement importante mais en baisse, les familles Adware.Airpush (en décroissance passant de 8,5% des détections à 4%) ; Adware.Fictus (de 4,4% à 3,2%) ; Adware.Leadbolt (de 4,3% à 2,2%) et Adware.ShareInstall (de 5% à 1%). Les adwares affichant des publicités non désirées de la catégorie Adware.MagicPush enregistrent une baisse d’activité notable par rapport à 2023 où ils étaient en deuxième place.

Les 10 adwares les plus détectés en 2024 :

- Adware.ModAd.1

- Versions modifiées (mods) du messenger WhatsApp dont une partie du code assure le téléchargement de liens prédéfinis par les pirates lors de l'utilisation du messenger. Ces adresses Internet sont utilisées pour rediriger les internautes vers des sites annoncés dans la publicité, par exemple, des casinos en ligne et des sites de bookmakers, des sites pour adultes.

- Adware.Basement.1

- Applications qui affichent des publicités indésirables qui mènent souvent à des sites malveillants et frauduleux. Ils ont une base de code commune avec les programmes indésirables Program.FakeMoney.11.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent ressembler aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.Airpush.7.origin

- Modules qui peuvent être embarqués dans les applis Android et afficher des publicités intempestives, via des formats différents de type « pub », pop-up ou bannière. Ces publicités sont souvent utilisées par les pirates pour diffuser des malwares, de plus, ces modules collectent des données.

- Adware.ShareInstall.1.origin

- Modules qui peuvent être embarqués dans les applis Android et qui affichent des notifications contenant des pubs sur l’écran de verrouillage des appareils Android.

- Adware.Youmi.4

- Adware qui ajoute des raccourcis publicitaires sur l’écran d’accueil des appareils Android.

- Adware.Inmobi.1

- Désigne certaines versions du SDK de l’adware Inmobi. Elles peuvent passer des appels et entrer des événements dans les calendriers Android.

Menaces sur Google Play

En 2024, ce sont environ 200 menaces combinant plus de 26 millions de téléchargements qui ont été repérées par nos analystes sur Google Play. Les deux grandes familles diffusant des applis vérolées sont toujours Android.Click.414.origin et Android.HiddenAds. Les malwares sont distribués via différentes techniques et masquées derrière différents éléments tels que QR codes, applis de collections d’images, programmes de modifications d’images et même une appli d’antivol. La plupart de ces menaces agissent de manière masquée et redent insupportable l’utilisation du téléphone par l’affichage intempestif de notifications et pubs.

Exemples des menaces trouvées sur Google Play en 2024. Android.HiddenAds.4013 masqué derrière “Cool Fix Photo Enhancer”, Android.HiddenAds.4034 derrière “Cool Darkness Wallpaper”, Android.HiddenAds.4025 derrière “QR Code Assistant”, et Android.HiddenAds.656.origin derrière “Warning Sound GBD”.

En 2024, comme c’était déjà la tendance en 2023, les malwares diffusés sont eux-mêmes protégés par des outils de packing assez puissants.

Exemple avec “Lie Detector Fun Prank” masquant Android.Packed.57156, et “Speaker Dust and Water Cleaner” masquant Android.Packed.57159 ; tous les deux protégés par des packers puissants.

Les malwares désormais bien connus de nos utilisateurs pour les mentionner dans de nombreux rapports viraux, la famille Android.FakeApp, restent présents en 2024 dans les schémas de fraude. La fonction principale de ces types de malwares est d’ouvrir une URL « désirée » par les pirates. Toutes ces « fausses apps », en réalité, des malwares masqués, le sont derrière de très nombreuses catégories d’applications légitimes.

Exemples de Trojans Android.FakeApp qui ouvrent des liens redirigeant vers des sites frauduleux : Android.FakeApp.1681 (masqué derrière l’appli “SenseStrategy”), Android.FakeApp.1708 (masqué derrière l’appli “QuntFinanzas”)

Ces malwares se cachent également derrière des jeux. Malgré le fait que les applis remplissent le cahier des charges de leurs fonctionnalités déclarées, les malwares déguisés chargent des sites de casinos en ligne et autres sites de jeux financiers.

Ici, Android.FakeApp.1622 (“3D Card Merge Game”) et Android.FakeApp.1630 (“Crazy Lucky Candy”)

Enfin, il faut également se méfier des applis de recherche d’emploi qui peuvent dissimuler ce type de malwares.

Ici : Android.FakeApp.1627 (Appli “Aimer”) et Android.FakeApp.1703 (appli “FreeEarn”)

Enfin, toujours des Trojans qui abonnent les utilisateurs à des services payants et qui sont eux aussi dissimulés derrière des applis, ici, InstaPhoto Editor embarquant Android.Subscription.22.

D'autres chevaux de Troie de ce type appartenaient aux familles Android.Joker et Android.Harly, qui ont une architecture modulaire. Les premiers peuvent télécharger des composants supplémentaires depuis Internet, andis que les seconds se distinguent par le fait qu'ils stockent généralement les modules dont ils ont besoin sous forme cryptée dans leurs sources de fichiers.

Exemples d’applis abonnant leurs victimes à des services payants. Android.Joker.2280 masqué derrière “My Horoscope”, et Android.Harly.87 derrière le jeu “BlockBuster”

Les programmes décrits comme “logiciels indésirables » décrivent des applis qui, dans leur majorité, offrent aux utilisateurs la possibilité de réaliser des gains moyennant certaines actions à effectuer avec l’appli. Ce sont les programmes référencés comme Program.FakeMoney.11 et Program.FakeMoney.14.

Certaines variantes de Program.FakeMoney.11 ont été diffusées derrière le jeu “Copper Boom”, et Program.FakeMoney.14 était déguisé derrière le jeu “Merge Party”

De nouveaux types de modules adwares ont été découverts en 2024, référencés sous la nomenclature Adware.StrawAd.

Exemples de jeux contenant des représentants du module Adware.StrawAd: “Crazy Sandwich Runner” (Adware.StrawAd.1), “Poppy Punch Playtime” (Adware.StrawAd.3), “Finger Heart Matching” (Adware.StrawAd.6), et “Toimon Battle Playground” (Adware.StrawAd.9)

La catégorie Adware.Basement a également été diffusée sur Google Play. Il est désormais bien montré que ces malwares partagent leur code de base avec les malwares de la famille Program.FakeMoney.11.

Exemples d’applis embarquant les logiciels indésirables Adware.Basement : “Lie Detector: Lie Prank Test”, “TapAlarm:Don't touch my phone”, et “Magic Voice Changer” embarquent Adware.Basement.1; et “Auto Clicker:Tap Auto” , Adware.Basement.2

Trojans bancaires

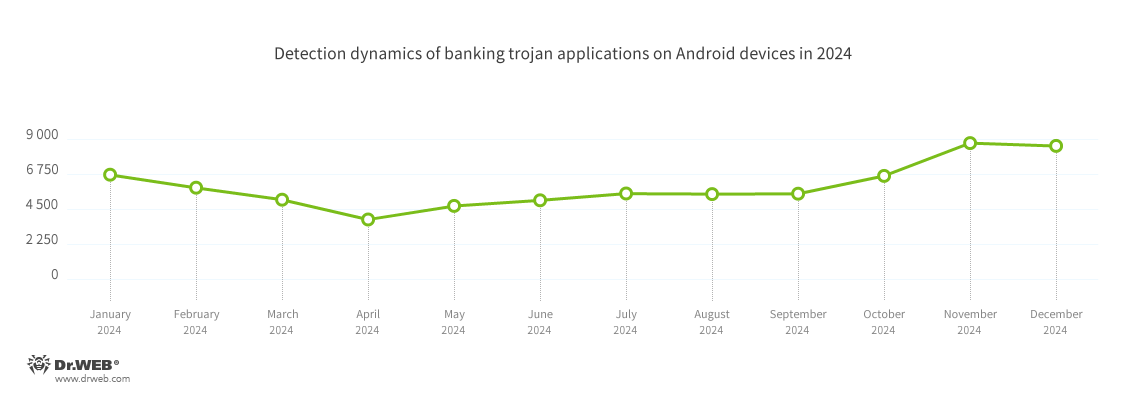

D’après les statistiques de Dr.Web Security Space pour les appareils mobiles, les trojans bancaires représentent un peu plus de 6% des détections totales en 2024, ce qui est un pourcentage plus élevé qu’en 2023. Leur activités malveillante varie pendant l’année 2024 et augmente en fin d’année avec un pic constaté en novembre.

En 2024, des familles de Trojans bancaires bien connus ont refait surface, comme par exemple, Coper, Hydra (Android.BankBot.1048.origin, Android.BankBot.563.origin), Ermac (Android.BankBot.1015.origin, Android.BankBot.15017), Alien (Android.BankBot.745.origin, Android.BankBot.1078.origin), Anubis (Android.BankBot.670.origin), Cerberus (Android.BankBot.11404), GodFather (Android.BankBot.GodFather.3, Android.BankBot.GodFather.14.origin), et Zanubis (Android.BankBot.Zanubis.7.origin).

A noter la diffusion assez massive du spyware Android.SpyMax qui possède également des fonctionnalités de malware bancaire. Cette catégorie embarquait, à l’origine, le Cheval de Troie multifonctionnel RAT SpyNote (RAT — Remote Administration Trojan or Remote Access Trojan). Après une fuite de code, de multiples variantes sont apparues, notamment CraxsRAT and G700 RAT. Ces types de malwares ont connu un pic d’activité dans la seconde moitié de 2023 et ne cessent d’être actifs depuis.

Ces malwares semblent actifs dans le monde entier, avec néanmoins un ciblage assez important des utilisateurs en Russie (46% des détections globales) ainsi qu’au Brésil (35%) et en Turquie (environ 6%).

Nos analystes mettent également en lumière en 2024 l’activité des Trojans MoqHao. De nombreux représentants de cette famille ont été très actifs en Asie du Sud-Est et dans les pays d’Asie Pacifique, notamment (Android.Banker.367.origin, Android.Banker.430.origin, Android.Banker.470.origin, Android.Banker.593.origin ; Android.BankBot.919.origin, Android.BankBot.14423, Android.Banker.5297), IOBot (Android.BankBot.IOBot.1.origin), et Wroba (Android.Banker.360.origin), sont surtout actifs en Corée du Sud et Android.BankBot.907.origin, Android.BankBot.1128.origin au Japon. En Chine, on trouve les malwares Android.Banker.480.origin. Au Vietnam, Android.BankBot.1111.origin. L’Indonésie, la Thaïlande, et Taïwan sont ciblés par Android.Banker.480.origin, Android.BankBot.1111.origin. TgToxic (Android.BankBot.TgToxic.1) et GoldDigger trojan (Android.BankBot.GoldDigger.3).

En Iran et Turquie : Android.Banker.709.origin, Android.Banker.5292, Android.Banker.777.origin, Android.BankBot.1106.origin, Tambir family (Android.BankBot.1104.origin, Android.BankBot.1099.origin, Android.BankBot.1117.origin).

En Inde : Android.Banker.797.origin, Android.Banker.817.origin et Android.Banker.5435. Ces malwares se présentent comme des apps de banques, Airtel Payments Bank, PM KISAN, et IndusInd Bank. Enfin, lesfausses applis bancaires (Android.Banker.719.origin, Android.Banker.5147, Android.Banker.5443) ont ciblé les utilisateurs indiens des banques like Axis bank, HDFC Bank, SBI, ICICI Bank, RBL bank, et Citi bank.

Au Brésil: PixPirate (Android.BankBot.1026.origin) est le plus actif.

En Europe : Anatsa (Android.BankBot.Anatsa.1.origin) et Copybara (Android.BankBot.15140 et Android.BankBot.1100.origin), notamment en Italie, UK et Espagne.

Comme nous l’avons vu plus haut, une des tendances de 2024 en matière de cybercriminalité est le focus sur les méthodes de protection des malwares contre la détection et l’analyse. Ces méthodes impliquent l’utilisation du format ZIP sur lequel les fichiers APK sont basés. Ainsi, plusieurs outils d’analyse statique utilisant des algorithmes standard pour travailler avec les archives ZIP ne fonctionnent pas avec ces malwares. De plus, de nombreuses versions d’Android prennent ces fichiers pour des fichiers sains, leur permettant d’être installés et exécutés sur les appareils.

Une technique assez courante consiste à manipuler la méthode de compression des champs et de la taille dans l’en-tête du fichier local à l’intérieur de l’APK. Les cybercriminels indiquent à dessein de mauvaises valeurs dans les champs taille compressées et taille décompressée ou écrivent une méthode de compression incorrecte ou inexistante dans le champ méthode de compression. Une autre option est d’indiquer une méthode qui n’implique pas de compression de l’archive. Les en-têtes des champs taille compressée et taille décompressée ne vont pas correspondre, alors qu’ils le devraient.

Une autre technique répandue consiste à utiliser des données incorrectes à propos du disque dans l’ECDR (End of Central Directory Record) et dans le CD (Central Directory, contenant des données à propos des paramètres des fichiers et des archives). Ces deux paramètres devraient correspondre pour une même archive. Cependant, les cybercriminels peuvent indiquer des valeurs différentes semblant indiquer qu’il n’y a pas une archive unique mais bien une « archive multiple ». Les pirates peuvent également cocher une case dans les en-têtes du fichier local de certains fichiers de l’archive, indiquant que ces fichiers sont chiffrés. En réalité, ils ne le sont pas, mais une telle archive sera mal analysée.

Outre la manipulation des fichiers APK, on constate également des méthodes consistant à modifier le fichier de configuration des applis Android AndroidManifest.xml. Par exemple, ils ajoutent des octets inutiles, b'\x00', à la structure des attributs du fichier, rendant sa lecture incorrecte.

Conclusion et perspectives

Depuis ses débuts, le système Android est une cible privilégiée des cybercriminels et des millions de malwares sont développés pour usurper les utilisateurs. Ce que l’on constate en 2024, c’est que les applis publicitaires occupent une place vraiment importante. Il ne s’agit pas là de virus « classiques », bien que certains malwares dits adwares soient en mesure de voler des données sur les téléphones, mais plutôt de systèmes extrêmement envahissants qui harcèlent les utilisateurs via leurs jeux ou autres applis favorites pour les inciter à participer à des jeux « financiers ». L’appât du gain est un moteur puissant du développement d’applis indésirables. Outre leur dangerosité à l’endroit des données personnelles, avérée dans de nombreux cas, ces applis, ou plutôt, tous ces malwares, spywares, adwares etc, masqués derrière des applications sites « légitimes », se révèlent insupportables à « gérer » et/ou à contenir sur un Smartphone. Elles créent un environnement mêlant exaspération et tentation tant les offres sont parfois alléchantes.

Les Trojans bancaires font un retour en 2024. Avec une recrudescence de nouveaux acteurs bancaires, notamment des banques (uniquement) en ligne, les « fausses » applis basées, en fait, sur l’usurpation d’identité, ont connu un regain l’année dernière.

La tendance forte qui pourrait continuer à se développer en 2025 est, comme nous l’avons vu en fin de rapport, l’attention des cybercriminels portée sur la « protection » de leurs malwares, les rendant de plus en plus difficiles à détecter, mais également à analyser correctement. Cette tendance constituera sans doute de plus en plus un enjeu majeur dans la recherche virale.

Nos analystes et développeurs mettent tout en œuvre pour protéger nos utilisateurs et leur garantissent un niveau élevé de sécurité.

Installez Dr.Web Security Space pour protéger votre espace numérique et mobile.