le 30 avril 2015

Les tendances du mois d'avril.

- Les tentatives des malfaiteurs de lancer des attaques ciblées sur plusieurs entreprises russes travaillant dans le complexe militaro-industriel.

- L'émergence d'un nouveau Trojan bancaire multi-composants qui attaque les clients des établissements de crédit.

- La propagation de backdoors ciblant Windows et Linux.

- L'apparition de nouvelles modifications de logiciels malveillants ciblant Google Android.

La menace du mois

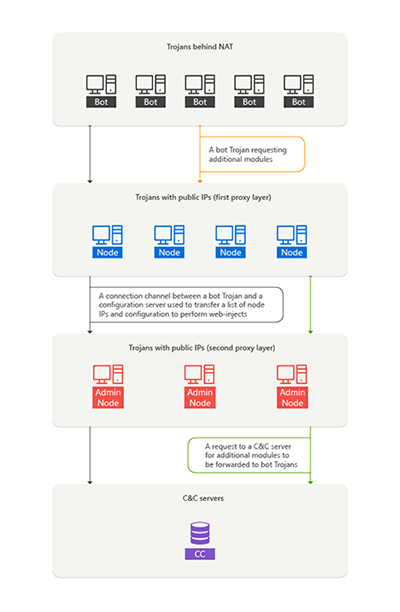

Au mois d'avril, les spécialistes de Doctor Web ont terminé l'analyse du Trojan multi composants, baptisé Trojan.Dridex.49. Ce logiciel malveillant contient le composant qui crée les données de configuration du Trojan, le composant qui lance le malware, le noyau et les modules additionnels. La particularité du Trojan est l'utilisation du protocole P2P pour la connexion au serveur de gestion.

En fonction des paramètres spécifiés, Trojan.Dridex.49 s'intègre au processus de l'Explorateur (explorer.exe) ou des navigateurs (chrome.exe, firefox.exe, iexplore.exe). Tous les messages qu'il envoie ou reçoit du serveur de gestion sont cryptés. Sur l'ordinateur infecté, ce malware peut jouer un des trois rôles suivants :

- bot —Trojan qui fonctionne sur le PC sans adresse IP externe ;

- node —Trojans avec IP externes qui reçoivent des messages des Trojans du premier type et les transmettent aux Trojans du troisième type ;

- admin node —Trojans avec IP externes qui transmettent les messages provenant des Trojans du deuxième type aux autres admin node ou au serveurs de gestion.

Autrement dit, pour l'échange de messages, le botnet Trojan.Dridex.49 utilise la chaîne suivante bot -> node -> admin node -> autres admin node -> serveur de gestion. Pour sécuriser la connexion, les Trojans échangent des clés. Voici le schéma de l'interaction au sein du botnet :

La fonctionnalité principale de Trojan.Dridex.49 consiste à exécuter des injections web, c'est à dire à intégrer un code parasite dans les pages web des banques consultées par l'utilisateur.

Le Trojan peut intercepter les données entrées dans différents formulaires, ce qui permet aux malfaiteurs d'accéder aux comptes bancaires afin de voler de l'argent. Les spécialistes de Doctor Web ont détecté plus de 80 sites sur lesquels Trojan.Dridex.49 peut voler des données, à savoir — Royal Bank of Scotland, TCB, Santander, Bank of Montreal, Bank of America, HSBC, Lloyds Bank, Barclays et d'autres. La signature du Trojan.Dridex.49 a été ajoutée aux bases virales Dr.Web et ce Trojan ne représente aucune menace pour les utilisateurs des logiciels Dr.Web.

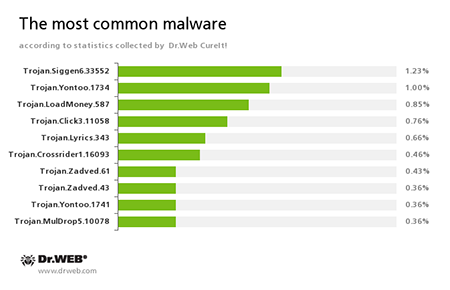

Selon les statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Durant le mois d'avril 73 149 430 menaces ont été détectées.

Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.

Trojan.Yontoo

Famille de plug-in dont le but est l'affichage de publicités lors de la visite de pages web.

Trojan.LoadMoney

Famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.

Trojan.Lyrics

Famille de Trojans qui affichent des publicités dans le navigateur et ouvrent des pages web à l'insu de l'utilisateur.

Trojan.Zadved

Plug-in conçu pour remplacer les résultats des moteurs de recherche, ainsi que pour afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites.

Trojan.MulDrop5.10078

Malware capable de télécharger des applications publicitaires sur l'ordinateur de la victime.

Trojan.Crossrider1.16093

Trojan conçu pour afficher des publicités aux internautes.

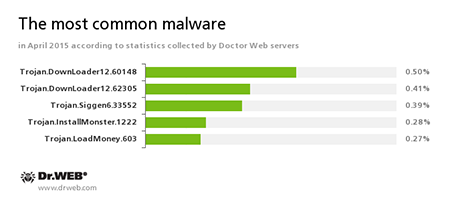

Selon les données des serveurs de statistiques de Doctor Web.

Trojan.DownLoader

Famille de logiciels malveillants conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

Trojan.Siggen6.33552

Logiciel malveillant conçu pour installer d'autres malwares.

Trojan.LoadMoney

Famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.Installmonster

Famille de logiciels malveillants développés à l'aide du programme partenaire Installmonster. Ces programmes installent différents logiciels indésirables sur l'ordinateur de la victime.

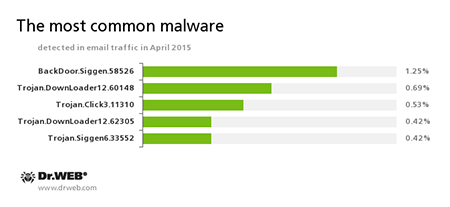

Logiciels malveillants détectés dans le trafic email.

BackDoor.Siggen.58526

Trojan qui peut télécharger et lancer à l'insu de l'utilisateur des logiciels malveillants sur l'ordinateur infecté, ainsi qu'exécuter les commandes des malfaiteurs.

Trojan.DownLoader

Famille de logiciels malveillants conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.

Trojan.Siggen6.33552

Logiciel malveillant conçu pour installer d'autres malwares.

Botnets

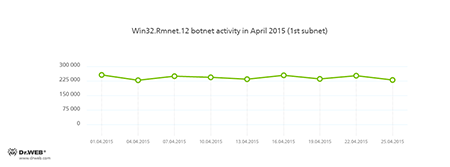

Les spécialistes de Doctor Web continuent de surveiller le grand botnet créé à l'aide du virus de fichier Win32.Rmnet.12.

Rmnet—c'est une famille de virus de fichiers, distribués sans l'intervention de l'utilisateur, capables d'injecter un code parasite dans les pages web (cela permet de recueillir les données bancaires de la victime), de voler les cookies et les mots de passe pour les clients FTP et d’exécuter des commandes distantes.

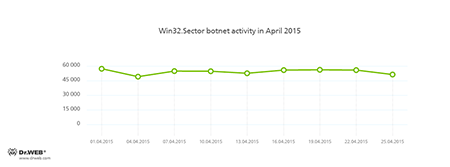

Le botnet Win32.Sector est toujours opérationnel. Ce logiciel malveillant possède les fonctionnalités suivantes :

- télécharger des fichiers exécutables depuis un réseau P2P et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

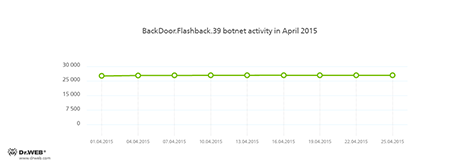

Le volume du botnet construit grâce au BackDoor.Flashback.39 n'a presque pas changé et représente 25 000 ordinateurs :

BackDoor.Flashback.39

Trojan ciblant Mac OS X distribué depuis avril 2012. Ce malware exploite les vulnérabilités Java. Il télécharge et lance sur la machine contaminée un payload qui peut être présent via un exécutable indiqué dans la commande reçue des pirates.

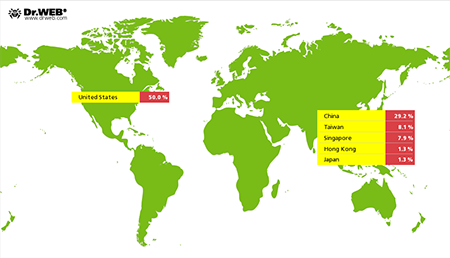

Au cours du mois, les spécialistes ont détecté plusieurs attaques effectuées à l'aide du Trojan Linux.BackDoor.Gates.5. Par rapport au mois précédent, le nombre d'adresses IP uniques qui ont été ciblées a augmenté de plus de 48 % et s’élève à 3320. Il est à noter que les Etats-Unis ont occupé la première place parmi les cibles, devançant le leader du mois précédent, la Chine. La répartition géographique de ces attaques est présentée dans le graphique ci-après :

Trojans Encoders.

Nombre de requêtes adressées au support technique de Doctor Web pour le décryptage de fichiers

| Mars 2015 | Avril 2015 | Evolution |

|---|---|---|

| 2361 | 1359 | - 42.4 % |

Les modifications des Trojans encoders les plus répandues au mois d'avril 2015 :

- Trojan.Encoder.761;

- Trojan.Encoder.567;

- Trojan.Encoder.741;

- Trojan.Encoder.888;

- BAT.Encoder.

Dr.Web Security Space 10.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Protection préventive | Prévention de la perte de données |

|---|---|

|  |

Menaces ciblant Linux.

Au mois d'avril les spécialistes de Doctor Web ont examiné un nouveau Trojan capable d'infecter les OS de la famille Linux - Linux.BackDoor.Sessox.1. Les pirates peuvent le contrôler via le protocole IRC (Internet Relay Chat), — c'est dans ce chat que le bot reçoit des commandes. Le Trojan scanne les ressources Internet à la recherche de vulnérabilités afin de lancer un script sur le serveur non protégé, qui peut installer dans le système compromis la copie du Trojan.

Le Trojan peut attaquer un site web indiqué par les malfaiteurs en envoyant à répétition des requêtes GET.

Description détaillée du Linux.BackDoor.Sessox.1.

Autres événements du mois d'avril.

Au début du mois, les spécialistes de Doctor Web ont détecté un envoi de spam aux employés d’entreprises russes travaillant dans le complexe militaro-industriel, qui visait à distribuer un dangereux Trojan.

Le malware, baptisé BackDoor.Hser.1 peut envoyer au serveur distant la liste des processus actifs, télécharger et lancer une application sur l'ordinateur infecté, ouvrir la ligne de commande et rediriger l'entrée/sortie vers les serveurs pirates afin de rendre possible l'administration distante de l'ordinateur infecté. Pour plus d'infos sur cette menace, veuillez lire l'article correspondant sur le site de Doctor Web.

Au cours du mois, les spécialistes de Doctor Web ont examiné le logiciel malveillant VBS.BackDoor.DuCk.1 qui peut exécuter des commandes ainsi qu'envoyer au serveur de gestion des captures d'écran. Le backdoor peut vérifier la présence de machines virtuelles ainsi que celle d’un logiciel antivirus. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Sites dangereux

En mars 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 129 199 adresses Internet.

| Mars 2015 | Avril 2015 | Evolution |

|---|---|---|

| 74 108 | 129 199 | + 74.3% |

Logiciels malveillants et indésirables ciblant Android.

Le mois écoulé a été marqué par l'apparition de nouveaux logiciels malveillants ciblant Android. Les événements les plus éminents du mois sont :

- la détection du Trojan Android.Toorch.1.origin, capable d'obtenir l'accès root pour installer et supprimer des applications à l'insu de l'utilisateur ;

- la détection des applications contenant un module publicitaire agressif sur Google Play ;

- la haute activité des Trojans bancaires.

Pour en savoir plus sur les logiciels malveillants et indésirables ayant ciblé Android au cours du mois d'avril 2015, veuillez consulter le rapport viral de Doctor Web.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live