Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de septembre 2015

le 1er octobre 2015

Les tendances du mois de septembre

- La présence d’applications pour iOS compromises sur l’App Store

- La détection de Trojans sur Google Play

- De nouveaux Trojans ciblant les firmwares mobiles

- L'émergence de nouvelles versions de Trojans Extorqueurs ciblant Android

- Les nouvelles attaques utilisant des Trojans bancaires

Nombre d'entrées dans la base virale Dr.Web pour Android

| Août 2015 | Septembre 2015 | Evolution |

|---|---|---|

| 12 504 | 14 033 | +12,23% |

Menace " mobile "du mois

L'événement le plus éminent du mois de septembre est la détection du Trojan IPhoneOS.Trojan.XcodeGhost sur l’App Store. Cela est dû au fait que les cybercriminels ont adapté une des versions officielles de l'environnement de développement Xcode, et ont intégré le Trojan dans les applications à l'étape du développement à l'insu de l'utilisateur. C’est ainsi que les applications ont passé avec succès l’examen préliminaire d’Apple et se sont retrouvées sur le catalogue App Store. Il est à noter que les pirates ont distribué la version modifiée de Xcode parmi les développeurs chinois, c'est pourquoi la plupart des victimes du Trojan IPhoneOS.Trojan.XcodeGhost se trouvent en Chine. Toutefois, les utilisateurs d'autres pays peuvent aussi être touchés s'ils ont téléchargé des versions modifiées des applications.

Après le lancement de l'application contenant IPhoneOS.Trojan.XcodeGhost le Trojan recueille les données suivantes : le type d’iPhone, le nom du modèle et l'identificateur UUID, la langue du système, ainsi que des données sur le réseau puis les envoie au serveur de gestion. Toutefois, le danger principal d’IPhoneOS.Trojan.XcodeGhost est qu'il est capable d'afficher des fausse boîtes de dialogue pour lancer des attaques de phishing, d’ouvrir les liens envoyés par les attaquants ou même voler les mots de passe dans le presse-papier.

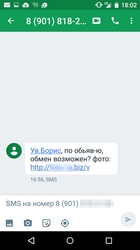

Trojans bancaires

Au cours du mois, les chercheurs ont constaté une baisse de l’activité des Trojans bancaires ciblant Android. En revanche, ils ont détecté l'envoi de spam SMS aux utilisateurs qui ont posté des annonces sur des services en ligne gratuits. La victime potentielle reçoit un message de la part d’un soi-disant acheteur répondant à l'annonce qu’elle aurait postée. Ce message lui propose de visiter un site web pour plus d'infos. Il faut noter que dans certains cas, les malfaiteurs s'adressent à la victime par son nom ce qui augmente significativement le risque d'infection. En réalité, en cliquant sur ce lien, l'utilisateur télécharge le Trojan bancaire Android.SmsBot.459.origin, conçu pour épuiser les comptes bancaires des appareils mobiles sous Android. Pour plus d'information sur cette menace, consultez l'article correspondant sur le site de Doctor Web.

Evolution du nombre d'enregistrements pour les Trojans bancaires de la famille Android.SmsBot:

| Août 2015 | Septembre 2015 | Evolution |

|---|---|---|

| 495 | 520 | +5% |

Trojans intégrés aux firmwares

En septembre, les chercheurs de Doctor Web ont détecté un nouveau cas d'infection d'un des firmwares Android par un Trojan. Le malware Android.Backdoor.114.origin, détecté sur une tablette Oysters T104 HVi 3G, a été intégré par les malfaiteurs dans le répertoire système de l'OS, ce qui rend difficile sa suppression, car cela nécessite les privilèges root ou l'installation d'une nouvelle image " saine " du système d'exploitation. Ce logiciel malveillant est capable de télécharger, installer et supprimer d’autres applications sur commande des malfaiteurs, ainsi que activer l'option « installer les applications depuis des sources inconnues ». De plus, le Trojan recueille et envoie beaucoup de données sur l'appareil infecté au serveur distant. Pour plus d'infos sur Android.Backdoor.114.origin veuillez consulter, l'article publié sur notre site.

Trojans Extorqueurs ciblant Android

Au mois de septembre, certains éditeurs antivirus ont signalé la détection d'un Trojan Extorqueur ciblant Android (Android.Locker.148.origin selon la classification de Dr.Web), qui utilise de nouveaux moyens pour gagner les privilèges d'administrateur de l'appareil mobile, ainsi que le bloquer par un mot de passe. Ces fonctionnalités ont été déjà utilisées dans les Trojans Android.Locker.38.origin et Android.BankBot.29.origin, connus par les spécialistes de Doctor Web.

Comme un représentant typique de sa famille, Android.Locker.148.origin après son lancement, essaie de se doter des privilèges administrateur afin de rendre difficile sa suppression. Dans le même temps, le Trojan affiche au dessus des boîtes de dialogue système un message qui masque les notifications système et propose d'installer un " complément " important. En réalité, en confirmant l'installation de ce " complément ", l'utilisateur offre au malware les privilèges root, puis le Trojan bloque le Smartphone ou tablette en demandant le mot de passe et une rançon pour le déblocage.

Nombre de signatures des Trojans-Extorqueurs dans la base virale de Dr.Web :

| Août 2015 | Septembre 2015 | Evolution |

|---|---|---|

| 431 | 490 | +13,7% |

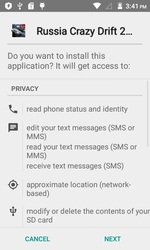

Trojans sur Google Play

Malgré les efforts de Google visant à assurer la sécurité de son catalogue officiel d’applications pour Android, les attaquants continuent à y placer des logiciels malveillants. En septembre, les spécialistes ont découvert plusieurs malwares sur Google Play. Par exemple Android.MKcap.1.origin se cachait dans les jeux. Les malfaiteurs l'utilisaient pour abonner automatiquement les utilisateurs à des services payants. Pour ce faire, Android.MKcap.1.origin reçoit un lien vers la page d'un site au contenu payant, puis copie la CAPTCHA et la télécharge sur un portail web dédié à l’analyse de ces codes de confirmation. Après le décryptage de ce code, le Trojan transmet le résultat reçu au site payant pour terminer l'enregistrement. Si ce service payant envoie des SMS de confirmation additionnels, Android.MKcap.1.origin les traite également et renvoie au site les codes requis.

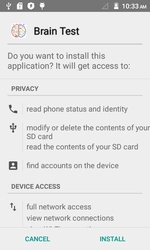

Android.Backdoor.273.origin, quant à lui, était masqué dans l'application Brain Test. Ce logiciel malveillant est remarquable par l'algorithme d'infection progressive utilisé. Il ne comprend par exemple aucun contenu malveillant mais utilise des composants additionnels qu'il télécharge depuis un serveur distant. Après son lancement, Android.Backdoor.273.origin télécharge plusieurs exploits pour obtenir des droits root. En cas de succès, il télécharge son deuxième composant malveillant (détecté comme Android.DownLoader.173), qui s'installe dans le répertoire système puis télécharge et installe d'autres applications malveillants.

Les particularités d’ Android.Backdoor.273.origin:

- après son lancement, il vérifie l'adresse IP du domaine utilisé pour la connexion réseau et si elle correspond à celle de Google, le Trojan s'arrête (les malfaiteurs essaient ainsi d'éviter le filtrage antivirus Bouncer du catalogue Google Play) ;

- en fonction de sa version, ce malware peut être soit crypté, soit distribué sans une telle protection ;

- il tente d'obtenir les droits root à l'aide de quatre exploits téléchargés alternativement ;

- Il installe un autre malware qui vise à installer d'autres applications à l'insu de l'utilisateur ;

- Il installe deux composants additionnels qui contrôlent l'intégrité du malware et si l'un d'entre eux ou le Trojan Android.Backdoor.273.origin sont supprimés, ils téléchargent les fichiers nécessaires et infectent de nouveau l'appareil.

Les spécialistes ont également détecté le Trojan Android.MulDrop.67. En fonction de sa version, Android.MulDrop.67 peut soit se lancer immédiatement, soit attendre 24 heures pour passer inaperçu. Dans les deux cas, le malware extrait le Trojan Android.DownLoader.217.origin, qu'il essaie d'installer. Celui-ci demande les droits administrateur pour rendre difficile sa suppression. Le but principal de ces logiciels malveillants est d'afficher des publicités, ainsi que de télécharger et d’installer d'autres Trojans.

[% END %]