November 2015 virus activity review from Doctor Web

le 30 novembre 2015

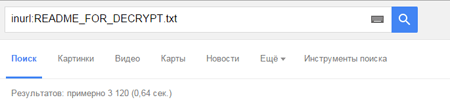

Ce mois-ci a été marqué par l'émergence d'un nouveau Trojan Encoder ciblant Linux, baptisé Linux.Encoder.1. Cet Encoder n'est pas le premier parmi les menaces de ce type ayant ciblé l'OS Linux : en août 2014, Doctor Web informait les utilisateurs de l'apparition du Trojan.Encoder.737, conçu pour crypter les fichiers stockés dans les logiciels de stockage en réseau de l'entreprise Synology. De plus, avant de distribuer Linux.Encoder.1 les malfaiteurs ont développé deux versions de ce malware. Ce dernier restant le plus actif : d’après les résultats de recherche effectués via une requête Google appropriée, près de 3000 sites web ont déjà été compromis par ce Trojan.

Les tendances du mois de novembre 2015

- L'infection de près de 3000 sites par le Trojan Encoder Linux.Encoder.1

- La distribution de malwares conçus pour obtenir l'accès à un ordinateur infecté.

- L'émergence de nouveaux Trojans ciblant Microsoft Windows et Google Android

La menace du mois

Les cybercriminels qui distribuent Linux.Encoder.1 ont ciblé principalement les sites web créés en utilisant plusieurs gestionnaires de contenu (CMS), par exemple, WordPress, Magento etc. Pour monter les attaques, ils ont exploité une vulnérabilité non identifiée. Le Trojan ne requiert pas les droits root, il fonctionne avec les privilèges www-data (càd les mêmes privilèges utilisateur qu’Apache lui-même). D’après les résultats de recherche effectués via une requête Google appropriée, au 12 novembre 2015, près de 2000 sites web étaient compromis par Linux.Encoder.1. Mais au 24 novembre, ce chiffre a dépassé 3.000.

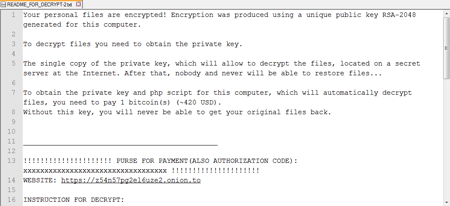

Le Trojan se lance sur le serveur où se trouve le site attaqué à l'aide du script shell, déjà intégré au gestionnaire de contenu. En utilisant ce script, les hackers pouvaient placer un fichier dans le même dossier, qui était, en fait, un injecteur de Linux.Encoder.1. Il est supposé que via une commande des cybercriminels émise, l’injecteur identifie l’architecture du système d’exploitation (32-bits ou 64-bits), extrait de son corps un échantillon du ransomware à chiffrement, le lance puis s’auto-supprime. Après son lancement sur le serveur, le Trojan crypte les fichiers dans les répertoires pour lesquels cet utilisateur en particulier possède les droits d’accès en écriture. Après cela, le programme malveillant sauvegarde le fichier README_FOR_DECRYPT.txt contenant les instructions de déchiffrement et la demande des cybercriminels sur le disque du serveur. Si, par hasard, le Trojan accède à des privilèges plus élevés, son activité malveillante ne sera pas limitée au seul répertoire du serveur web.

Le Trojan représente toujours une sérieuse menace pour les propriétaires de sites Internet, notamment si de nombreux CMS populaires n’ont pas corrigé la vulnérabilité, et que certains webmasters ne jugent pas opportun de faire des mises à jour ou utilisent des versions périmées de composants ou modules WordPress, Magento etc.

En raison du fait que le code de Linux.Encoder.1 présente des défauts significatifs, les données chiffrées par le Trojan peuvent être décryptées. Pour plus d'infos sur cette menace, ses moyens de propagation et son fonctionnement, vous pouvez lire l'article correspondant ou le rapport détaillé sur ce Trojan.

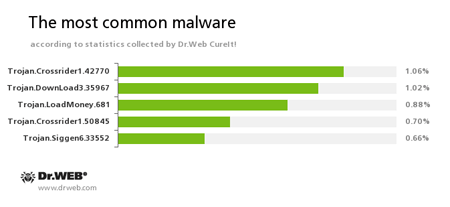

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Trojan.Crossrider1.42770, Trojan.Crossrider1.50845

Représentants de la famille de Trojans conçus pour afficher des publicités aux internautes.Trojan.DownLoad3.35967

Un des représentants de la famille des Trojan Downloader conçus pour télécharger du contenu sur Internet et lancer sur le PC infecté d'autres logiciels malveillants.Trojan.LoadMoney

Famille des logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.

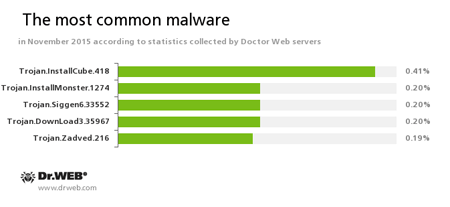

Données des serveurs de statistiques de Doctor Web.

Trojan.InstallCube

Famille de logiciels « downloader », qui installent sur l'ordinateur de la victime des logiciels inutiles et indésirables.Trojan.Installmonster

Famille de logiciels malveillants développés à l'aide du programme partenaire Installmonster. Ces programmes installent différents logiciels indésirables sur l'ordinateur de la victime.Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.Trojan.DownLoad3.35967

Un des représentants de la famille des Trojan Downloader conçus pour télécharger du contenu sur Internet et lancer sur le PC infecté d'autres logiciels malveillants.Trojan.Zadved

Plug-in conçu pour remplacer les résultats des moteurs de recherche, ainsi que pour afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites.

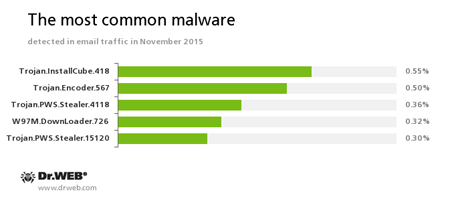

Logiciels malveillants détectés dans le trafic email

Trojan.InstallCube

Famille de logiciels « downloader », qui installent sur l'ordinateur de la victime des logiciels inutiles et indésirables.Trojan.Encoder.567

Un des représentants de la famille des Trojans-Extorqueurs qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter. Ce Trojan peut crypter les types de fichiers suivants : .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.W97M.DownLoader.726

Un des représentants de la famille des Trojans Downloader qui exploitent les vulnérabilités des applications Office. Il est conçu pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

Botnets

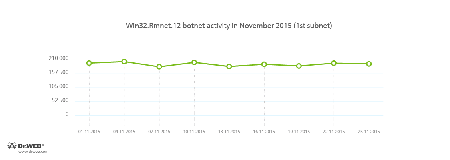

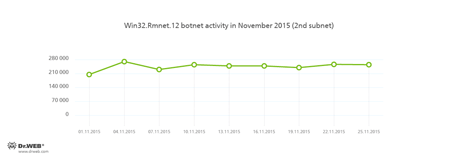

Les spécialistes de Doctor Web continuent de surveiller le grand botnet créé à l'aide du virus de fichier Win32.Rmnet.12. Sa moyenne quotidienne de croissance en novembre 2015 est représentée dans les graphiques ci-dessous :

Rmnet famille de virus de fichiers distribués sans l'intervention de l'utilisateur, capables d'injecter un code parasite dans les pages web (cela permet de recueillir les données bancaires de la victime), de voler les cookies et les mots de passe pour les clients FTP et d’exécuter des commandes distantes.

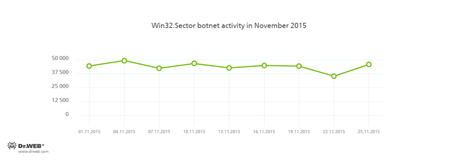

Le botnet Win32.Sector est toujours opérationnel. Sa moyenne quotidienne de croissance est représentée dans le graphique ci-dessous :

Ce logiciel malveillant possède les fonctionnalités suivantes :

- télécharger des fichiers exécutables depuis un réseau P2P et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

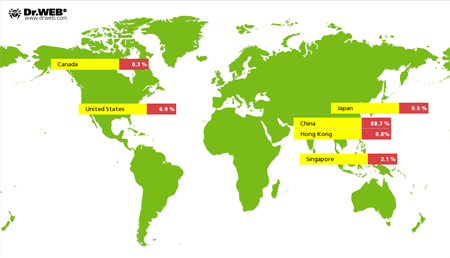

Au cours du mois, les spécialistes ont constaté la réduction des attaques effectuées à l'aide du Trojan Linux.BackDoor.Gates.5, qui a commencé en octobre. Au cours du mois écoulé, le nombre de sites attaqués a diminué de 27,9% et représente 3641. La Chine est toujours en première place parmi les cibles et les États-Unis viennent en seconde place.

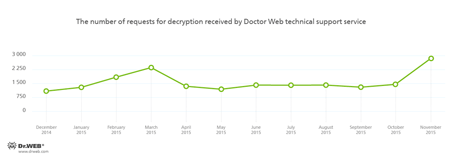

Trojans Encoders.

Les modifications des Trojans encoders les plus répandues au mois de novembre 2015 :

Les requêtes adressées au support technique de Doctor Web pour le décryptage de fichiers ne viennent pas seulement de Russie. Doctor Web fournit un support technique aux utilisateurs des pays européens attaqués par les Trojans Encoders. De plus, les propriétaires de sites infectés par le Trojan Encoder Linux.Encoder.1 ont également contacté le support technique de Doctor Web. Il faut noter que les utilitaires de décryptage de fichiers touchés par Linux.Encoder.1 ne peuvent pas supprimer le script shell, intégré par les malfaiteurs, qui peuvent l'utiliser pour infecter encore une fois le système. C'est pourquoi les spécialistes du support aident les victimes à nettoyer le système contre les objets malveillants et à le sécuriser contre les attaques utilisant ce script à l'avenir.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Menaces ciblant Linux

Le Trojan Linux.Encoder.1 n'était pas le seul Encoder à cibler les utilisateurs de Linux. Les chercheurs ont détecté au moins deux représentants de cette famille de malwares, apparus avant Linux.Encoder.1, mais passés presque inaperçus.

Ainsi le Trojan, baptisé Linux.Encoder.2, utilise un autre générateur de chiffres pseudo-aléatoire et la bibliothèque de cryptage OpenSSL (et pas PolarSSL comme Linux.Encoder.1). En outre, le chiffrement est effectué en mode AES-OFB-128 avec réinitialisation du contexte chaque 128 octets c'est-à dire chaque 8 blocs AES. Linux.Encoder.2 comprend beaucoup d'autres différences par rapport à d’autres versions de cet Encoder. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Les chercheurs ont détecté le Trojan Linux.Sshcrack.1, conçu pour accéder à un appareil en lançant des attaques par dictionnaire.

Autres logiciels malveillants

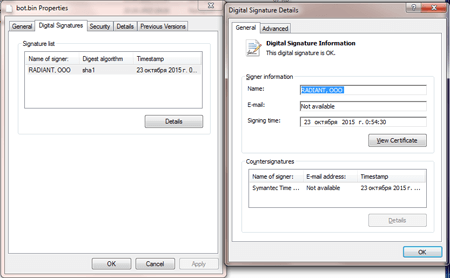

Au cours du mois, les spécialistes ont détecté le package de malwares baptisé BackDoor.RatPack. Les malfaiteurs l'ont diffusé en tant que document RTF, contenant un fichier crypté malveillant. Il faut noter que ce fichier représente un installateur et possède une signature numérique valide (comme presque tous les fichiers du package BackDoor.RatPack).

A son lancement, l'installateur recherche la présence de machines virtuelles, de programmes de contrôle et de débogueurs, ainsi que la présence de logiciels de banque en ligne de certaines banques russes. La charge utile de cet installateur porte la modification d’un programme shareware appelé Remote Office Manager — les chercheurs de Doctor Web ont détecté au moins 3 versions différentes de ce programme. En interceptant un certain nombre de fonctions système, le malware est capable de masquer les raccourcis de l’outil dans la zone de notification et dans la barre des tâches Windows, afin que l'utilisateur ne puisse pas détecter ce malware. Les spécialistes supposent que les malfaiteurs utilisent BackDoor.RatPack pour accéder aux données bancaires et à d’autres données confidentielles en contrôlant à distance la machine compromise. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

Sites dangereux

En novembre 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 670 545 adresses Internet.

| Octobre 2015 | Novembre 2015 | Evolution |

|---|---|---|

| + 264,970 | + 670,545 | + 153 % |

Logiciels malveillants et indésirables ciblant Android

Tout au long du mois, les analystes de Doctor Web ont détecté des logiciels malveillants ciblant Android et les ont ajoutés aux bases virales Dr.Web. Ils ont notamment détecté un publiciel qui s'installe dans le système à l'aide d’un Trojan et affiche des publicités. Les chercheurs ont également découvert des Trojans-Extorqueurs, bancaires, Trojans SMS et autres logiciels malveillants. Enfin, les spécialistes ont détecté encore un Trojan ciblant les appareils mobiles sous iOS.

Les événements les plus importants du mois sont :

- La détection du publiciel ciblant Android qui affiche des publicités au-dessus des fenêtres des applications lancées

- La détection d'une nouvelle modification du Trojan ciblant iOS

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

[% END %]