La tendance de la saison - les encodeurs et les bloqueurs ciblant Android

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 20 juin 2014

Le premier représentant de ce type est l'encodeur Android.Locker.2.origin, conçu pour infecter les appareils mobiles sous Android. Selon les statistiques recueillies par Doctor Web depuis le 22 mai 2014, au moment de l'entrée de ce malware dans la base virale, Dr.Web pour Android a détecté plus de 21 276 cas d'infection parAndroid.Locker.2.origin. Le logiciel malveillant Android.Locker.2.origin représente un danger important pour les utilisateurs de Smartphones et tablettes dont les OS ne sont pas protégés par des logiciels antivirus. Lancé sur l'appareil mobile infecté, le Trojan trouve les fichiers portant les extensions .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp, puis les crypte en y ajoutant l'extension .enc. Ensuite, l'écran de l'appareil mobile sera verrouillé et il affichera un message exigeant une rançon pour le décryptage des fichiers.

Le Trojan cible les photos, vidéos et documents stockés sur les cartes flash. De plus, il peut voler et envoyer au serveur des malfaiteurs des données sur le dispositif infecté (y compris, par exemple, l'identifiant IMEI). Le Trojan utilise l'algorithme AES pour le cryptage et se connecte au serveur de gestion via le réseau TOR. Le serveur fonctionne avec un hôte .onion, ce qui permet d'assurer un niveau élevé de discrétion.

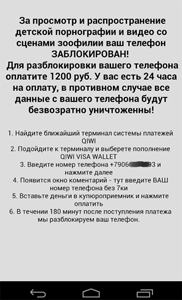

Contrairement à ces " frères ", le Trojan Android.Locker.5.origin cible uniquement les utilisateurs chinois. Ce Trojan, dans le message qu’il adresse aux victimes, est assez ironique. Après son lancement, Android.Locker.5.origin bloque l'appareil mobile et affiche le message suivant sur l'écran :

Le texte dit que l'application permettra à l'appareil bloqué de " se reposer un peu ". En bas de la fenêtre, apparaît un minuteur, qui compte 24 heures. Après cette période, l'appareil mobile sera automatiquement déverrouillé. Android.Locker.5.origin utilise les fonctionnalités système de l’OS Android pour vérifier l'état de son processus, le redémarre automatiquement en cas d'arrêt et empêche le lancement des autres logiciels sur l'appareil mobile, ce qui rend difficile la suppression de ce Trojan. Pour le reste, Android.Locker.5.origin n'est pas capable de crypter ni de supprimer les fichiers sur le Smartphone ou la tablette infectés.

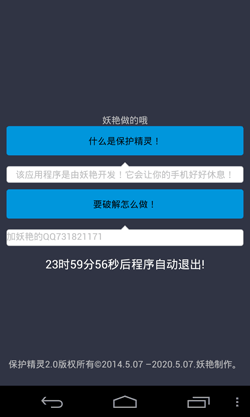

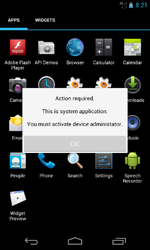

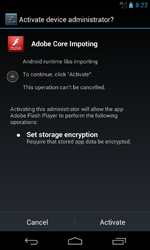

Au mois de juin, la famille des Trojans encodeurs s’est enrichie de deux nouveaux malwares, baptisés Android.Locker.6.origin et Android.Locker.7.origin. Ces menaces ciblent les utilisateurs américains. Elles bloquent l'écran de l'appareil mobile et extorquent de l'argent pour le déblocage. Ces logiciels sont distribués sous couvert du lecteur Adobe Flash et demandent les privilèges administrateur lors de leur installation.

|

|

|

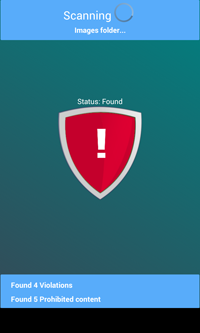

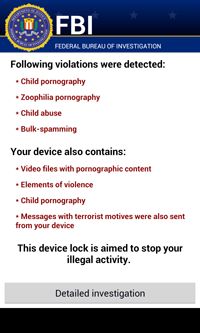

Puis le Trojan imite un scan de l'appareil et bloque l'écran en affichant un message sur la soi-disant détection de contenu illégal.

|

|

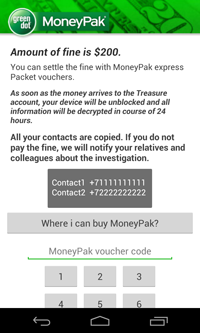

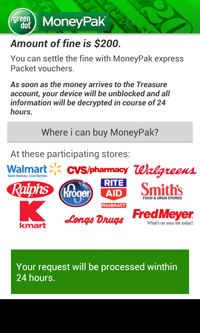

Pour déverrouiller l'appareil, le Trojan demande de payer 200 dollars via le système de paiement MoneyPack.

|

|

Lors de leur installation, les malwares Android.Locker.6.origin et Android.Locker.7.origin vérifient la présence sur les appareils infectés des applications suivantes :

- com.usaa.mobile.android.usaa;

- com.citi.citimobile;

- com.americanexpress.android.acctsvcs.us;

- com.wf.wellsfargomobile;

- com.tablet.bofa;

- com.infonow.bofa;

- com.tdbank;

- com.chase.sig.android;

- com.bbt.androidapp.activity;

- com.regions.mobbanking.

En cas de détection de l’une d’entre elles, ils envoient les données sur ces applications au serveur des malfaiteurs. De plus, Android.Locker.6.origin et Android.Locker.7.origin volent les contacts sur les appareils infectés (nom, numéro de téléphone et e-mail), surveillent les appels sortants et entrants avec la possibilité de les bloquer. Toutes les données recueillies sont envoyées au serveur de gestion.

Les malwares Android.Locker.2.origin, Android.Locker.5.origin, Android.Locker.6.origin et Android.Locker.7.origin sont détectés et supprimés par l'antivirus Dr.Web pour Android lors de la pénétration sur l'appareil protégé. Les spécialistes de Doctor Web rappellent que la meilleure façon de prévenir l'infection par ces Trojans est l'utilisation de logiciel antivirus modernes et fiables.