Revenir vers la liste d'actualités

Le 23 novembre 2011

Doctor Web a déjà annoncé l’arrivée du programme malveillant BackDoor.Flashback menaçant les utilisateurs Mac OS X. Une nouvelle modification de ce programme a été découverte par les spécialistes Dr.Web, le BackDoor.Flashback.8.

BackDoor.Flashback possède de nombreux composants. Le fichier d’installation est caché sous le fichier d’Adobe Flash Player. Il est proposé à l’utilisateur de Mac OS de télécharg et d’installer une archive avec un fichier FlashPlayer-11-macos.pkg (le téléchargement ne se lance pas pour les autres OS). Ensuite, le fichier d’installation cherche à télécharger le composant principal du trojan depuis Internet. S'il n’y parvient pas, le fichier d'installation arrête de fonctionner.

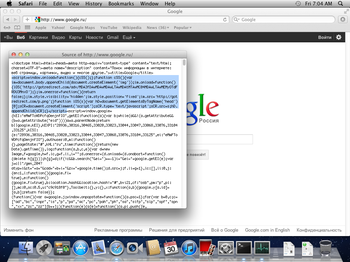

Le composant principal du BackDoor.Flashback est capable d’exécuter les commandes de serveurs à distance ainsi que les commandes inscrites dans les configurations du trojan (par exemple introduire un code JavaScript sur les pages web que l’utilisateur regarde). Mais toute autre commande standard de type shell peut également être exécutée.

L’ancienne version du trojan possédait un mécanisme de vérification des serveurs de contrôle spécifiés dans le fichier de configuration : parmi les serveurs, le trojan choisit celui qui lui renvoie SHA-1 accompagné de sa signature numérique. Les messages sur le serveur mobile.twitter.com peuvent également être utilisés comme recours pour réceptionner des commandes.

La nouvelle version du BackDoor.Flashback.8 se distingue des versions précédentes par une option embarquée permettant d’intégrer des modules malveillants dans différents processus. La méthode varie en fonction de la présence, dans le processus cible, des fonctions exportées depuis le module dyld. Si aucune de ces fonctions n’est présente, le trojan cherche des fonctions dans la mémoire.

Afin d’éviter l’infection de l’ordinateur par le BackDoor.Flashback, nous recommandons aux utilisateurs de Mac OS X de désactiver l’option d'ouverture automatique des fichiers téléchargés. Il est également recommandé de télécharger les mises à jour de Flash depuis le site web officiel Adobe. La signature de cette menace a déjà été ajoutée dans les bases virales de Dr.Web Antivirus pour Mac OS X.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments