Revenir vers la liste d'actualités

le 24 juillet 2017

Doctor Web a signalé l'attaque du Trojan BackDoor.Dande en 2011. Ce backdoor volait des informations relatives aux achats de médicaments via les systèmes de commande en ligne. L’envergure de l’attaque était restée relativement limitée parce que le malware ciblait exclusivement l’industrie pharmaceutique. Car ce type de logiciel est utilisé dans l'industrie pharmaceutique, l'envergure de la propagation de l'application malveillante était limitée. Nos experts examinent ce backdoor et les techniques de contamination qu'il utilise depuis quelques années.

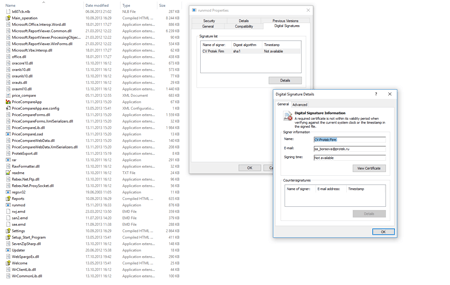

Les recherches récentes ont montré que le Trojan a été téléchargé et lancé par un des composants de l'application ePrica. Cette application est utilisée par les pharmacies pour analyser les prix des médicaments afin de choisir les meilleurs fournisseurs. Ce module télécharge l'installateur de BackDoor.Dande sur le serveur de "Spargo technologies" qui, à son tour, le lance sur les ordinateurs cibles. Le module en question possède une signature numérique "Spargo".

Une analyse plus approfondie de l'application montre que les composants de BackDoor.Dande ont été intégrés directement à l'une des versions antérieures de l'installateur ePrica, ce qui peut indiquer qu'il y a un gros problème de sécurité chez l'éditeur de ce logiciel. Le programme ePrica possède les plugins .nlb et .emd, qui constituent des bibliothèques dynamiques dll chiffrées avec une clé privée. Les modules du Trojan comportent l'installateur du backdoor ainsi que les composants relatifs à la collecte des informations sur les achats de médicaments, ces composants reçoivent des informations des bases de données des logiciels de pharmacie. L’un d’eux a été utilisé pour copier des informations sur les achats de produits pharmaceutiques depuis les bases de données du programme 1C.

A la réception d'une commande du serveur, le module runmod.exe déchiffre les plugins et les lance. Puis les plugins copient des bases de données des informations qui sont transmises plus tard à un serveur distant. Le composant en question est signé par le certificat " Protek " qui désigne un groupe de sociétés dont fait partie l'éditeur d'ePrica, "Spargo Technologies".

Il est important de noter que, même après la suppression du logiciel ePrica, le backdoor reste dans le système et continue à espionner les utilisateurs. Il existe une probabilité pour que BackDoor.Dande soit toujours présent sur les ordinateurs des utilisateurs qui ont supprimé le logiciel ePrica de leurs machines.

L'installateur d'ePrica en version 4.0.14.6, dans lequel les modules du Trojan ont été détectés est sorti le 18 novembre 2013, alors que certains fichiers du backdoor qu'il comporte datent de 2010. Ainsi, la copie des informations sur les achats des pharmacies et des sociétés pharmaceutiques a pu commencer au moins un an avant la première détection de ce backdoor.

Pour plus d'informations sur l'installateur d'ePrica, consultez notre bibliothèque virale.

Plus d'informations sur le programme ePrica

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments