Un Trojan-clicker se propage sous le couvert du programme DynDNS

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 23 novembre 2018

Trojan.Click3.27430 n'a rien de très intéressant, c'est un Trojan clicker ordinaire conçu pour " gonfler " les compteurs de visites des sites web. Mais c'est la méthode utilisée par les pirates pour installer ce malware sur les appareils des victimes potentielles qui mérite d'être examinée.

Les utilisateurs ciblés par ce malware sont ceux qui utilisent le logiciel DynDNS qui permet de lier un sous-domaine et un ordinateur n'ayant pas d'adresse IP statique. L'auteur de virus a créé sur Internet la page dnsip.ru sur laquelle ce logiciel est disponible gratuitement en téléchargement. Cet auteur possède encore le domaine dns-free.com depuis lequel les utilisateurs sont automatiquement redirigés vers le site dnsip.ru.

Sur ce site il est possible de télécharger une archive. Il contient le fichier exécutable setup.exe, qui n'est pas en réalité le programme d'installation de DynDNS mais un downloader. Ce downloader contient le nom du fichier téléchargé sur Internet qui, dans l'échantillon examiné, porte le nom Setup100.arj.

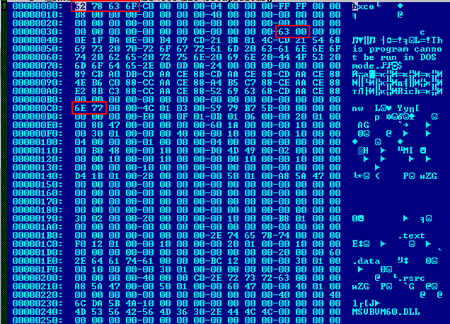

Malgré son extension parlante, Setup100.arj n'est pas une archive ARJ mais un fichier exécutable dans lequel l'auteur de virus a modifié trois paramètres de sorte que le fichier ne soit pas reconnu en tant que MZPE par les outils d'analyse automatisés ni par d'autres applications.

En premier lieu, il utilise Power Shell pour déconnecter Windows Defender et apporte des modifications dans les entrées du Registre relatives au lancement de ce logiciel.

Puis l'injecteur enregistre dans le dossier System32 les fichiers instsrv.exe, srvany.exe, dnshost.exe et yandexservice.exe. Instsrv.exe, srvany.exe et dnshost.exe sont les utilitaires développés par Microsoft pour créer sous Windows des services définis par l'utilisateur, le fichier yandexservice.exe est le malware Trojan.Click3.27430. Puis l'injecteur enregistre le fichier exécutable yandexservice.exe qui est doté de toutes les fonctions malveillantes de Trojan.Click3.27430 en tant que service avec le nom " YandexService ". Lors de l'installation, le lancement automatique de ce service en parallèle avec le démarrage de Windows est configuré. Après avoir enregistré sur le disque et lancé ce service malveillant, l'injecteur installe la vraie application DynDNS. Ainsi, si l’utilisateur décide ultérieurement de la désinstaller de l’ordinateur infecté, seule l'application DynDNS sera retirée, mais Trojan.Click3.27430 restera dans le système et continuera son activité malveillante.

Les analystes ont également examiné un autre composant du Trojan qui existe sous forme d'un fichier exécutable ayant le nom dnsservice.exe et qui s'installe également sur un ordinateur contaminé en tant que service Windows avec le nom " DNS-Service ". Certaines lignes de débogage laissées par l'auteur de malware sont très révélatrices :

C:\Boris\Программы\BDown\Project1.vbp

C:\Boris\Программы\BarmashSetService\Project1.vbp

C:\Boris\Программы\Barmash.ru.new\Project1.vbp

C:\Boris\Программы\Barmash_ru_Restarter3\Project1.vbp

Ce composant est propagé sous forme du fichier dnsservice.arj que l'on tente de faire passer pour une archive et qui est diffusé depuis le site barmash.ru.

Dr.Web Antivirus détecte et supprime toutes les modifications actuellement connues de Trojan.Click3.27430, les sites dnsip.ru, dns-free.com et barmash.ru ont été ajoutés à la base de données des ressources Internet non recommandées de l'antivirus web SpIDer Gate.

Selon les informations recueillies par les analystes de Doctor Web, à ce jour, environs 1400 utilisateurs ont été touchés par ce Trojan, tandis que les premiers cas de contamination remontent à 2013. Vous pouvez consulter une liste complète des " Indicators of compromise " ici.

#clicker #Troajn