Premier backdoor pour Android et autres événements d'avril 2011.

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 3 mai 2011

De nouveaux logiciels malveillant pour les téléphones mobiles

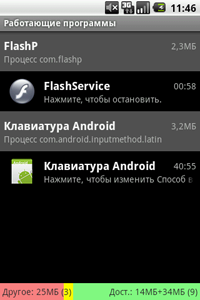

En avril, le premier backdoor pour Android a été détecté et il en existe déjà deux modifications. Android.Crusewind utilise un ensemble de nouvelles méthodes. La victime reçoit un message ressemblant à celui-ci: « Les mises à jour pour MMS/GPRS/EDGE sont disponibles. Pour les activer, veuillez suivre le lien http://.../flash/MM329.apk». En allant à la page indiquée, l'utilisateur reçoit un fichier exécutable du trojan .apk pour Android (le format des fichiers sur l’Android Market)

Image. 1.

Après son installation, le trojan télécharge le fichier de configuration depuis son centre de commande en fichier XML. De plus, ce programme malveillant possède une série de fonctionnalités assez développées. Par exemple il est capable d'envoyer des SMS sur commande du serveur pirate.

Plus les OS pour les mobiles sont développés, plus les programmes malveillants sont compliqués. Ils deviennent très proches, au niveau de leur complexité, des virus pour les ordinateurs personnels. Il fallait s'y attendre. Nous pouvons supposer que lorsque les OS pour les mobiles seront encore plus répandus, les concepteurs de virus vont les adapter à ces OS et les rendre valables notamment pour Android, comme les rootkits par exemple.

De nouvelles modifications du trojan Android.Spy et Android.SmsSend ont été détectées.

Android.Spy.54 a été découvert sur un site chinois www.nduoa.com, qui propose des applications pour Android. Le trojan a été intégré au logiciel Paojiao permettant d'envoyer des SMS ou de composer des appels vers des numéros choisis. Il est traditionnel pour Android.Spy de se propager sous la forme de programmes légitimes.

La nouvelle modification d'Android.Spy travaille en tâche de fond en se connectant aux serveurs pirates et en leur envoyant les données d'identification de la victime, y compris l'identificateur international IMEI et le numéro individuel IMSI. De plus, le trojan lance un fichier de configuration xml qui contient des commandes pour envoyer du spam via SMS depuis le téléphone de la victime et des commandes pour ajouter des sites aux favoris des navigateurs.

Adobe continue de « surprendre» ses utilisateurs

On a déjà parlé des vulnérabilités critiques du logiciel Adobe. Et c'est là que le terme de 0-day et vraiment devenu littéralement 0-week: la vulnérabilité n’a pas été réglée durant tout une semaine, alors que les versions concernées sont restées disponibles pour les utilisateurs.

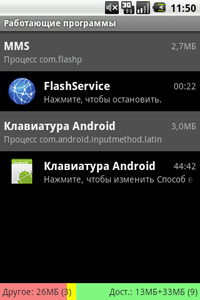

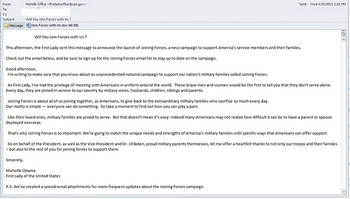

Le 8 avril 2011, on a découvert une nouvelle vulnérabilité CVE-2011-0611, et en peu de temps les descriptions techniques sont sorties. Comme auparavant, la vulnérabilité rend possible l’intégration d'un objet SWF dans MS Office (fichiers DOC) et dans les fichiers PDF. Récemment, des spams contenant des Exploit.Rtf.based et Exploit.PDF.2177 exploitant cette vulnérabilité sont apparus.

Image 2. Exploit.Rtf.based

Image. 3. Exploit.PDF.2177.PDF.2177

Listes de diffusion et faux antivirus

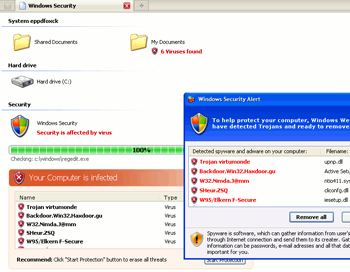

Des messages spam contenant différentes modifications du trojan Trojan.Download.64325 sont apparus. Le trojan téléchargeait le Trojan.FakeAlert.20509 sur l'ordinateur de la victime. La diffusion a été effectuée via le réseau BlackEnergy. En analysant ce réseau, on a découvert de nombreuses adresses électroniques d’entreprises, notamment pharmaceutiques, comme SecureMedical Inc., ce qui nous fait penser à des fuites d’adresses vers les spammeurs.

Liens d'escroc et réseaux sociaux.

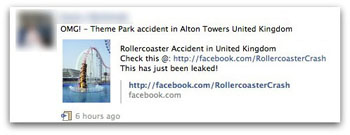

Les pirates continuent à exploiter les actualités auprès des utilisateurs des réseaux sociaux, en ignorant toutes les valeurs et les normes éthiques. Notamment, des accidents survenus dans des parcs d'attraction ont été filmés et sont ensuite apparus dans de nombreux messages spam, y compris sur Facebook pour pousser l'utilisateur à suivre le lien.

Image. 4, 5. Spam sur un accident dans un parc d'attraction Alton Towers Resort en Grande-Bretagne.

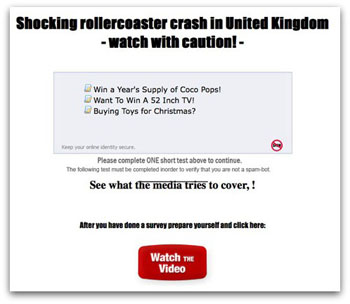

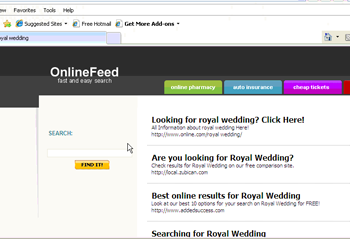

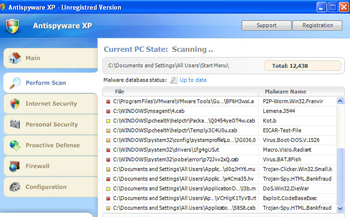

Le mariage royal britannique est devenu le principal sujet des messages spams. En suivant un lien, l'utilisateur se trouvait sur un site proposant de faux antivirus.

Image 6. Spam contenant les informations sur le mariage royal en Grande-Bretagne

Image 7. Page de malfaiteurs

Image 8. Trojan.FakeAlert téléchargé depuis les liens des messages spam

Conclusion

On peut être sûr de l'apparition de nouvelles tendances dans les attaques de virus. Les malfaiteurs se montrent très intéressés par les téléphones mobiles et transfèrent petit à petit leur expérience du PC vers les OS mobiles, notamment Android. Il est très probable qu’ils s’intéressent prochainement à l’OS Apple pur les mobiles.

Fichiers malicieux détectés dans le courrier électronique en avril 2011

01.04.2011 00:00 - 30.04.2011 23:00 |

||

1 |

12454766 (27.22%) |

|

2 |

4602849 (10.06%) |

|

3 |

3548126 (7.75%) |

|

4 |

2805880 (6.13%) |

|

5 |

2252602 (4.92%) |

|

6 |

1482644 (3.24%) |

|

7 |

1111063 (2.43%) |

|

8 |

1098522 (2.40%) |

|

9 |

912229 (1.99%) |

|

10 |

797515 (1.74%) |

|

11 |

752502 (1.64%) |

|

12 |

653112 (1.43%) |

|

13 |

629032 (1.37%) |

|

14 |

573559 (1.25%) |

|

15 |

563802 (1.23%) |

|

16 |

552961 (1.21%) |

|

17 |

536032 (1.17%) |

|

18 |

532366 (1.16%) |

|

19 |

526171 (1.15%) |

|

20 |

505686 (1.11%) |

|

Total analysés:

32,697,947,759

Total virus détectés:

45,761,288 (0.14%)

Fichiers malicieux détectés sur les PC des utilisateurs en avril 2011

01.04.2011 00:00 - 30.04.2011 23:00 |

||

1 |

18929309 (25.86%) |

|

2 |

18457256 (25.22%) |

|

3 |

10341001 (14.13%) |

|

4 |

7473876 (10.21%) |

|

5 |

2744737 (3.75%) |

|

6 |

2583200 (3.53%) |

|

7 |

1786547 (2.44%) |

|

8 |

948927 (1.30%) |

|

9 |

897812 (1.23%) |

|

10 |

685507 (0.94%) |

|

11 |

580001 (0.79%) |

|

12 |

533596 (0.73%) |

|

13 |

513468 (0.70%) |

|

14 |

423250 (0.58%) |

|

15 |

213901 (0.29%) |

|

16 |

161020 (0.22%) |

|

17 |

155310 (0.21%) |

|

18 |

151285 (0.21%) |

|

19 |

147664 (0.20%) |

|

20 |

143945 (0.20%) |

|

Total analysés:

218,706,105,678

Total virus détectés:

73,187,388 (0.03%)