Doctor Web : rapport viral du mois d'avril 2014

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

le 30 avril 2014

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, l'une des menaces les plus fréquentes au mois d'avril est l'installateur de logiciels douteux Trojan.Packed.24524. Il est suivi (comme au mois précédent) par les Trojans de la famille Trojan.BPlug, bien connue des utilisateurs de logiciels antivirus Dr.Web. Ces Trojans représentent des plug-ins pour les navigateurs qui affichent des publicités pour des sites douteux. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.Packed.24524 | 82889 | 6.18 |

| Trojan.BPlug.35 | 40183 | 3.00 |

| Trojan.BPlug.28 | 36799 | 2.74 |

| Trojan.InstallMonster.51 | 35536 | 2.65 |

| Trojan.BPlug.17 | 23664 | 1.77 |

| Trojan.InstallMonster.61 | 19183 | 1.43 |

| Trojan.LoadMoney.1 | 13636 | 1.02 |

| Trojan.LoadMoney.15 | 12975 | 0.97 |

| Trojan.Triosir.1 | 12596 | 0.94 |

| Trojan.Siggen5.64541 | 12452 | 0.93 |

| Trojan.DownLoader11.3101 | 12104 | 0.90 |

| Trojan.Wprot.3 | 10228 | 0.76 |

| Trojan.BPlug.48 | 8807 | 0.66 |

| Trojan.Packed.25266 | 8694 | 0.65 |

| Trojan.Ormes.2 | 8346 | 0.62 |

| Trojan.BPlug.33 | 8139 | 0.61 |

| BackDoor.IRC.NgrBot.42 | 8040 | 0.60 |

| BackDoor.Maxplus.24 | 7276 | 0.54 |

| Trojan.BPlug.47 | 7193 | 0.54 |

| Trojan.Packed.24814 | 7098 | 0.53 |

Botnets

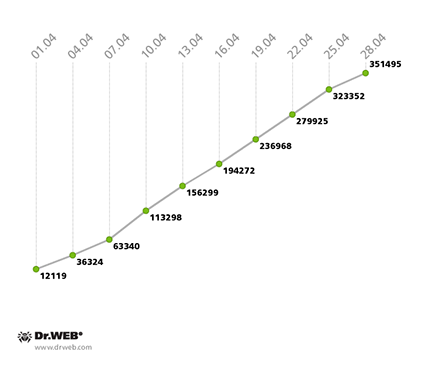

Le botnet Win32.Rmnet.12 est toujours actif : le premier sous-botnet enrôlait, au mois d’avril, 165 500 postes de travail infectés avec une moyenne quotidienne d'environ 13.000 nouveaux postes. L'évolution de cette propagation est présentée dans le diagramme ci-dessous :

Evolution du volume du botnet Win32.Rmnet.12 au mois d'avril 2014

(1er sous-botnet)

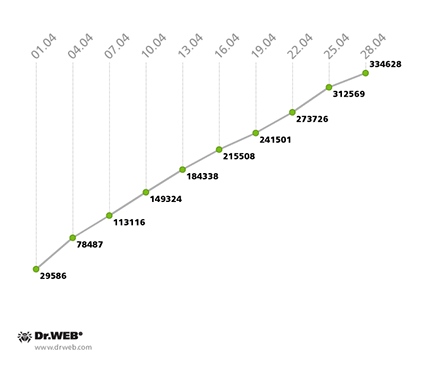

Le deuxième sous-botnet Win32.Rmnet.12 enrôlait 270 000 ordinateurs avec une moyenne quotidienne de 12 000 nouveaux ordinateurs infectés. L'évolution du volume du deuxième sous-botnet Win32.Rmnet.12 est illustrée par le graphique ci-dessous:

Evolution du volume du botnet Win32.Rmnet.12 au mois d'avril 2014

(2e sous-botnet)

Le nombre d'ordinateurs enrôlés par le module malveillant Trojan.Rmnet.19 a diminué de 2 066 au début du mois de mars pour atteindre 866 à la fin du mois d'avril. La dynamique de croissance du malware BackDoor.Dande.2 s'est ralentie. A ce jour, ce botnet enrôle 718 machines, dont 616 ont été infectées entre le 1 et le 5 avril 2014. Il est à noter que la plupart des ordinateurs enregistrés dans le botnet BackDoor.Dande.2 possèdent la même adresse IP, ce qui indique que ces ordinateurs se trouvent dans le même réseau local avec la même connexion Internet. Les spécialistes supposent que cela est dû au fait qu'un " génie 'informatique " a installé le Trojan sur tous les postes de travail d'une entreprise.

Le botnet BackDoor.Flashback.39, enrôlant les ordinateurs sous Mac OS X continue à diminuer. Au cours du mois dernier, le nombre de bots a diminué de 30%, passant de 25 912 Mac infectés à la fin du mois de mars à 18 305 au mois d'avril.

Autres menaces du mois d'avril

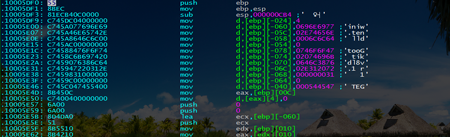

Au début du mois, les spécialistes ont découvert un backdoor-bootkit multi composants, ajouté à la base virale Dr.Web sous le nom de BackDoor.Gootkit.112. Les malfaiteurs ont utilisé les fonctionnalités du bootkit (Trojan downloader) appartenant aux Trojans de la famille Trojan.Mayachok, tout en apportant certaines modifications au code source.

Afin d'augmenter ses privilèges, le BackDoor.Gootkit.112 utilise un moyen original pour éviter le Contrôle de compte utilisateur (User Accounts Control, UAC). Il utilise le mécanisme shim (Microsoft Windows Application Compatibility Infrastructure). Voici l'algorithme général de détournement de l’UAC :

- Le Trojan crée et installe une nouvelle base de données ;

- l'utilitaire cliconfg.exe est lancé dans le système avec des privilèges élevés ;

- le mécanisme shim arrête le processus original et lance le Trojan à l'aide de RedirectEXE.

Le Trojan peut exécuter les commandes suivantes :

- interception du trafic http ;

- injections web ;

- blocage des URL spécifiés ;

- captures d'écran ;

- octroi de la liste des processus système lancés ;

- octroi de la liste des utilisateurs et des groupes ;

- arrêt de processus spécifiés ;

- exécution de commandes;

- lancement de fichiers exécutables ;

- mises à jour automatiques du Trojan

et d’autres encore.

L'analyse complète du BackDoor.Gootkit.112 est disponible ici.

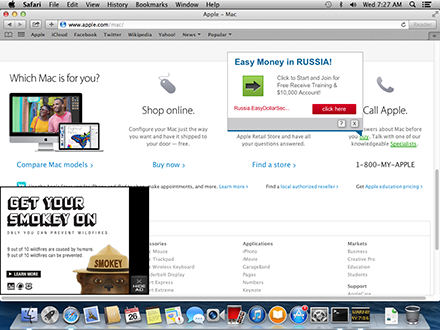

Dans la seconde moitié du mois, les spécialistes de Doctor Web ont reçu plusieurs plaintes d’utilisateurs de Mac OS X sur l'affichage de publicités dans les navigateurs web. L’affichage intempestif de ces publicités était causé par des plug-ins, installés dans le système avec des applications légitimes..

Un tel programme porte le nom de Downlite et se propage depuis le site de tracker torrent populaire : en appuyant sur Download, l'utilisateur est redirigé vers une autre ressource pour télécharger l'application Downtime (détecté par Dr.Web Antivirus sous le nom de Trojan.Downlite.1), qui a une particularité : il installe une application, DlLite.app, et plusieurs plug-ins pour le navigateur. De plus, le Trojan installe dev.Jack, , conçu pour le contrôle des navigateurs Mozilla Firefox, Google Chrome et Safari, détecté par le logiciel antivirus Dr.Web sous le nom de Trojan.Downlite.2. En outre, les malfaiteurs distribuent ces Trojans via d’autres applications (MacVideoTunes, MediaCenter_XBMC, Popcorn-Time, VideoPlayer_MPlayerX). Le navigateur web affichera ainsi des publicités de types:

- mots-clés soulignés : lorsque l'utilisateur passe la souris dessus, une fenêtre pop-up publicitaire s’ouvre;

- fenêtre dans le coin inférieur gauche avec le bouton Hide Ad ;

- bannières sur les pages des moteurs de recherche et les sites populaires.

Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Les menaces ciblant les appareils mobiles

Le mois d'avril a mis en lumière plusieurs menaces ciblant les utilisateurs des appareils mobiles sous Android. Ainsi, les spécialistes ont découvert une nouvelle modification du bootkit Android.Oldboot, dont le premier représentant a été analysé au mois de janvier 2014. Ce Trojan est conçu pour télécharger et installer des logiciels sur l'appareil mobile. Cette modification possède de nouvelles fonctionnalités. Par exemple, certains composants suppriment leurs fichiers d'origine après le lancement et continuent à fonctionner dans la mémoire vive, ce qui peut rendre difficile leurs détection et suppression. En outre, les auteurs du Trojan Android.Oldboot ont utilisé la méthode d’obscurcissement de code pour certains modules et ont ajouté la possibilité de supprimer certains logiciels antivirus.

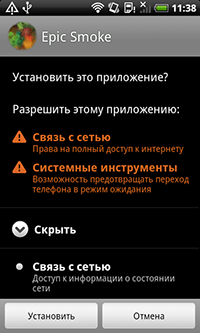

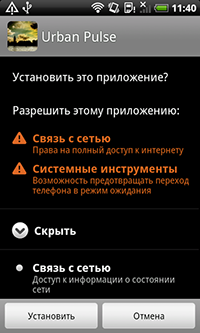

Les malfaiteurs n'ont pas oublié le catalogue officiel Google Play : les analystes y ont trouvé plusieurs Trojans, conçus pour la récolte de la crypto monnaie Bitcoin. Les Trojans, ajoutés à la base virale de Dr.Web sous le nom Android.CoinMine.1, se dissimulent dans les wallpapers et se lancent si l'appareil mobile n'a pas été utilisé pendant une certaine période.

Comme les autres logiciels malveillants de ce type détectés au mois de mars, ces Trojans peuvent non seulement causer des pertes financières (via l'utilisation excessive du réseau cellulaire), mais également affecter le fonctionnement de l'appareil.

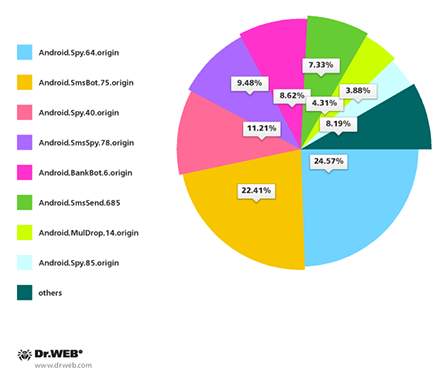

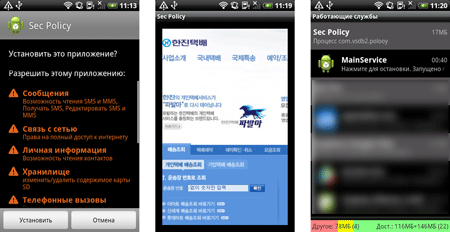

Le mois d’avril 2014 a également mis en lumière plusieurs attaques ciblant les utilisateurs sud-coréens en utilisant des SMS indésirables contenant un lien pour télécharger un malware. Les spécialistes de Doctor Web ont découvert 232 cas d’attaques. Les menaces les plus répandues sont les suivantes : Android.Spy.64.origin, Android.SmsBot.75.origin, Android.Spy.40.origin, Android.SmsSpy.78.origin, Android.BankBot.6.origin, ainsi que Android.SmsSend.685.

Il faut s'arrêter sur le Trojan Android.SmsBot.75.origin. Les malfaiteurs ont organisé 40 envois de spam alertant les utilisateurs sur un colis expédié par la poste et non reçu, afin de distribuer ce Trojan. En cliquant sur le lien, l'utilisateur est redirigé vers la page d’un blog frauduleux sur lequel il peut télécharger une application, en réalité le Trojan, capable de voler des données confidentielles et d’exécuter des commandes distantes. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Le spam est largement utilisé par les malfaiteurs non seulement en Corée du Sud, mais également dans d’autres pays, y compris la Russie.

En avril, les spécialistes ont découvert un nouveau Trojan ciblant les appareils mobiles Apple jailbreakés. Le malware IPhoneOS.PWS.Stealer.1, détecté sur les appareils des utilisateurs chinois, est capable de voler l’Apple ID, qui donne accès à l’App Store, et à la sauvegarde de données iCloud.

Fichiers malveillants détectés dans le courrier électronique en avril 2014

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | Trojan.DownLoad3.28161 | 0.95% |

| 2 | Trojan.Fraudster.778 | 0.76% |

| 3 | Trojan.PWS.Panda.5676 | 0.74% |

| 4 | Trojan.DownLoad3.32784 | 0.68% |

| 5 | Trojan.Oficla.zip | 0.67% |

| 6 | Trojan.DownLoader9.61937 | 0.65% |

| 7 | Trojan.Winlock.8811 | 0.57% |

| 8 | Trojan.VbCrypt.150 | 0.50% |

| 9 | Trojan.DownLoad3.30075 | 0.47% |

| 10 | Win32.HLLM.MyDoom.54464 | 0.42% |

| 11 | Trojan.PWS.Panda.547 | 0.41% |

| 12 | Trojan.Siggen6.14201 | 0.39% |

| 13 | Java.Siggen.90 | 0.38% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 15 | Trojan.PWS.Panda.6971 | 0.36% |

| 16 | Trojan.PWS.Panda.4795 | 0.35% |

| 17 | Trojan.Packed.26385 | 0.32% |

| 18 | Trojan.PWS.Panda.2401 | 0.32% |

| 19 | BackDoor.Comet.884 | 0.29% |

| 20 | Trojan.Fraudster.517 | 0.29% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en avril 2014

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | SCRIPT.Virus | 1.25% |

| 2 | Trojan.InstallMonster.51 | 0.66% |

| 3 | Trojan.Packed.24524 | 0.65% |

| 4 | Tool.Unwanted.JS.SMSFraud.26 | 0.46% |

| 5 | JS.Redirector.228 | 0.44% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.Downware.179 | 0.38% |

| 8 | Adware.Toolbar.240 | 0.37% |

| 9 | Adware.NextLive.2 | 0.37% |

| 10 | Adware.OpenCandy.3 | 0.35% |

| 11 | Adware.OpenCandy.4 | 0.35% |

| 12 | Tool.Skymonk.14 | 0.33% |

| 13 | JS.IFrame.566 | 0.33% |

| 14 | Adware.Webalta.13 | 0.33% |

| 15 | BackDoor.PHP.Shell.6 | 0.32% |

| 16 | Adware.InstallCore.90 | 0.31% |

| 17 | BackDoor.IRC.NgrBot.42 | 0.30% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Adware.Bandoo.13 | 0.30% |

| 20 | Trojan.LoadMoney.257 | 0.29% |