Revenir vers la liste d'actualités

Le 1er août 2012

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, Trojan.Mayachok.1 reste la menace la plus répandue. Par rapport au mois précédent, le nombre de détections de ce trojan s'est accru de 18,5%. Rappelons que l’objectif principal de ce programme malveillant consiste à bloquer l'accès à certains sites web afin de forcer l'utilisateur à s'abonner à un service payant via son mobile. Apparemment, ce système rapporte aux pirates un revenu substantiel, car le trojan est utilisé pour propager des malwares.

Au deuxième rang, on retrouve les Trojans de la famille Trojan.SMSSend – dont le pourcentage dans les statistiques a également nettement augmenté. Le taux de détection du Trojan.Carberp dans ses différentes versions a chuté de 36%. Le nombre de downloaders et d'applications malveillantes de la famille Trojan.Hosts reste toujours important sur les ordinateurs contaminés. Le tableau ci-dessous reprend une liste des menaces, les plus fréquemment détectées par l'utilitaire de désinfection Dr.Web CureIt! sur les ordinateurs des utilisateurs en Juillet 2012.

| # | Nom de la menace | Classe de la menace | Nombre de détections | %% |

|---|---|---|---|---|

| 1 | Trojan.Mayachok.1 | Virus | 69869 | 7,52% |

| 2 | Trojan.SMSSend.2905 | Virus | 7808 | 0,84% |

| 3 | Trojan.Fraudster.292 | Virus | 6017 | 0,65% |

| 4 | Trojan.Hosts.5940 | Virus | 4883 | 0,53% |

| 5 | Trojan.Carberp.30 | Virus | 4721 | 0,51% |

| 6 | BackDoor.Butirat.91 | Virus | 4048 | 0,44% |

| 7 | Trojan.SMSSend.2363 | Virus | 3235 | 0,35% |

| 8 | Win32.HLLW.Gavir.ini | Virus | 3148 | 0,34% |

| 9 | BackDoor.Ddoser.131 | Virus | 3076 | 0,33% |

| 10 | BackDoor.Butirat.60 | Virus | 2812 | 0,30% |

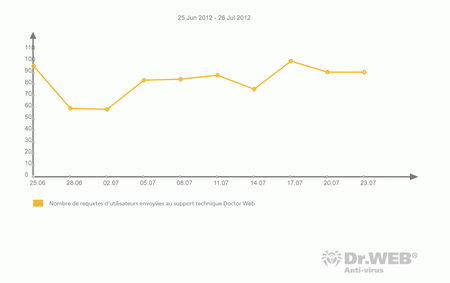

Après une diminution du nombre de demandes des utilisateurs atteints par les Trojans bloquant fin juin - début juillet, la deuxième moitié du mois de juillet est marquée par une légère croissance des contaminations par des winlocks. La courbe ci-dessous montre la dynamique de changement du nombre de requêtes d'utilisateurs envoyées au support technique Doctor Web durant le mois précédent.

Spam malveillant

Puisque l'activité de l'un des plus grands botnets spécialisés dans les envois de spam – BackDoor.Blackenergy a été arrêtée, le trafic spam a nettement diminué fin juillet. Parmi les menaces détectées par l’antivirus Dr.Web dans le courrier électronique, le BackDoor.Andromeda.22 est en tête de liste, le Trojan.Necurs.21 est au deuxième rang et le Trojan.Oficla.zip - au troisième. Très souvent, le trafic e-mail contient des Trojans downloaders ainsi que des malwares de la famille Trojan.Winlock (environ 0,7% du trafic e-mail malveillant). Il convient de noter que le type de menaces les plus répandues n'a pas changé depuis le mois dernier : le nombre d'exemplaires détectés de BackDoor.Andromeda.22 a légèrement augmenté tandis que la propagation du vers de courrier Win32.HLLM.MyDoom, au contraire, a décliné. De plus, à la différence du mois de juin, en juillet, les Trojans de la famille Trojan.AVKill ne figurent presque plus dans les statistiques.

Botnets

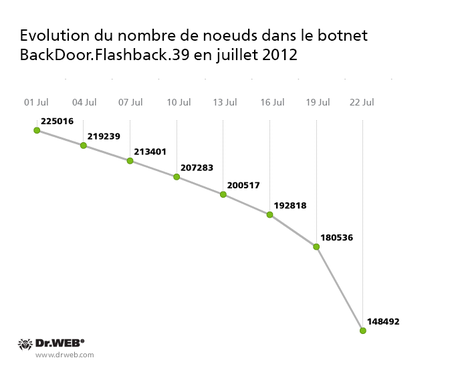

Le plus grand botnet BackDoor.Flashback.39 qui a atteint plus de 800 000 ordinateurs sous Mac OS X en Avril 2012 continue à décliner. Au début du mois de Juillet, ce botnet comptait environ 200 000 robots actifs, mais vers la fin du mois, le nombre total de mac contaminés a diminué jusqu'à 148 492. Néanmoins, malgré la publication de mises à jour pour l'OS, les antivirus conçus pour Mac OS X ainsi qu’une multitude d'utilitaires développés par différents éditeurs et permettant de supprimer le BackDoor.Flashback.39, de nouveaux mac ont été infectés. Leur nombre ne dépasse pas 3-4 ordinateurs par jour. La courbe ci-dessous montre l’évolution du nombre de nœuds dans le botnet BackDoor.Flashback.39 en juillet 2012 :

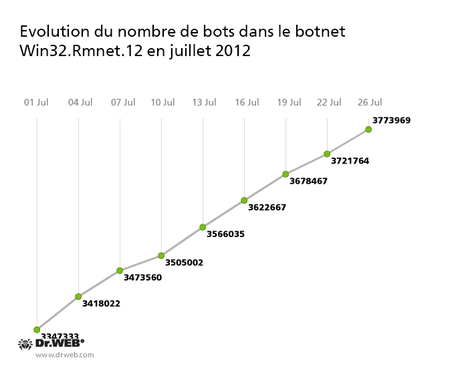

D'autre part, le botnet Win32.Rmnet.12 continue à croître. En Juin 2012, on a compté plus de trois millions de machines contaminées, comme signalé dans les news publiées précédemment. Au cours du dernier mois, 481,779 machines infectées se sont ajoutées au botnet Win32.Rmnet.12, le total de machines contaminées a atteint 3.773.969. Rappelons que le Win32.Rmnet.12 est un virus de fichier ayant la capacité de se répliquer. Sa fonctionnalité principale consiste à exécuter des injections web, il est capable d'intégrer un code parasite dans les pages web consultées par l'utilisateur. De plus, le Win32.Rmnet.12 redirige les utilisateurs vers des sites de phishing, il dérobe les fichiers cookies et peut voler les mots de passe pour les clients FTP : Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP ou autres. En outre, le Win32.Rmnet.12 est doté des fonctions de backdoor et peut exécuter différentes commandes, voire supprimer l'OS. L'évolution du nombre de nœuds dans le botnet Win32.Rmnet.12 au mois de juillet 2012 est illustrée par la courbe ci-dessous :

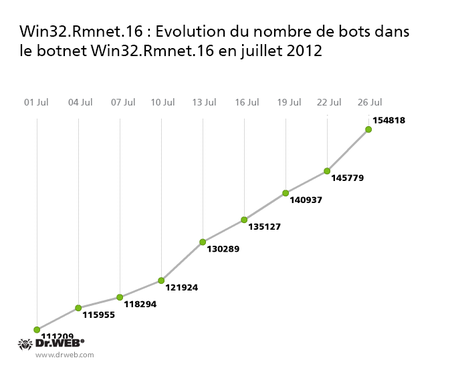

Le volume du botnet Win32.Rmnet.16, est aussi en hausse mais sa croissance n'est pas aussi rapide : depuis le mois dernier, le nombre d'ordinateurs infectés par ce virus a augmenté d'environ 50 000 et a atteint 154 818. L'évolution du nombre de nœuds de ce botnet est représentée sur le graphique ci-dessous.

En général, la croissance du botnet n'est pas régulière, le réseau se complète de 650 à 2500 machines infectées par jour.

Au début de ce mois-ci, Doctor Web a informé sur la croissance du botnet BackDoor.Dande visant le marché pharmaceutique. Le trojan BackDoor.Dande est conçu pour voler des données dans les logiciels du groupe s'appelant Système de commande en ligne, un logiciel utilisé par les entreprises pharmaceutiques et les pharmacies pour commander les médicaments auprès des fournisseurs. Compte tenu du fait que le trojan peut fonctionner uniquement sur les ordinateurs sur lesquels est installé l'un des systèmes de commande de médicaments en ligne, il est possible de supposer que le botnet BackDoor.Dande contient principalement des postes appartenant à des pharmacies ou entreprises pharmaceutiques. Au début du mois de juillet 2012, il y avait 2857 postes dont 2788 (98,5%) situés en Russie, les autres se trouvant dans d'autres pays.

Selon les données de fin juillet, le volume du botnet n'a pas changé: la croissance de ce réseau est actuellement proche de zéro.

Menace du mois : BackDoor.DaVinci.1

Le 23 juillet, le laboratoire Doctor Web a reçu un échantillon de malware qui s'est avéré être un backdoor très intéressant et multifonctionnel contenant un grand nombre de modules, y compris des pilotes qui utilisent des technologies rootkit pour dissimuler l'application dans le système d'exploitation.

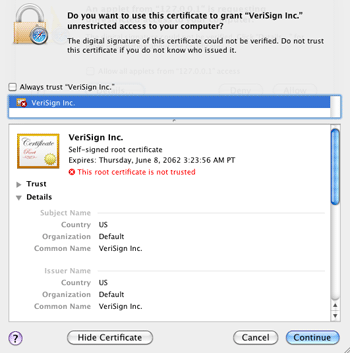

Le BackDoor.DaVinci.1 est diffusé à l'aide du fichier jar AdobeFlashPlayer.jar, signé par un certificat numérique invalide.

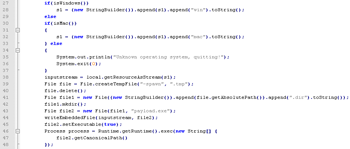

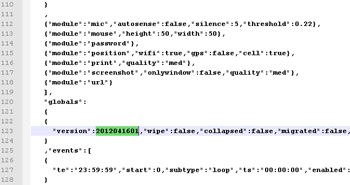

Ce programme malveillant comporte une architecture modulaire : outre le composant principal comportant les fonctions de backdoor, le BackDoor.DaVinci.1 comprend un fichier de configuration crypté et quelques modules supplémentaires, dont les pilotes intégrant une technologie rootkit. Ces pilotes permettent à l'application malveillante de dissimuler sa présence dans le système d'exploitation. Le fichier de configuration est le même pour toutes les versions du trojan et sert à configurer les paramètres des modules.

Ce programme malveillant a une architecture modulaire : Outre le composant principal qui comporte les fonctions de backdoor, le BackDoor.DaVinci.1 comprend un fichier de configuration crypté et quelques modules supplémentaires, dont les pilotes intégrant une technologie rootkit. Ces pilotes permettent à l'application malveillante de cacher sa présence dans le système d'exploitation. Le fichier de configuration est le même pour toutes les versions du Trojan et sert à configurer les paramètres des modules.

Le BackDoor.DaVinci.1 permet de prendre le contrôle total de l'ordinateur infecté. En outre, le trojan enregistre et transmet aux pirates des informations sur la machine infectée, mémorise les frappes de clavier, et est capable de faire des captures d'écran, d'intercepter les messages e-mail, ICQ, Skype ainsi que de transmettre des données depuis un microphone ou une caméra vidéo connectés à l'ordinateur. Le backdoor est doté d'un jeu de fonctions étendu permettant de contourner les antivirus et les pare-feu, de sorte qu'il peut fonctionner assez longtemps sur un ordinateur infecté à l'insu de l'utilisateur. Il est à noter que pour la première fois, dans la version du BackDoor.DaVinci.1 pour Mac OS X, les pirates utilisent des technologies rootkit pour dissimuler les fichiers et les processus du programme malveillant.

Menaces pour Android

Au cours du mois, les spécialistes Doctor Web ont constaté l'apparition d'un certain nombre de nouveaux programmes malveillants ciblant la plateforme mobile Android. Ainsi, dans la première moitié du mois de juillet, les spécialistes Doctor Web ont détecté plusieurs applications malveillantes diffusées depuis le site web officiel Google Play. Selon les statistiques disponibles, ces programmes ont été téléchargés par les utilisateurs d'appareils mobiles plus de 18 000 fois.

Un malware remarquable pour la plateforme mobile Android, ajouté à la base virale fin juillet est le trojan Android.MMarketPay.origin. L’objectif de ce programme malveillant est d’acquérir de façon incontrôlée des applications payantes sur la boutique en ligne de l'opérateur China Mobile. Le trojan effectue toutes les étapes automatiquement, en interceptant les codes de vérification nécessaires et en confirmant les achats. L'Android.MMarketPay.origin est diffusé via des applications Android modifiées par des pirates et disponibles en téléchargement sur divers forums chinois et répertoires d'applications.

Les bases virales ont également été complétées d'une application potentiellement dangereuse Find and Call (Program.Fidall.origin.1) diffusée depuis le site web officiel Google Play (il existe aussi une version de ce malware pour iOS (IPhoneOS.Fidall.1) que les utilisateurs pouvaient télécharger depuis Apple Store).

L'application Find and Call est classée par ses développeurs comme outil efficace de communication. Après son démarrage, l'application propose de passer une procédure d'authentification et pour ce faire, invite l'utilisateur à saisir une adresse e-mail. Si le propriétaire de l'appareil mobile accepte l'invitation, l'application Find and Call collecte des informations sur ses contacts depuis le répertoire de l'utilisateur et télécharge les informations vers un serveur distant. Le serveur envoie ensuite des SMS aux contacts du répertoire, proposant d'installer une version de l'application, et cela en mettant en tant qu'adresse d'expéditeur celle de l'utilisateur qui avait installé l'application précédemment.

A la fin du mois, l'apparition du trojan Android.MailSteal.1 destiné à voler des adresses e-mail dans le répertoire de l'appareil mobile a été enregistrée.

En outre, au mois de juillet, les bases virales ont été complétées par des signatures de nouvelles modifications des trojans de la famille Android.Gongfu et Android.SmsSend.

Autres menaces en juillet

Début juillet, Doctor Web a publié une nouvelle sur la propagation d'un programme malveillant ciblant Mac OS X. Ce Trojan BackDoor.Macontrol.2 a une fonctionnalité de backdoor et est capable d'exécuter les commandes provenant d'un serveur pirate distant.

La vaste gamme de trojans bancaires a été complétée par un nouveau malware BackDoor.Bebloh.17. Cette application se propage via des spam usurpant le nom de DHL et représente une menace pour les utilisateurs de systèmes d’e-banking car il permet aux malfaiteurs de voler les informations que l’utilisateur entre dans les formulaires sur les sites de certaines banques, en interceptant le contenu des champs des navigateurs Internet. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

À la fin du mois, un envoi massif de spam dans le réseau social Twitter a été enregistré. Les messages ont été écrits en russe et contenaient un lien redirigeant en fonction du navigateur web utilisé, soit vers un site frauduleux, soit vers une ressource depuis laquelle est effectué le téléchargement de malwares visant les appareils mobiles.

En outre, dans la deuxième moitié du mois de juillet, une propagation du Trojan downloader Trojan.Yaryar.1 a été détectée. Ce Trojan possède de nombreuses fonctionnalités permettant de détecter les outils de débogage et d'analyse, et capable de travailler directement avec les structures du système de fichiers NTFS, ce qui est rare pour ce type de malware.

Fichiers malveillants détectés dans le courrier électronique en juillet 2012

| 01.07.2012 00:00 - 31.07.2012 18:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.52% |

| 2 | Trojan.Oficla.zip | 1.35% |

| 3 | Trojan.Necurs.21 | 1.32% |

| 4 | Win32.HLLW.Siggen.2984 | 1.29% |

| 5 | Win32.HLLW.Siggen.3956 | 1.16% |

| 6 | Trojan.DownLoader6.29048 | 1.02% |

| 7 | Trojan.DownLoader6.28761 | 1.02% |

| 8 | Trojan.DownLoader6.25839 | 0.99% |

| 9 | Exploit.CVE2010-3333.4 | 0.96% |

| 10 | Trojan.Swizzor.17774 | 0.92% |

| 11 | Trojan.DownLoader6.28840 | 0.86% |

| 12 | Trojan.Packed.2503 | 0.79% |

| 13 | Win32.HLLW.Siggen.3616 | 0.73% |

| 14 | Trojan.KillProc.17345 | 0.56% |

| 15 | Win32.HLLM.MyDoom.33808 | 0.56% |

| 16 | Win32.HLLM.MyDoom.54464 | 0.56% |

| 17 | Trojan.Winlock.6426 | 0.46% |

| 18 | SCRIPT.Virus | 0.40% |

| 19 | Win32.HLLM.Netsky.35328 | 0.36% |

| 20 | Trojan.Fakealert.32747 | 0.36% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en juillet 2012

| 01.07.2012 00:00 - 31.07.2012 18:00 | ||

| 1 | SCRIPT.Virus | 0.47% |

| 2 | Trojan.Fraudster.292 | 0.40% |

| 3 | Adware.Downware.179 | 0.39% |

| 4 | Trojan.Mayachok.1 | 0.38% |

| 5 | Trojan.Fraudster.256 | 0.38% |

| 6 | Trojan.SMSSend.2925 | 0.37% |

| 7 | Tool.Unwanted.JS.SMSFraud.10 | 0.34% |

| 8 | Trojan.Fraudster.296 | 0.33% |

| 9 | Trojan.Fraudster.261 | 0.32% |

| 10 | Win32.HLLW.Shadow | 0.30% |

| 11 | Tool.Unwanted.JS.SMSFraud.15 | 0.30% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.28% |

| 13 | Adware.Downware.353 | 0.27% |

| 14 | Trojan.SMSSend.2905 | 0.26% |

| 15 | Tool.InstallToolbar.88 | 0.26% |

| 16 | Adware.Downware.316 | 0.26% |

| 17 | Adware.Downware.342 | 0.26% |

| 18 | Adware.Bandoo.1 | 0.26% |

| 19 | Trojan.SMSSend.2726 | 0.25% |

| 20 | Trojan.Fraudster.252 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments