Revenir vers la liste d'actualités

Le 10 février 2012

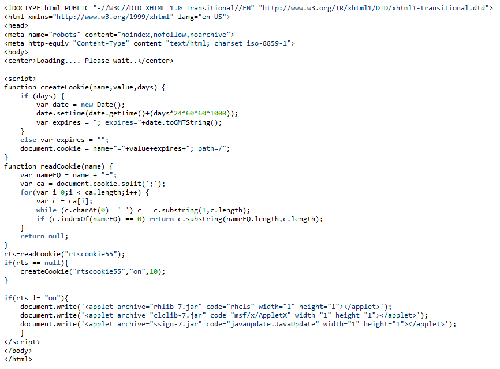

Les premiers pirates qui ont exploité les vulnérabilités Java pour infecter Mac OS X étaient les créateurs du trojan BackDoor.Flashback, qui se propage via des sites infectés. Le fichier d’installation de ce programme se cache sous le nom du fichier d’installation d’Adobe Flash Player. Il est proposé à l’utilisateur de télécharger et d’installer une archive contenant le fichier FlashPlayer-11-macos.pkg (l’installation ne se lance pas pour d'autres OS). Suite à son lancement, le fichier cherche à installer le module principal du trojan, s’il n’y parvient pas, le trojan arrête son fonctionnement.

(l’installation ne se lance pas pour d'autres OS). Suite à son lancement, le fichier cherche à installer le module principal du trojan, s’il n’y parvient pas, le trojan arrête son fonctionnement

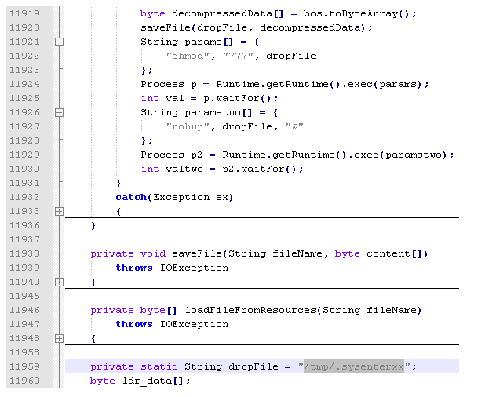

Le module portant le nom rhlib.jar utilise la vulnérabilité CVE-2011-3544. Il place le fichier exécutable .sysenterxx dans le dossier /tmp/, installe les paramètres nécessaires du fichier et le lance.

L’application lancée vérifie si les fichiers :

/Library/LittleSnitch /Developer/Applications/Xcode.app/Contents/MacOS/Xcodese trouvent dans l’OS, si elle ne les trouve pas, elle installe le module principal du trojan: BackDoor.Flashback.26. En cas de problème d’installation, le trojan s’auto supprime. Le module clclib.jar utilise la vulnérabilité CVE-2008-5353, et ssign.jar est un dropper Java.Dropper.8, comportant une fausse signature, les malfaiteurs espérant que l’utilisateur croira la signature et ajoutera le processus dans les processus fiables en acceptant le lancement du code.

Ces vulnérabilités représentent une menace pour les utilisateurs Apple. La signature de cette menace a déjà été ajoutée aux bases virales de l’Antivirus Dr.Web pour Mac OS X.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments