Bilan de l’activité virale en avril 2012 : premier botnet ciblant Mac OS X, botnet d’un million d'utilisateurs Windows et invasion des trojans encoder en Europe

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 2 mai 2012

Attaque massive de Macs

Plus de 800 000 ordinateurs Mac OS X ont été surpris par le botnet BackDoor.Flashback.39, qui a également surpris la presse du monde entier et occupé le devant de la scène médiatique durant plusieurs semaines.

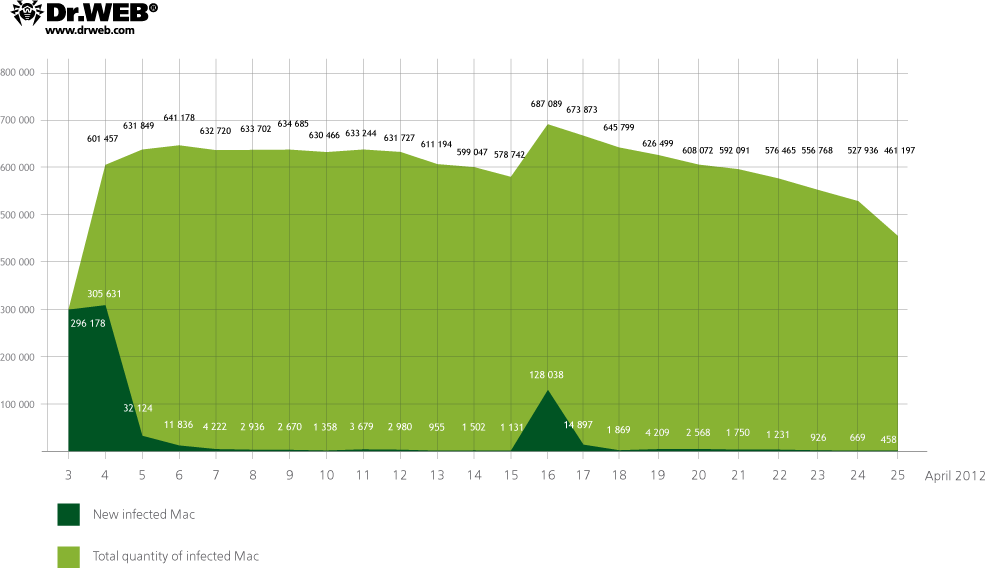

Fin mars, le Laboratoire antivirus Doctor Web a pris connaissance des vulnérabilités Java dans Mac OS X. Vu le caractère régulier des informations reçues et la diversité des sources, les analystes ont supposé que le BackDoor.Flashback.39 utilisant les vulnérabilités Java pouvait créer un botnet de Macs. Ce programme malveillant comme de nombreux autres, possède un algorithme intégré de création de noms de domaines utilisés ensuite comme serveurs de gestion. Ceci permet d’assurer la viabilité du botnet et de répartir la charge entre les serveurs de gestion au cas où le trafic des bots devient très important. Ceci a également permis aux analystes de mettre à nu la méthode utilisée par le trojan pour choisir un centre de gestion et d’en créer un « faux » pour obtenir toutes les statistiques ou même prendre le contrôle du botnet. Cette méthode, appelée «sinkhole», est connue dans la communauté des chercheurs en sécurité. Pour vérifier l’hypothèse de l’existence du botnet, les spécialistes Doctor Web ont enregistré, le 3 avril 2012, quelques serveurs de gestion pour BackDoor.Flashback.39. A ce moment, Doctor Web n’imaginait pas détecter un botnet aussi important touchant Mac OS X, compte tenu notamment de la fiabilité et de la sécurité de l’OS. Mais le résultat a surpassé toutes les attentes. Durant les toutes premières heures, les serveurs Doctor Web ont enregistré plus de 130 000 bots, chiffre passé à 550 000 le lendemain et les serveurs de gestion n’arrivaient plus à supporter la charge nécessaire. Le 4 avril, un communiqué de presse signalant la détection du botnet BackDoor.Flashback.39 par Doctor Web a été publié.

Il n'est pas difficile d'attraper une infection comme BackDoor.Flashback.39, il suffit d’avoir activé Java sur le Mac et d'ouvrir un des sites infecté. Les sites infectés peuvent être créés par les pirates ou être des sites déjà piratés auxquels les malfaiteurs ont réussi à obtenir l'accès. La page web charge un applet Java (un micro programme écrit en langage Java) qui sauvegarde un fichier exécutable et un fichier .plist lançant l’application sur le disque dur. Ensuite, launchd reçoit un fichier de configuration, qui permet au trojan de se lancer à l’insu de l’utilisateur. En fait l’utilisateur ne remarque même pas le processus d’infection : il surfe sur Internet sur la page des pirates et son Mac est déjà infecté.

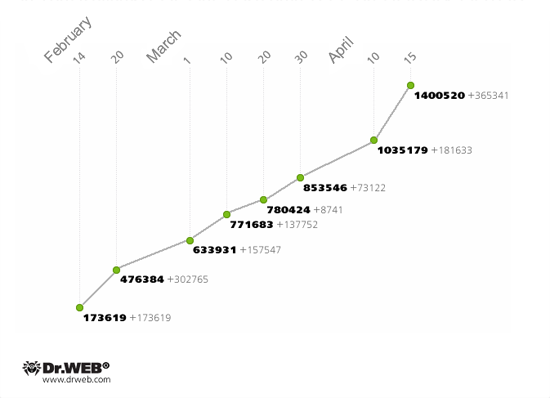

Au départ, Doctor Web ne possédait des informations que sur la partie du botnet utilisant une modification de BackDoor.Flashback, mais le 16 avril 2012, d’autres domaines ont été enregistrés, leurs noms ayant été générés en fonction de la date courante. Les nouveaux domaines ont permis de calculer le nombre exact de bots car ils étaient utilisés par toutes les versions du backdoor.

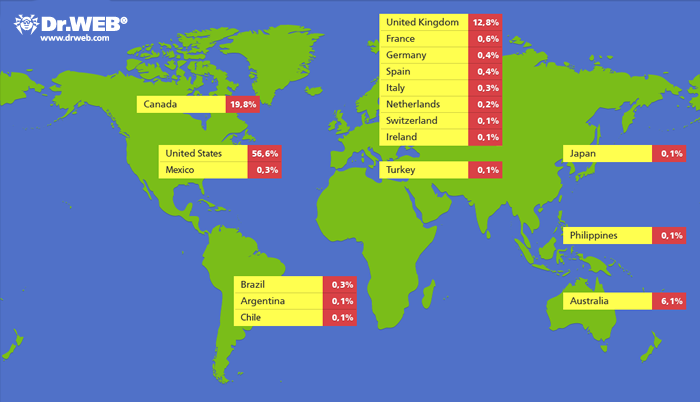

La plupart des infections concernent les Etats-Unis (56,6%), suivis par le Canada (19,8%), la Grande Bretagne (12,8%), et l’Australie avec 6,1%.

Le 4 avril 2012, Apple a sorti une mise à jour Java pour éliminer la vulnérabilité utilisée par le trojan BackDoor.Flashback, mais si l’ordinateur est déjà infecté, la mise à jour n'assure pas la sécurité des utilisateurs. Le nombre de Macs enrôlés a finalement dépassé 800 000. Doctor Web a réalisé une étude et expliqué les différences de données entre ce que ses avaient trouvé et les informations relayées annonçant une baisse du nombre de Macs enrôlés dans le botnet.

Le trojan BackDoor.Flashback.39 utilise un algorithme complexe pour le choix des noms de domaines de ses serveurs de gestion : les noms de la plupart des domaines sont générés en utilisant les paramètres de configuration intégrés dans les ressources du logiciel malveillant, les autres noms sont fonction de la date courante. Le trojan envoie successivement des requêtes aux serveurs de gestion selon les priorités préconfigurées. La plupart des serveurs de gestion qui ont été enregistrés par Doctor Web début avril étaient ceux que les bots contactaient en premier lieu. Le 16 avril, des domaines supplémentaires ont été enregistrés, leurs noms sont générés en fonction de la date courante. Ces derniers sont utilisés par tous les bots du BackDoor.Flashback.39. L'enregistrement de ces domaines supplémentaires a permis de mieux calculer le nombre de bots, ce qui est reflété clairement dans le schéma. Mais après avoir contacté les serveurs de gestion appartenant à Doctor Web, les trojans lancent une demande à un autre serveur de gestion, 74.207.249.7, appartenant à des inconnus. Ce serveur se connecte avec les bots mais ne ferme pas la connexion TCP. Ainsi, les bots se mettent en mode d'attente de réponse du serveur et n'envoient plus de demandes aux autres serveurs de gestion enregistrés par les spécialistes antivirus. C’est là la raison de l'apparition de statistiques contradictoires de la part de Symantec et de Kaspersky selon lesquelles le nombre de bots sur BackDoor.Flashback.39 diminue considérablement alors que Doctor Web insistait sur l’augmentation du nombre de bots et une tendance peu importante à la diminution. Voici l'image montrant un exemple de connexion TCP avec le serveur de gestion provoquant le plantage des bots sur BackDoor.Flashback.39.

Au 28 avril 2012, 824 739 sont enregistrés dans le botnet BackDoor.Flashback.39 , parmi eux 334 592 bots sont actifs.

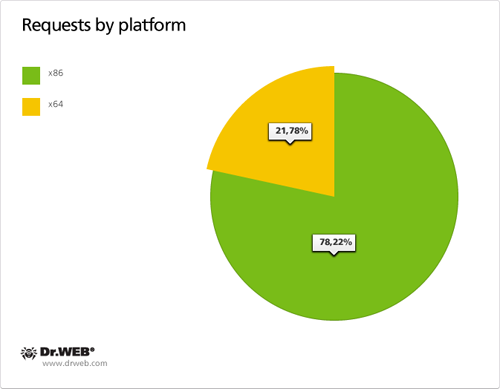

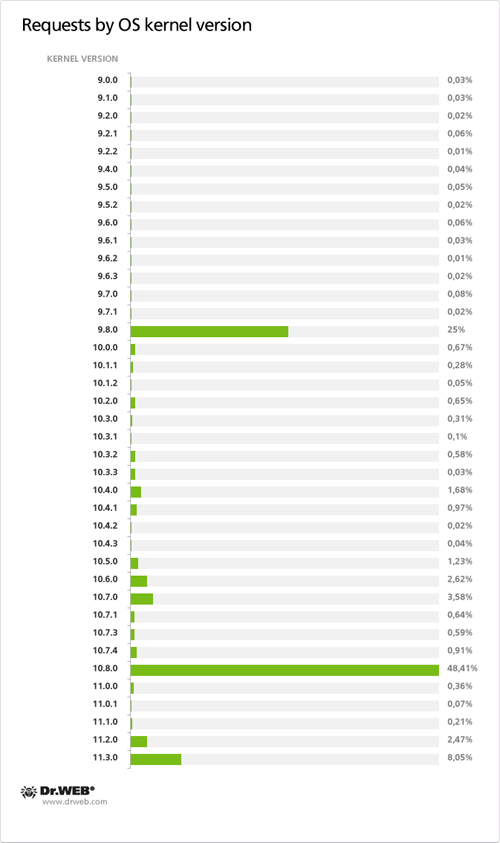

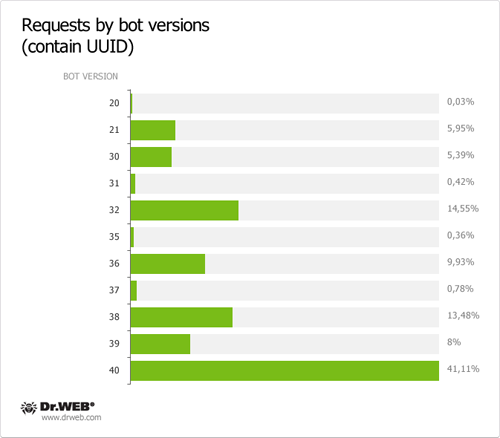

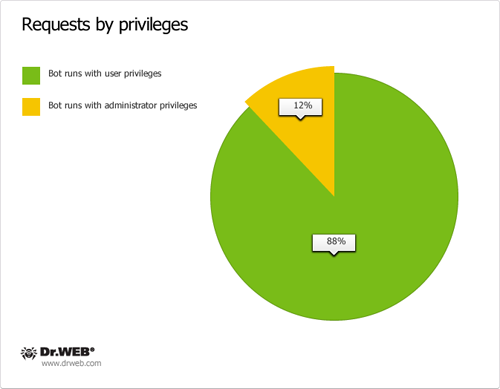

BackDoor.Flashback.39 se connecte au serveur de gestion, télécharge un fichier exécutable et l’installe, ce fichier représente un intérêt particulier car l’application peut être lancée en mode administrateur ou pas : le trojan affiche une fenêtre pour entrer le mot de passe administrateur, si l'utilisateur entre le mot de passe, le programme malveillant obtient les droits d’administrateur, mais si le mot de passe n’est pas entré, le trojan fonctionne avec les droits utilisateur en cours. Deux types de serveurs de gestion sont utilisés. Les premiers interceptent les données SERP, dirigent l’utilisateur vers les sites des malfaiteurs, et interceptent également certaines actions de l’utilisateur. Les autres (ci-après deuxième catégorie) envoient des commandes aux bots, ils jouent le rôle de backdoor. Doctor Web a réussi à contrôler les domaines payload des serveurs de gestion BackDoor.Flashback et à analyser les demandes des bots.

Les noms de la plupart des domaines sont générés en utilisant les paramètres de configuration intégrés dans les ressources du logiciel malveillant, les autres noms sont fonction de la date courante. De plus, le nom du domaine de deuxième niveau est le même, tandis que dans les noms des domaines de haut niveau, différentes variantes sont utilisées, comme .org, .com, .co.uk, .cn, .in. Le trojan envoie successivement des requêtes aux serveurs de gestion selon les priorités préconfigurées : une requête GET /owncheck/ ou /scheck/ avec un UUID de Mac infecté dans le champ useragent est envoyé au serveur de gestion. Si le trojan reçoit en réponse SHA1 signé, le domaine correspondant est considéré comme vérifié et il est ensuite utilisé comme serveur de gestion. Les premiers domaines de cette catégorie ont été interceptés par Doctor Web le 12 avril 2012.

Lorsque le programme malveillant a vérifié le domaine de la première catégorie, il recherche les domaines de la seconde catégorie. Le trojan envoie successivement des requêtes GET /auupdate/ aux serveurs de gestion contenant dans le champ useragent des informations détaillées sur l'OS. Si le serveur de gestion ne répond pas correctement, le trojan crée une phrase hashtag http://mobile.twitter.com/searches?q=#<la phrase> en fonction de la date. Par exemple, pour la date du 13.04.2012 , certaines versions du trojan créent une phrase «rgdgkpshxeoa» (cette phrase dépendra de la version du bot). Si un message dans Twitter contient bumpbegin et endbump avec une adresse du serveur de gestion, cette adresse sera utilisée comme nom du domaine. Ces domaines ont été interceptés par Doctor Web le 13 avril, mais dès le 14 avril, ce compte utilisateur dans Twitter était fermé.

Au 13 avril 2012, les serveurs de gestion du premier groupe ont reçu 30 549 requêtes aves des UUID uniques, les serveurs du deuxième groupe ont reçu 28 284 requêtes avec des UUID uniques. Le nombre total de requêtes avec UUID uniques du 12 au 26 avril 2012 est de 95 563. Voici un schéma reflétant d’autres requêtes du 13 avril 2012 :

Peu après avoir détecté le botnet BackDoor.Flashback, Doctor Web a crée une page d’information concernant cette menace. Cette page permet aux utilisateurs Apple de scanner leur Mac. Différentes informations sur le botnet BackDoor.Flashback y sont disponibles, y compris le lien vers un scanner gratuit pour Mac OS Х, permettant d’analyser l'OS et de supprimer le trojan en cas de détection. Doctor Web continue de suivre la situation.

Rmnet, encore un botnet.

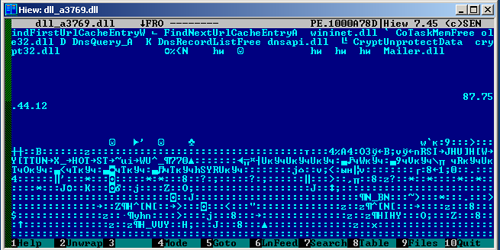

Win32.Rmnet.12 est une des menaces principales pour Windows à ce jour selon les informations de Doctor Web. La propagation du virus se déroule via plusieurs modes : tout d’abord via les vulnérabilités des navigateurs permettant d’enregistrer et de lancer des fichiers exécutables au moment du chargement d’une page web. Le virus est capable de rechercher tous les fichiers html se trouvant sur les disques et ajoute dans ces pages un code en langage VBScript. Win32.Rmnet.12 infecte tous les fichiers exécutables ayant une extension .exe et il est capable de faire une copie de lui-même sur les périphériques amovibles. Le virus sauvegarde un fichier autorun et un raccourci vers une application malveillante dans le dossier racine du périphérique. Cette application lance le virus.

Win32.Rmnet.12 est un virus à plusieurs composants et modules capable de se multiplier. Un des modules du virus est un backdoor. Ce module vérifie la vitesse de la connexion Internet en envoyant toutes les 70 secondes des requêtes à google.com, bing.com et yahoo.com, puis il en analyse les réponses. Ensuite, Win32.Rmnet.12 lance un serveur FTP sur le PC infecté et établit une connexion avec le serveur de gestion pour lui envoyer les données sur le PC infecté. Le backdoor peut exécuter les commandes du serveur distant, notamment pour télécharger et lancer des fichiers arbitrairement, se mettre à jour, créer des captures d’écran et les envoyer aux malfaiteurs et même rendre l’OS totalement inopérant.

Un autre composant permet de voler les mots de passe des clients FTP les plus répandus, comme Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP etc. Ces données peuvent ensuite être utilisées par les pirates pour les attaques réseaux et pour placer des objets malveillants sur des serveurs distants. De plus, Win32.Rmnet.12 traite également les cookies, ainsi les pirates peuvent obtenir l’accès à des comptes utilisateurs sur différents sites requérant une authentification, bloquer certains sites et rediriger l’utilisateur vers les pages des pirates. Une des modifications de Win32.Rmnet.12 est capable de réaliser des injections web, ce qui lui permet de voler des données bancaires.

Le botnet enrôlant les PC infectés par Win32.Rmnet.12 a été détecté par les spécialistes Doctor Web en septembre 2011 lorsqu’un exemplaire du premier virus a été traité au Laboratoire. Peu après, les noms des serveurs de gestion se trouvant dans les ressources de Win32.Rmnet.12 ont été décodés. Les spécialistes ont analysé le protocole d’échange des données entre le botnet et les serveurs distants afin de pouvoir établir le nombre de bots dans le réseau et de contrôler leur comportement. Le14 février 2012, les analystes Doctor Web ont utilisé la méthode sinkhole (qui a ensuite été utilisée pour le botnet du trojan BackDoor.Flashback.39) pour détecter les noms de domaines des serveurs distants d’un des réseaux Win32.Rmnet.12, ce qui a permis d’obtenir un contrôle total du botnet. Fin février, un second réseau de Win32.Rmnet.12 est tombé sous le contrôle de Doctor Web. Au départ, le nombre de PC enrôlés dans le botnet Win32.Rmnet.12 n’était pas important et ne comptait que quelques centaines de milliers de bots, mais ce nombre ne cessait d’augmenter. Au 15 avril 2012, le botnet Win32.Rmnet.12 comporte 1 400 520 PC infectés et ce nombre continue d’augmenter rapidement. Voici un schéma reflétant l'augmentation du nombre de bots dans le réseau.

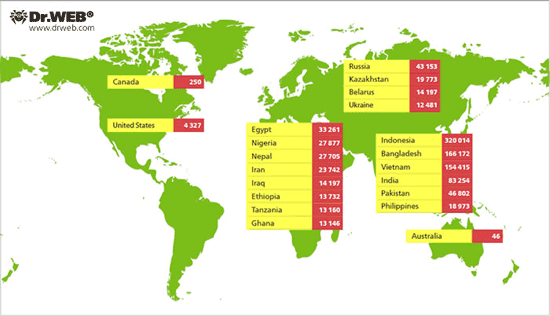

Le nombre le plus important de PC infectés se trouve en Indonésie — 320 014 PC infectés, ce qui représente 27,12% de tous les bots. La deuxième place est occupée par le Bangladesh avec 166 172 PC infectés ou 14,08% des bots. Ensuite c’est le Vietnam (154 415 bots ou 13,08%), l'Inde (83 254 bots ou 7,05%), le Pakistan (46 802 bots ou 3,9%), la Russie (43 153 bots ou 3,6%), l'Egypte (33 261 bots ou 2,8%), le Nigeria (27 877 bots ou 2,3%), le Népal (27 705 bots ou 2,3%) et l’Iran (23 742 bots ou 2,0%). Le nombre de PC infectés est assez important au Kazakhstan (19 773 bots ou 1,67%) et en Biélorussie (14 196 bots ou 1,2%). En Ukraine, le nombre de PC infectés par Win32.Rmnet.12, est de 12 481 ou 1,05% de tous les bots. Un nombre relativement peu important a été détecté aux Etats-Unis, 4 327 bots ou 0,36%. Les deux pays à la fin de la liste sont le Canada (250PC ou 0,02%) et l’Australie (uniquement 46 PC). Un PC infecté a été détecté en Albanie, au Danemark et au Tadjikistan. Voici un schéma géographique du botnet Win32.Rmnet.12.

L’Europe touchée par les « Encoder »

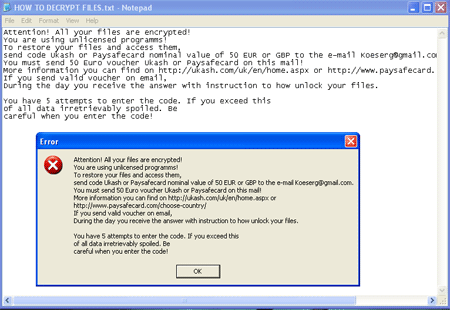

Les européens ont été touchés mi-avril par les trojans encoders et surtout par Trojan.Encoder.94. qui code les fichiers des utilisateurs, notamment les documents Microsoft Office, la musique, les photos, les images, les archives. Après avoir crypté les fichiers, le trojan demande de payer 50 euros ou livres sterling par Ukash ou Paysafecard.

Le trojan possède une interface en anglais mais les cas d’infection ont été enregistré en Allemagne, en Italie, en Espagne, en Angleterre, en Pologne, en Autriche, en Norvège, en Bulgarie, en Croatie, en Suisse, aux Pays Bas, en Slovenie, en Belgique, en France, en Hongrie et en Roumanie et dans d’autres pays. L’Amérique latine a également été touchée. Les spécialistes de Doctor Web ont réussi à décoder les données dans presque 100% des cas.

Fin avril, la propagation de messages spam intitulé «Ute Lautensack Vertrag Nr 46972057» avec une archive zip en pièce jointe nommée Abrechnung ou Rechnung a été enregistrée. Les archives contiennent un trojan Trojan.Matsnu.1 codant les données des utilisateurs après son lancement. Les spécialistes de Doctor Web ont crée un utilitaire permettant de décoder les données gratuitement. Il est disponible à l'adresse suivante: ftp://ftp.drweb.com/pub/drweb/tools/matsnu1decrypt.exe.

Pour les utilisateurs déjà victime du trojan, Doctor Web conseille :

- de s’adresser à la police;

- De ne désinstaller en aucun cas l’OS ;

- Ne supprimer aucun fichier sur le PC;

- Ne pas chercher à restaurer les fichiers soi-même ;

- Envoyer un fichier suspect au support technique de Doctor Web.

- Joindre un fichier .doc ou .txt codé par le trojan à la requête au support ;

- Attendre la réponse d’un analyste viral. Cela peut prendre un certain temps à cause du nombre de demandes.

Pour minimiser les conséquences des infections par le Trojan.Encoder.94 et Trojan.Matsnu.1 il est recommandé de sauvegarder régulièrement ses données.

Autres menaces d’avril 2012

Un nouveau programme malveillant a été ajouté aux bases virales, le Trojan.Spambot.11349, capable de voler les comptes utilisateurs des clients de messagerie (notamment Microsoft Outlook et The Bat!) et les données utilisées par la fonction d'autocompletion des formulaires (champs d'entrées) dans les navigateurs web. Ce trojan se propage via un botnet de backdoors très répandu, Backdoor.Andromeda

Le Trojan.Spambot.11349 possède deux composants : un loader écrit en langage Delphi et une bibliothèque dynamique contenant un payload. Les fonctions de loader consistent à détourner le pare-feu et à installer le payload. Si le loader est lancé depuis un processus dont le nom ne contient pas "vcnost.e", le trojan élimine tous les processus contenant dans leurs noms svcnost, ensuite il se sauvegarde dans un des dossiers sur le disque dur sous le nom svcnost.exe et crée un lien correspondant dans les branches de la base de registre relatives à l'auto démarrage des applications. Ensuite, le Trojan.Spambot.11349 lance une copie de lui-même et si cette copie s'exécute en mode administrateur, le trojan apporte des modifications dans la base de registre afin de détourner le pare-feu Windows, il écrase le fichier hosts en bloquant l’accès de l'utilisateur à des sites d’éditeurs d'antivirus. Enfin, le loader enregistre la bibliothèque dynamique contenant un payload dans la mémoire vive de l'ordinateur puis c'est à elle d'agir.

A partir de là, la bibliothèque vérifie si sa copie est sauvegardée sur le disque, ensuite elle enregistre dans la base de registre une valeur de 9 chiffres aléatoires, qui deviennent un identificateur du bot. Le Trojan.Spambot.11349 sauvegarde la bibliothèque sur le disque pour pouvoir fonctionner avec SSL et la bibliothèque zlib, lui permettant de compresser toutes les lignes de ses commandes. En même temps, une adresse IP parasite se trouve dans le champ HOST des requêtes envoyées par le bot, c'est là le trait caractérisant le Trojan.Spambot.11349 car il n’est pas courant qu’un trojan utilise des bibliothèques dynamiques différentes pour zlib et SSL.

Un autre trait distinctif du Trojan.Spambot.11349 est qu’il envoie une séquence de requêtes à des adresses IP générées par un algorithme spécialisé selon la liste des sous-réseaux contenue dans les ressources du trojan. Ensuite, le trojan se connecte à l’un des trois serveurs de gestion dont les adresses se trouvent dans la bibliothèque sous forme codée, qui lui envoie un fichier de configuration. Si le trojan réceptionne correctement le fichier, il compose une ligne de requête contenant les données volées des comptes utilisateurs Microsoft Outlook et The Bat!, cette demande est compressée par zlib et transmise au serveur de gestion. Lorsque l’OS est infecté, le trojan vérifie s'il peut se servir de l'ordinateur pour envoyer du spam, il cherche à envoyer des spams contenant des symboles pris au hasard. Si l'envoi de spam est réussi, le trojan reçoit depuis le serveur de gestion des instructions pour d'autres envois. Au 24 avril, les messages spam du Trojan.Spambot.11349 étaient de la publicité pour le viagra.

Début avril a vu l’apparition d’un nouveau-venu dans la famille des programmes malveillants, Android.Gongfu. La nouvelle modification du trojan Android.Gongfu a été détectée dans plusieurs applications qui se propagent sur différents sites Android.Gongfu a été détectée dans plusieurs applications qui se propagent sur différents sites (hors Google Play). Elle a notamment été détectée dans le fichier d'installation du jeu très populaire Angry Birds Space.

Les nouvelles modifications d’Android.Gongfu utilisent la vulnérabilité d’Android leur permettant d'augmenter leurs droits jusqu’au root à l’insu de l’utilisateur. L'application malveillante propose à l'utilisateur un guide d'installation (de cette application) permettant de la lancer en mode administrateur. Le guide d'installation affirme que ceci est nécessaire pour son fonctionnement et ses mises à jour. Lorsqu’Android.Gongfu est lancé avec les droits d'administrateur, il peut pénétrer dans les processus Android, y compris ceux qui assurent le bon fonctionnement de l'OS. Le trojan est capable de transmettre des informations sur le téléphone aux pirates, d'exécuter les commandes du serveur distant et d’installer des applications à l’insu de l’utilisateur.

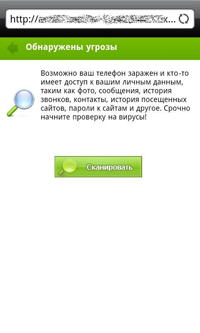

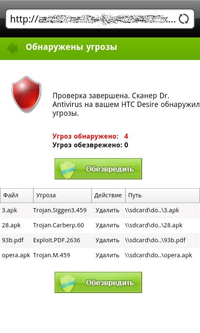

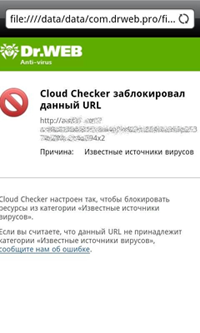

Les pirates profitent de la préoccupation des utilisateurs concernant la sécurité de leurs mobiles. Les malfaiteurs créent de la publicité proposant de scanner le mobile, un des sites représente notamment une fausse icône de Dr.Web Security Space 7.0 et l’interface du programme. En copiant l’interface, les pirates ont oublié des détails, le faux « antivirus » détecte notamment sur Android un Trojan.Carberp.60 qui en fait est une menace pour Windows. Si l’utilisateur accepte d'éliminer la menace, le trojan Android.SmsSend est téléchargé sur le mobile.

|

|

|

|

Toutes les menaces ci-dessous sont facilement détectées par le logiciel Dr.Web mais il est nécessaire de rester vigilant et ne pas lancer les programmes provenant de sources inconnues.

Fichiers malveillants détectés dans le courrier électronique en avril 2012

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | Trojan.Fraudster.261 | 1.30% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Trojan.Fraudster.256 | 0.92% |

| 4 | Trojan.Carberp.30 | 0.76% |

| 5 | Trojan.Fraudster.252 | 0.70% |

| 6 | Trojan.Mayachok.1 | 0.67% |

| 7 | Win32.HLLW.Shadow | 0.67% |

| 8 | Win32.HLLW.Shadow.based | 0.65% |

| 9 | JS.IFrame.233 | 0.61% |

| 10 | Tool.InstallToolbar.74 | 0.61% |

| 11 | Trojan.SMSSend.2726 | 0.59% |

| 12 | JS.Siggen.192 | 0.59% |

| 13 | Trojan.Fraudster.292 | 0.54% |

| 14 | Adware.Predictad.1 | 0.53% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.53% |

| 16 | Trojan.SMSSend.2669 | 0.49% |

| 17 | BackDoor.Ddoser.131 | 0.49% |

| 18 | Trojan.Carberp.29 | 0.48% |

| 19 | Adware.Downware.179 | 0.47% |

| 20 | Win32.HLLW.Autoruner.5555 | 0.47% |

Fichiers malveillants détectés sur les PC des utilisateurs en avril 2012

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Trojan.Fraudster.261 | 0.97% |

| 3 | Trojan.Fraudster.256 | 0.75% |

| 4 | Trojan.SMSSend.2726 | 0.67% |

| 5 | JS.Siggen.192 | 0.65% |

| 6 | Trojan.Fraudster.292 | 0.63% |

| 7 | Trojan.Mayachok.1 | 0.61% |

| 8 | Trojan.Carberp.30 | 0.59% |

| 9 | Win32.HLLW.Shadow.based | 0.55% |

| 10 | Trojan.SMSSend.2704 | 0.55% |

| 11 | Trojan.Fraudster.252 | 0.53% |

| 12 | Win32.HLLW.Shadow | 0.53% |

| 13 | Tool.InstallToolbar.74 | 0.51% |

| 14 | Adware.Predictad.1 | 0.49% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.49% |

| 16 | Tool.Unwanted.JS.SMSFraud.10 | 0.47% |

| 17 | Trojan.SMSSend.2669 | 0.47% |

| 18 | JS.IFrame.233 | 0.47% |

| 19 | Adware.Downware.179 | 0.45% |

| 20 | BackDoor.Ddoser.131 | 0.45% |