Doctor Web : rapport viral du mois d'août 2014

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 1er septembre 2014

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, la situation virale n'a pas changé : les leaders parmi les malwares restent les plug-ins pour les navigateurs web qui affichent des publicités. Voici quelques exemples : Trojan.BPlug.123, Trojan.BPlug.100, Trojan.BPlug.48, ainsi que l'installateur d’applications publicitaires Trojan.Packed.24524.

Quant aux menaces détectées sur les ordinateurs des utilisateurs, les données n'ont pas changé non plus. Comme au mois précédent, la première place est occupée par l'installateur de logiciels malveillants Trojan.Packed.24524. Parmi les leaders, demeurent les représentants de la famille Trojan.InstallMonster qui sont des installateurs d’applications indésirables distribués via le programme partenaire portant le même nom ; et les autres représentants de la famille Trojan.MulDrop.

Le malware Trojan.Redirect.197 conçu pour rediriger l'utilisateur vers des sites malveillants reste le plus fréquent dans le trafic email. Le Trojan-downloader BackDoor.Tishop.122 distribué via le spam s'est déplacé à la deuxième place. De plus, les malfaiteurs envoient via le spam les représentants de la famille Trojan.DownLoad et les Trojans bancaires Trojan.PWS.Panda.

Les volumes des botnets au cours du mois écoulé n'ont pas changé. L'un des deux sous-botnets du botnet Win.Rmnet.12 comprend environ 270 000 ordinateurs infectés, ce qui dépasse un peu les chiffres du mois de juillet. Le botnet Win32.Sector enrôle de 65 000 à 67 000 machines infectées. Le botnet BackDoor.Flashback.39, enrôlant les ordinateurs sous Mac OS X continue à diminuer : à la fin du mois d’août, ce botnet comptait d'environ 13 000 machines infectées soit 1000 de moins qu’en juillet.

Trojans publicitaires

Les Trojans qui affichent des fenêtres pop-up avec des publicités dans les navigateurs web ou les intègrent dans les pages web consultées par l'utilisateur, partagent la palme avec les encodeurs qui cryptent les fichiers sur l'ordinateur de la victime. Ce sont les Trojans publicitaires qui occupent les premières places dans la listes des menaces détectées par Dr.Web Antivirus.

Leurs source principale d'infection sont les programmes partenaires qui visent à monétiser le trafic de fichiers. Les Trojans publicitaires peuvent être installés avec d’autres logiciels ainsi que sous couvert de logiciels utiles mais avec une charge malveillante. De plus, les malfaiteurs utilisent des schémas frauduleux pour distribuer ces logiciels malveillants : Ils créent par exemple de faux sites d'échange de fichiers et des trackers torrent, où les victimes potentielles sont attirées depuis des pages de forums ou de faux FAQ optimisés pour certaines requêtes de recherche.

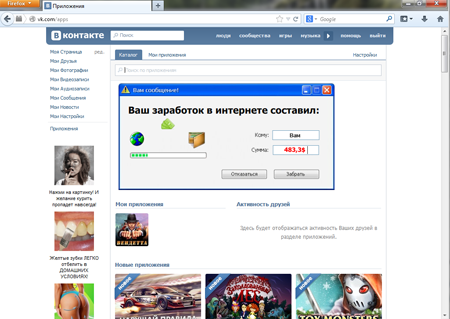

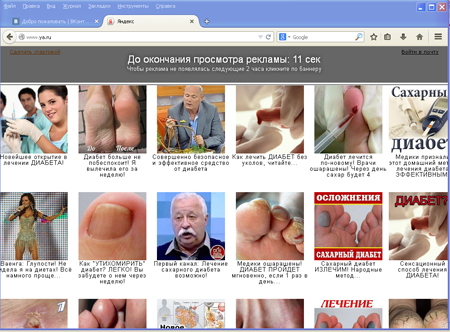

Ces logiciels malveillants peuvent être divisés en deux types : les premiers, comme par exemple les représentants de la famille Trojan.BPlug, ainsi que les Trojans Trojan.Admess, Trojan.Triosir et Trojan.Zadved représentent des plug-ins pour les navigateurs web qui remplacent les modules publicitaires ou affichent des bannières. Souvent, ces logiciels agissent de manière invisible pour l'utilisateur.

Ces menaces ciblent non seulement les utilisateurs de Windows, mais également Mac OS X, car les malfaiteurs distribuent également les Trojans de la famille Trojan.Downlite, qui représentent les plug-ins pour les navigateurs Safari et Google Chrome.

Le deuxième type de malwares est assez rare et fonctionne de manière autonome comme un logiciel malveillant ordinaire. Ces malwares utilisent les injections web largement utilisées par les Trojans bancaires : après le chargement d'une page Web depuis le serveur distant, le malware modifie son contenu en intégrant le code reçu en HTML ou JavaScript, et envoie le résultat au navigateur. Cet algorithme est utilisé par le Trojan.Mayachok.18831, dont Doctor Web a déjà parlé au mois d'août.

De plus, ce logiciel malveillant peut remplacer le contenu du profil de l'utilisateur dans les réseaux sociaux par des textes et images obscènes et demande un paiement pour restaurer le profil. Pour plus d'infos sur Trojan.Mayachok.18831, consultez la description technique détaillée publié sur notre site Web.

Pour prévenir l'infection il est recommandé de suivre les règles de sécurité suivantes : ne pas installer d’applications provenant de sources suspectes, ne pas ouvrir les pièces jointes douteuses provenant de la messagerie et bien sûr utiliser des logiciels antivirus actualisés.

Menaces du mois d'août

Au cours du mois d'août, les spécialistes de Doctor Web ont découvert plusieurs menaces. Au début du mois, le support technique de Doctor Web a reçu plusieurs requêtes de victimes d'un nouveau Trojan encodeur. Ce Trojan a crypté les fichiers stockés dans les logiciels de stockage en réseau de l'entreprise Synology. C'était le Trojan.Encoder.737, qui exploitait la vulnérabilité de dispositifs tournant sous les anciennes versions de l'OS DSM (DSM 4,3 - 3810 ou plus ancien). Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

Les analystes ont également découvert un Trojan clicker conçu pour augmenter le nombre de visites des sites ou le nombre de clics sur les publicités. Ce Trojan est distribué via le programme partenaire Installmonster spécialisé dans la propagation des logiciels malveillants, notamment les Trojans publicitaires. Pour plus d'infos, consultez l'article publié sur le site de Doctor Web.

En Chine, les pirates ont créé plusieurs Trojans ciblant Linux conçus pour lancer des attaques DDoS. Cette fois, ils ont adapté leurs Trojans pour l'OS Windows. Pour en savoir plus sur cette menace, consultez les actualités.

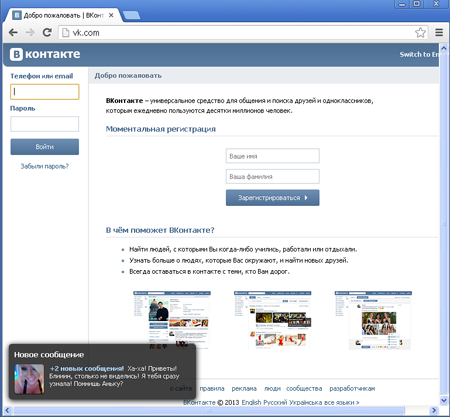

Il ne faut pas oublier le Trojan.Triosir.9 distribué sous couvert du logiciel VK User Spy, conçu pour lire les messages dans le réseau social " VKontakte " sans les marquer comme lus. Pour en savoir plus, lisez cet article.

Les événements d'août

Beaucoup de citoyens des États-Unis ont été victimes du malware Android.Locker.29.origin capable de bloquer le Smartphone et demander une rançon pour le déblocage : au cours du mois ce Trojan a infecté environ 900.000 appareils mobiles sous Android. Ce Trojan est masqué sous un logiciel antivirus ou d’autres applications légitimes. Initialement, Android.Locker.29.origin infectait les appareils des utilisateurs européens. Aujourd'hui, les malfaiteurs ont développé sa version ciblant les utilisateurs américains, ce qui pourrait expliquer la croissance du nombre d’appareils infectés.

Ceci peut s’expliquer également par le fait que le code source du Trojan Android.Dendroid.1.origin est devenu accessible, ce qui peut augmenter le nombre d'infections. Ce Trojan est conçu pour voler les données confidentielles, passer des appels vers certains numéros et ouvrir des fichiers.

A la fin du mois d'août, les malfaiteurs ont envoyé du spam lié au conflit à l'est de l'Ukraine. Dans le message, il y avait un lien vers un logiciel conçu pour attaquer les ressources web du gouvernement ukrainien. Mais en réalité, l'utilisateur téléchargeait le logiciel malveillant BackDoor.Slym.3781, qui enrôlait l'appareil infecté dans le botnet Kelihos, et contrôlait le trafic ou volait des données confidentielles. Les serveurs de gestion de ce botnet se trouvent en Ukraine, Pologne et République de Moldavie.

Menaces ciblant Android

Le mois d'août a mis en lumière plusieurs menaces ciblant les utilisateurs des appareils mobiles sous Android : lors du mois, quelques nouvelles modifications de Trojan ciblant Android ont été ajoutées à la base virale de Doctor Web.

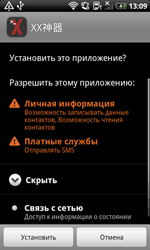

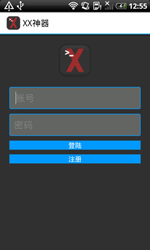

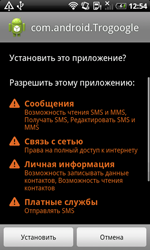

Par exemple, les utilisateurs chinois ont été ciblés par le Trojan Android.SmsSend.1404.origin, dont l’objectif est de voler des données confidentielles et d'installer d'autres logiciels malveillants sur les appareils mobiles. Une des particularités de ce Trojan est la capacité à se répliquer via les SMS contenant le lien vers ce Trojan, ce qui en fait un ver SMS classique. Le logiciel malveillant installé, ajouté à la base virale sous le nom Android.SmsBot.146.origin pouvait recevoir des commandes pour intercepter et envoyer aux malfaiteurs les SMS de la victime.

|

|

|

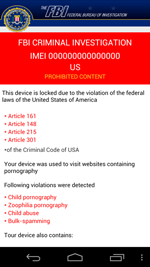

Au cours du mois, un certain nombre de Trojans bloqueurs ciblant les appareils mobiles sous Android ont été détectés. L'un de ces logiciels malveillants, baptisé Android.Locker.27.origin permet aux utilisateurs de déverrouiller facilement l'appareil en entrant pratiquement n'importe quel le combinaison de 14 chiffres. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

|

|

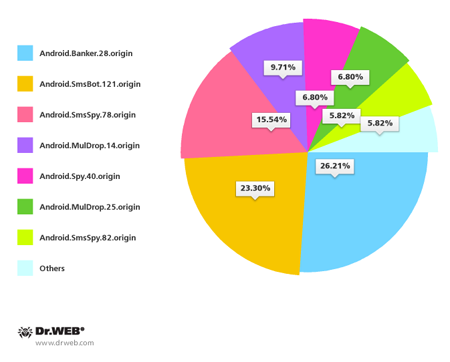

Les utilisateurs en Corée du Sud sont encore une fois ciblés par les malfaiteurs : au cours du mois écoulé, les spécialistes de Doctor Web ont détecté plus de 100 envois de spam via SMS visant à diffuser des Trojans ciblant Android. Les menaces les plus répandues sont les suivantes : Android.Banker.28.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin et Android.MulDrop.14.origin.

Mais les pirates utilisent d’autres moyens pour diffuser les menaces ciblant Android. Ainsi, les spécialistes ont découvert un envoi de spam via messagerie, contenant un lien vers le backdoor mobile Android.Backdoor.96.origin, distribué sous couvert d’un logiciel antivirus et pouvant exécuter certaines fonctions malveillantes. Il peut en effet voler les données suivantes : SMS, appels et historique de pages web visitées, contacts, coordonnés GPS. De plus, le logiciel malveillant peut afficher des messages sur l'écran, effectuer des requêtes USSD, utiliser le micro ou enregistrer les appels dans les fichiers audio que le Trojan télécharge sur le serveur des malfaiteurs.

|

|

Liens utiles

- Statistiques sur les menaces

- Les versions démo des logiciels antivirus de Doctor Web

- Nos news

- L'encyclopédie des virus

Soyons amis ! Rejoignez nos groupes sur les réseaux sociaux

![[You Tube]](social/youtube.png)

![[Twitter]](social/twitter.png)

![[Facebook]](social/facebook.png)

![[Instagram]](social/instagram.png)