Revenir vers la liste d'actualités

Le 10 juin 2014

Il s'installe dans le système sous couvert d'un service Windows Power Management (winpwrmng), d’après le schéma suivant : Allows Users to Manage the Power Options. Le Backdoor s'enregistre sur le disque comme un fichier exécutable portant le nom taskmgr.exe, et stocke tous ses fichiers dans le dossier %APPDATA%\Roaming\. Lors de son installation dans le système, le BackDoor.Zetbo.1 affiche un message en turc : rundll bu dosyayı açamıyor. Dosya çok büyük, signifiant : « rundll ne peut pas ouvrir ce fichier, car il est très volumineux ».

Après son lancement, le service malveillant vérifie si le backdoor fonctionne dans le système, sinon, il le lance. Si l'utilisateur essaie d'arrêter le service, le Trojan arrête Windows en affichant le message suivant : Windows had to be closed. Windows Power Services is turned off.

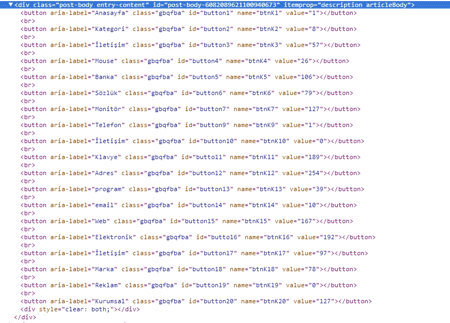

Ce logiciel malveillant est conçu pour exécuter des commandes provenant d’un serveur distant (dont l'adresse est intégrée au code du Trojan) sur l'ordinateur infecté. A savoir : sa mise à jour, suppression de fichiers, vérification de la présence de ses composants sur le disque, l'arrêt du système. Le Trojan enregistre et transmet aux pirates des informations sur la machine contaminée (par exemple, le numéro de série du disque dur). Cependant, la façon dont il réceptionne ses paramètres depuis le serveur de gestion est très curieuse : après la connexion au serveur, le BackDoor.Zetbo.1 recherche une page web spéciale sur laquelle il y a plusieurs boutons. Après l'analyse des valeurs de tags html responsables de l'affichage de ces boutons dans le navigateur, le Trojan obtient les données de configuration nécessaires à son fonctionnement.

La signature de ce malware a été ajoutée aux bases virales Dr.Web, c'est pourquoi le BackDoor.Zetbo.1 ne représente aucun danger pour les utilisateurs des logiciels antivirus Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments