Revenir vers la liste d'actualités

le 31 juillet 2014

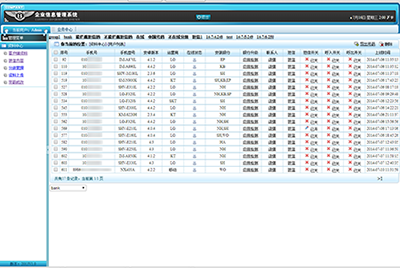

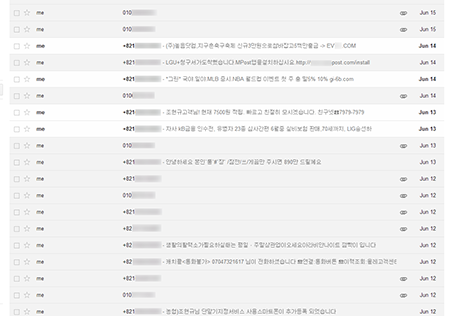

Beaucoup de Trojan Android découverts en Corée du Sud au cours des derniers mois ont pu voler des informations confidentielles, y compris les log-ins, les codes secrets et autres données d'authentification pour les systèmes de banque en ligne. De plus, un nombre important de ces logiciels permettent également aux attaquants d'effectuer des transactions financières clandestines via les appareils mobiles infectés.

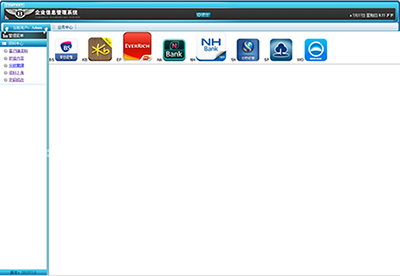

L'une des menaces de ce type est le malware Android.BankBot.20.origin, distribué par les malfaiteurs sous couvert de différentes applications qui ciblent les clients des banques suivantes : NH Bank, Shinhan Bank, Woori Bank, KB Kookmin Bank, Hana Bank, ePOSTBANK, KFCC et Busan Bank.

Lors de son lancement, le Trojan demande à l'utilisateur l'accès aux fonctions administrateur de l'appareil mobile, puis supprime son icône de l'écran principal. Ensuite, le logiciel malveillant vole et à l'aide de la requête POST via HTTP envoie au serveur, dont l'adresse est http://xxx.xxx.66.249/common/servlet/SendDevice les données suivantes :

- numéro de téléphone ;

- numéro de série de la carte SIM ;

- modèle de l'appareil mobile ;

- version du système d'exploitation ;

- liste des applications de la banque en ligne installées ;

- nom de l'opérateur mobile.

De plus, tous les contacts sont envoyés en JSON à l'adresse http://xxx.xxx.66.249/common/servlet/ContactsUpload. La structure de cette requête est la suivante :

{"contacts":[{"mobile":"Example_number","name":"Example_contact"}],"mobile":"self_number"}. le paramètre «self_number» - est le numéro de série de la carte SIM de l'appareil mobile infecté.

Sur commande des pirates, le Android.BankBot.20.origin peut bloquer tous les appels entrants depuis le 20.06.2014 et jusqu’à la date spécifiée dans ses paramètres internes.

Le Trojan intercepte également les SMS entrants, tous les SMS disponibles sont téléchargés sur le serveur avec les adresses http://xxx.xxx.66.249/common/servlet/SendMassage et http://xxx.xxx.66.249//common/servlet/SendMassage2.

Toutefois, la fonctionnalité malveillante principale du Android.BankBot.20.origin est de remplacer les versions légales (officielles) des clients de services de banque en ligne par leur copie. Pour ce faire, le Trojan vérifie la présence sur l'appareil infecté des applications suivantes :

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.smg.spbs

- com.areo.bs

La liste des logiciels installés sera téléchargée sur le serveur avec l'adresse http://xxx.xxx.66.249/common/servlet/GetPkg, пpuis les malfaiteurs peuvent envoyer une commande pour télécharger telle ou telle fausse application en fonction de l'application bancaire installée sur l'appareil, qui sera placée dans /sdcard/Download/update. Ensuite, le Trojan lance l'installation de ces applications. Pour ce faire il affiche un message sur la nécessité d'une mise à jour : «새로운버전이 출시되었습니다. 재설치 후 이용하시기 바랍니다». Dans le même temps, les clients bancaires sont supprimés.

Leurs copies installées imitent l'interface originale et demandent de saisir les données d'authentification, ce qui permet aux malfaiteurs d'obtenir l'accès aux cartes bancaires des victimes.

Le Trojan peut modifier l'adresse du serveur de gestion. Pour ce faire les malfaiteurs envoient un SMS " V:www.commandcenterurl.com".

Le Trojan Android.BankBot.20.origin possède presque les mêmes fonctionnalités que le Trojan Android.Banker.22.origin. L'une des différences est la gamme d'applications bancaires ciblées, à savoir :

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.ibk.neobanking

- com.smg.spbs

- com.kftc.citismb

- com.sc.danb.scbankapp

- com.areo.bs

De plus, l'adresse de son serveur de gestion est, par défaut, http://xxx.xxx.197.203:80.

Mais la particularité principale du Trojan Android.Banker.22.origin est sa capacité à installer de fausses applications bancaires en utilisant les SMS. Pour ce faire, les malfaiteurs envoient un message avec la commande «b:bank_name», où «bank_name» est le nom d'une application cible, qu'il faut installer : {"NH", "SH", "WO", "KB", "HA", "EP", "NE", "SP", "CT", "SC", "BS"}.

En plus des menaces ciblant Android qui sont capables d'exécuter une attaque globale sur plusieurs banques de la Corée du Sud, les malfaiteurs utilisent des applications spécialisés. Par exemple, les Trojans Android.Banker.26.origin et Android.Banker.27.origin.

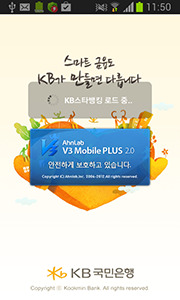

Le malware Android.Banker.26.origin est utilisé par les malfaiteurs pour compromettre les comptes des clients de la Kookmin Bank. Le Trojan présente l'icône et le nom correspondant à ceux de l'application originale, c'est pourquoi il est fort probable que l'utilisateur puisse lancer ce logiciel malveillant sans se méfier.

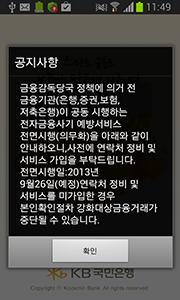

Après sont lancement, le Trojan Android.Banker.26.origin affiche une notification indiquant que l'appareil mobile est protégé par l'antivirus AhnLab V3 Mobile Plus, imitant ainsi le fonctionnement de l'application bancaire originale, qui effectue également cette vérification.

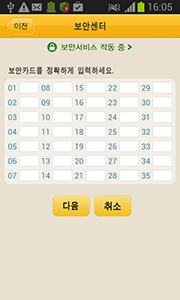

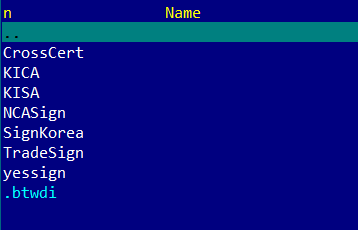

Dans le même temps, le Trojan vérifie la présence, dans le dossier racine de la carte mémoire, de certificats NPKI. S'ils sont présents, le Trojan place leurs copie dans des archives zip, stockées près des fichiers originaux, puis affiche une fenêtre de dialogue où il donne les informations sur les fichiers trouvés.

Si l'utilisateur clique sur un des éléments dans la liste, Android.Banker.26.origin affiche une nouvelle boîte de dialogue qui vous demande un mot de passe pour le certificat.

Le Trojan utilise un moyen assez intéressant pour vérifier le mot de passe entré : si sa longueur est supérieure ou égale à six caractères, le logiciel malveillant alerte la victime d’une erreur et demande à entrer le mot de passe une nouvelle fois, en gardant dans la mémoire temporaire la valeur précédente (si la valeur est inférieure à six caractères, elle ne sera pas sauvegardée). Si la nouvelle valeur correspond à la précédente et dépasse 6 caractères, le Trojan Android.Banker.26.origin passe à l'étape suivante de la collecte de l'information confidentielle. Le logiciel malveillant demande notamment les données suivantes :

- name;

- id_first – id_second;

- account;

- account password.

Lorsque l'utilisateur sélectionne le dernier point - la saisie de mot de passe - le Trojan affiche un formulaire séparé qui accepte une valeur numérique d’au moins 4 caractères.

Après avoir reçu les données requises, Android.Banker.26.origin propose à sa victime d’indiquer le numéro de sa carte de crédit.

Toutes les données recueillies par le malware y compris les certificats et le numéro IMEI de l'appareil mobile seront envoyées au serveur distant, dont l'adresse est http://xxx.xx.177.105:80/v/. Ces données sont envoyées en JSON avec la structure suivante :

{:"clientId" :

"accountName" :

"accountNo" :

"accountPsw" :

"bkType" :

"certPath" :

"card" :

"transPsw" :

"certPsw" :

"personIdFirst" :

"personIdSecond" :

"fileName" :}

Le Trojan Android.Banker.27.origin a presque les mêmes fonctionnalités que le Trojan précédent, mais il est conçu pour attaquer les clients de la banque Hana Bank. Le serveur de gestion du Trojan possède l'adresse http://xxx.xx.78.136/PhoneManager/services/BankWebService?wsdl, de plus, le malware utilise la bibliothèque ksoap2.

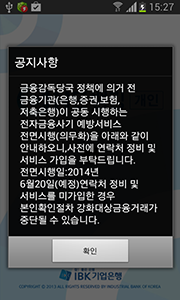

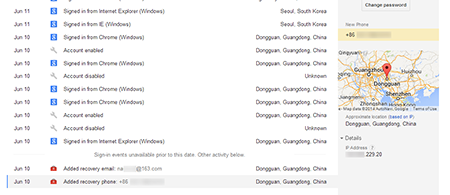

Et les cybercriminels ne cessent d'améliorer leurs logiciels malveillants. Ainsi, de nombreux développements et solutions techniques utilisés dans les différentes versions des Trojans bancaires sud-coréens ont également été utilisés dans la menace ciblant Android, baptisée par les spécialistes de Doctor Web Android.Banker.28.origin. Ce malware se propage sous couvert d'un catalogue Google Play et après le lancement demande des privilèges administrateur, puis supprime son icône de l'écran principal en affichant un message sur une erreur qui a causé la suppression du logiciel.

Puis le Trojan recherche dans le dossier racine de la carte mémoire le dossier NPKI, contenant les certificats de sécurité pour les opérations financières, les place dans une archive zip et l'envoie à l'adresse jnohiugb[xxxxx]@gmail.com, puis la télécharge à l'aide de la bibliothèque ajax sur le serveur ml[xxx].iego.net.

Puis le Trojan Android.Banker.28.origin recherche les applications suivantes :

- com.shinhan.sbanking

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- nh.smart

- com.webcash.wooribank

- AhnLab V3 Mobile Plus 2.0

Il envoie la liste des applications trouvées et le numéro de téléphone de l'utilisateur au serveur distant.

Puis le Trojan copie les contacts et les place dans le fichier sdcard/phone001.txt, dont le format est le suivant :

number:"Example_phoneNumber";name:"Example_contact.

Ensuite, il créée le fichier sdcard/temp/sms.txt contenant tous les SMS entrants, dont le format est le suivant :

name:"Example_name";phone:"Example_phoneNumber";content:"Example_content";date:"Example_date".

Ces deux fichiers sont téléchargés sur le serveur des attaquants. Tous les nouveaux SMS seront également interceptés et envoyés au serveur.

Contrairement à la plupart des Trojans bancaires sud coréens qui suppriment les versions originales des applications de banque en ligne en les remplaçant par des copies, le Trojan Android.Banker.28.origin utilise un moyen original pour voler les données d'authentification. Ce Trojan vérifie de temps en temps si l'une des applications spécifiées est lancée, si oui, il affiche plusieurs messages, puis imite la requête réelle pour la saisie de données du compte, données qui seront ensuite archivées et envoyées aux malfaiteurs.

Parmi les données demandées nous trouvons les suivantes :

- clientId (numéro IMEI) ;

- accountName (nom de compte bancaire) ;

- "accountNo (numéro de compte) ;

- accountPsw (mot de passe) ;

- bkType (abréviation de la banque) ;

- card (numéro de la carte) ;

- transPsw;

- certPsw (mot de passe pour le certificat) ;

- personIdFirst;

- personIdSecond.

Pour se protéger, le Trojan Android.Banker.28.origin vérifie si l'appareil mobile utilise le logiciel antivirus AhnLab V3 Mobile Plus, qui sera supprimé en cas de détection.

Les malfaiteurs peuvent contrôler le Trojan en envoyant des SMS contenant les commandes suivantes :

- ak49 – envoyer les données recueillies, ainsi que changer l'adresse du serveur de gestion (la nouvelle adresse est spécifiée dans la valeur appropriée de la commande) ;

- ak40 – activer ou désactiver la redirection des SMS entrants à l'adresse e-mail spécifiée (avec les valeurs « 1 » et « 2 » respectivement) ;

- wokm – envoyer un SMS à tous les contacts (le texte du message est spécifié dans la commande) ;

- ak60 – changer l'adresse e-mail à laquelle les données recueillies seront envoyées (spécifiée dans la commande) ;

- ak61 – changer le mot de passe pour l'adresse e-mail (spécifiée dans la commande).

Il est à noter que la commande « wokm » permet au Android.Banker.28.origin d’exécuter des fonctionnalités de ver SMS dans le cas où les SMS envoyés incluent le lien pour le téléchargement de la copie du Trojan.

En plus des malwares décrits, les utilisateurs sud coréens sont ciblés par d’autres Trojans bancaires dont le nombre ne cesse d'augmenter. Leurs méthodes sont toujours en développement, c'est pourquoi les utilisateurs doivent suivre les conseils suivants :

- contrôler toutes les opérations avec leurs comptes bancaires ;

- changer régulièrement le mot de passe pour accéder à leur compte ;

- utilisent les clients bancaires téléchargés depuis des sources officielles ;

- éviter de cliquer sur des liens suspects ou installer des applications douteuses ;

- protéger l'appareil à l’aide de logiciels antivirus modernes.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments