Les menaces ayant ciblé les appareils mobiles en juillet 2014

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 5 août 2014

L'un des moyens les plus populaires de diffusion reste l'utilisation de Trojans bancaires qui aident à voler les données bancaires et accéder aux comptes des utilisateurs des appareils mobiles sous Android. Ces menaces sont apparues il y a quelques années, mais les malfaiteurs ont commencé à les utiliser récemment. Les spécialistes détectent ces attaques dans plusieurs pays, surtout en Corée du Sud qui demeure la plus attractive pour les malfaiteurs où les spécialistes de Doctor Web constatent une hausse de la propagation des menaces ciblant Android. Ainsi, en juillet, plusieurs applications malveillantes ont été détectées dont la plus importante est Android.Banker.28.origin.

Ce Trojan est distribué sous couvert d'une application Google Play, afin de dérober les données bancaires (y compris les certificats NPKI, , numéro de téléphone, numéro de carte bancaire, mots de passe etc). Ils sont activés au moment où la vraie application de banque en ligne est lancée. Dans ce cas, le Trojan imite l'interface de l'application originale pour que l'utilisateur saisisse les données nécessaires. Les données recueillies sont envoyées aux malfaiteurs afin d’accéder aux comptes bancaires.

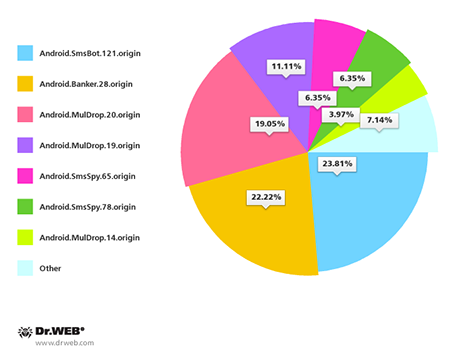

La plupart des menaces Android détectées en Corée du Sud ont été distribuées via le spam SMS contenant des liens pour télécharger le Trojan. Le Trojan Android.Banker.28.origin est devenu le leader parmi les menaces détectées dans le spam avec 22,22%. Au cours du mois écoulé, les spécialistes de Doctor Web ont détecté 126 envois de spam, tandis que la distribution de ces malwares est représentée par le graphique ci-dessous :

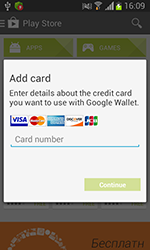

Il ne faut pas oublier le Trojan espion Android.BankBot.21.origin, distribué sous couver du lecteur Adobe Flash Player, conçu pour voler les données de cartes bancaires. Ce malware imite le formulaire standard pour lier la carte au compte utilisateur sur Google Play, puis attend que l'utilisateur saisisse ses données confidentielles, qu'il va transmettre aux malfaiteurs avec les SMS entrants interceptés. Il peut envoyer des SMS sur commande.

|

|

Le mois de mai a été marqué par l'apparition des Trojans encoders et bloqueurs ciblant les appareils mobiles sous Android, ce qui offre aux malfaiteurs une nouvelle possibilité de gagner de l'argent soit sur la restauration de données cryptées, soit sur le déblocage de l'appareil. Le nombre de logiciels de ce type a significativement augmenté : au mois de mai il n'y avait que deux entrées, à la fin du mois de juillet, la base virale de Doctor Web inclut 54 entrées.

L'un des bloqueurs détecté au mois de juillet est le Trojan Android.Locker.19.origin, qui infecte les utilisateurs américains des appareils sous Android. Le Trojan Android.Locker.19.origin bloque l'appareil mobile et affiche une demande de rançon pour le déblocage. Il est à noter que ce Trojan peut également crypter les fichiers, mais les malfaiteurs n'utilisent pas cette fonctionnalité. Il est probable que cette fonctionnalité soit activée dans les prochaines modifications de ce Trojan.

|

|

|