Revenir vers la liste d'actualités

le 11 novembre 2014

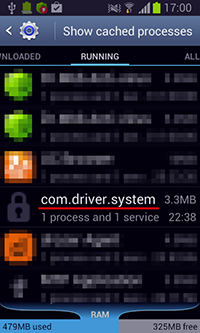

Ce nouveau Trojan, ajouté à la base de données virales Dr.Web sous le nom Android.Wormle.1.origin est un bot multifonctions. Une fois l'installation du Trojan terminée, il ne crée pas de raccourci sur l'écran du système d'exploitation et fonctionne sur l'appareil mobile en tant que service système avec le nom com.driver.system.

Android.Wormle.1.origin se connecte au serveur de gestion, puis attend des commandes. Les malfaiteurs utilisent deux moyens de gestion, soit directement depuis le serveur de gestion, soit en utilisant le protocole Google Cloud Messaging (service permettant aux développeurs de communiquer avec leurs applications), s'il y a un compte Google actif sur l'appareil mobile cible.

Ce bot est notamment capable:

- D’envoyer un SMS à un certain numéro avec un texte spécifié dans la commande ;

- D’envoyer un SMS avec un texte spécifié à tous les contacts de l'appareil mobile ;

- D’ajouter un numéro dans la black liste afin de bloquer les SMS et les appels provenant de ce numéro ;

- D’envoyer une requête USSD (le numéro duquel la réponse est attendue sera ajouté à la black liste conformément à la commande donnée. Ce la est fait pour bloquer la réception des messages par l'utilisateur) ;

- D’envoyer au serveur de gestion des donénes sur les SMS et appels reçus ;

- D’activer le dictaphone ou de le désactiver s'il est en cours d’utilisation ;

- D’obtenir des données sur les comptes liés à l'appareil infecté ;

- D’obtenir la liste des applications installées ;

- De récupérer la liste des contacts ;

- D’obtenir des données sur l'opérateur mobile ;

- D’obtenir la version de l'OS ;

- De savoir dans quel pays la carte SIM est enregistrée ;

- D’obtenir le numéro de téléphone de la victime ;

- De supprimer une application spécifiée dans la commande (pour ce faire, le Trojan affiche une fenêtre spéciale pour forcer l'utilisateur à supprimer l'application) ;

- D’obtenir les données de la carte SD ;

- De télécharger sur le serveur de gestion une archive zip contenant un fichier ou un répertoire spécifié dans la commande ;

- De supprimer le fichier ou le répertoire spécifié ;

- De supprimer tous les SMS sur l'appareil mobile ;

- De lancer des attaques DDoS sur les ressources web spécifiées ;

- D’établir une connexion avec le serveur de gestion ;

- De modifier l'adresse du serveur de gestion ;

- De nettoyer la black liste.

Ainsi, Android.Wormle.1.origin permet aux cybercriminels d'accomplir plusieurs tâches : l'envoi de SMS payants et le lancement d’attaques DDoS, ainsi que le vol de données confidentielles. Les malfaiteurs peuvent utiliser ce logiciel malveillant en tant que Trojan bancaire, car il permet d'accéder au compte bancaire de la victime.

Android.Wormle.1.origin représente également un ver SMS, car il utilise pour sa propagation des SMS contenant un lien pour le téléchargement de sa copie. Voici un exemple d'un tel message :

«Je t'aime http://[]app.ru/*number*», où « number » – est le numéro du destinataire.

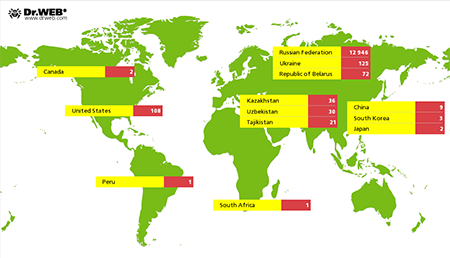

Ces messages sont envoyés à tous les contacts de l'utilisateur, c'est pourquoi Android.Wormle.1.origin est capable d'infecter rapidement un grand nombre d'appareils mobiles, en augmentant de manière significative la taille du botnet. Selon les statistiques des spécialistes de Doctor Web, ce malware a déjà infecté plus de 14000 appareils mobiles sous Android dans plus de 20 pays. La majorité des victimes habitent en Russie avec 12 946 cas (soit 91,49%), puis les autres pays touchés, dans une moindre mesure sont l’Ukraine (0,88%), les États-Unis (0,76%), la Biélorussie (0,51%), le Kazakhstan (0,25%), l’Ouzbékistan (0,21%) et le Tadjikistan (0,15%). La répartition géographique du botnet mobile Android.Wormle.1.origin est représentée dans l'illustration suivante :

Les analystes de Doctor Web continuent leur travail de recherche sur ces malwares. Ce malware est ajouté à la base virale, c'est pourquoi les utilisateurs de Dr.Web pour Android et Dr.Web pour Android Light sont protégés.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments