Revenir vers la liste d'actualités

Le 18 septembre 2015

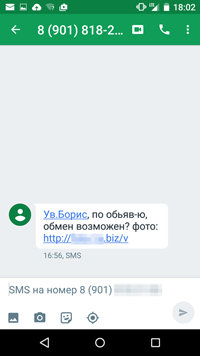

Comme ces confrères, le nouveau Trojan, baptisé Android.SmsBot.459.origin, se propage via le spam SMS. La victime potentielle reçoit un message de la part d’un soi-disant acheteur répondant à l'annonce qu’elle aurait postée. Ce message lui propose de visiter un site web pour plus d'infos. Il faut noter que dans certains cas, les malfaiteurs s'adressent à la victime par son nom, ce qui signifie que les malfaiteurs utilisent une base d’annonces réelles afin de lancer des attaques ciblées. L'idée est très simple : si le propriétaire de l'appareil mobile a réellement placé une annonce sur Internet, il va probablement ouvrir le lien reçu dans le message. Dans ce cas, le fichier apk du Trojan sera téléchargé, mais le malware Android.SmsBot.459.origin doit être installé par l'utilisateur. Si un utilisateur essaie d'ouvrir le lien sur un appareil mobile sous un autre OS ou sur son ordinateur, il sera redirigé vers un site sain.

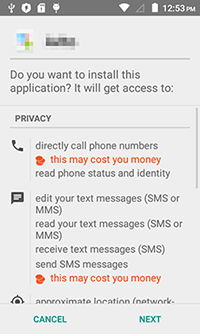

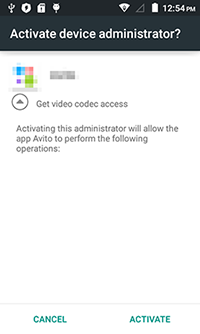

Android.SmsBot.459.origin origin s'installe dans le système sous couvert d'un logiciel client (avec une icône appropriée) pour un site populaire d’annonces en ligne. Les cybercriminels essaient alors de convaincre la victime potentielle qu'elle travaille avec un vrai logiciel. Après son lancement, le Trojan essaie de se doter des privilèges administrateur afin de rendre difficile sa suppression. Il faut noter que le logiciel force l'utilisateur à fournir ces droits, en empêchant le fonctionnement correct de l'appareil par l'affichage d'une requête appropriée.

Android.SmsBot.459.origin envoie les données concernant l'appareil mobile infecté, par exemple le numéro IMEI, la version de l'OS, le nom de l'opérateur mobile. Après cela, il vérifie la liaison du numéro aux services de banque en ligne et demande le solde du compte. Pour ce faire, le malware envoie un SMS spécial, et toutes les réponses seront cachées par Android.SmsBot.459.origin et envoyées au serveur distant. Il faut noter que dans les versions d’Android 4.4 et supérieures, le Trojan ne peut pas masquer les SMS, mais il peut désactiver le son et le vibreur et supprimer les SMS entrants.

Android.SmsBot.459.origin peut exécuter les commandes suivantes :

- esms&&& - envoyer tous les SMS au serveur ;

- getapps&&& - envoyer la liste des applications installées ;

- sent&&& - envoyer un SMS à un certains numéros avec un texte spécifié dans la commande ;

- rent&&& - activer l'interception des SMS ;

- sms_stop&&& - arrêter l'interception des SMS ;

- ussd&&& - effectuer une requête USSD ;

- export&&& - envoyer la liste des contacts au serveur ;

- u&&& - indiquer l'adresse du serveur de gestion ;

- sapp&&& - envoyer le message dans Viber au numéro spécifié.

Donc, si le compte de l'utilisateur n'est pas vide, les malfaiteurs peuvent le vider à l'aide des commandes appropriées envoyées au Trojan. La victime de cette attaque ne pourra pas savoir que son compte est vidé, car le Trojan bloque tous les SMS avec les codes de confirmation, ainsi que les notifications sur les transactions.

Les spécialistes de Doctor Web recommandent de ne pas ouvrir les liens reçus dans des SMS douteux, ni d’installer des applications à partir de sources douteuses. Ce malware est ajouté à la base virale sous le nom Android.SmsBot.459.origin, c'est pourquoi les utilisateurs de produits Dr.Web sont complètement protégés.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments