Doctor Web : aperçu des menaces ayant ciblé les mobiles au mois de février 2019

Le 1er mars 2019

À la mi-février, les analystes de Doctor Web ont détecté environ 40 Trojans de la famille Android.HiddenAds sur Google Play. Les malwares ont été diffusés par les pirates à l'aide de publicités dans les réseaux sociaux et via des services en ligne. De plus, les propriétaires de Smartphones et tablettes Android ont été menacés par les Trojans Android.FakeApp utilisés par les pirates dans leurs schémas frauduleux, ainsi que par les Trojans Dowloaders et d'autres applications malveillantes ou indésirables.

LA TENDANCE PRINCIPALE DU MOIS DE FEVRIER

- Détection de nouveaux programmes malveillants sur Google Play

Menace " mobile " du mois

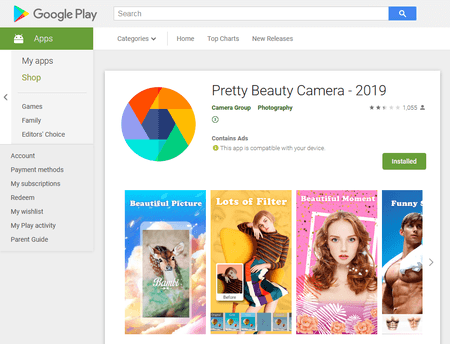

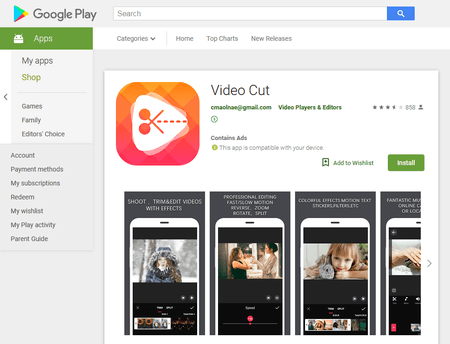

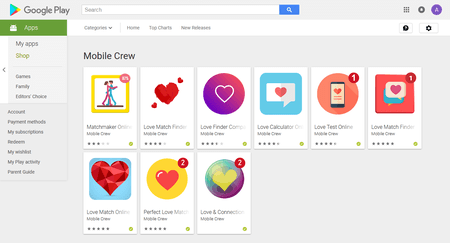

Au cours du mois de février, les analystes de Doctor Web ont détecté sur Google Play 39 Trojans de la famille Android.HiddenAds , les pirates diffusaient ces malwares en faisant de la publicité sur les services en lignes populaires tels que YouTube et WhatsApp dont l'auditoire compte des millions d'internautes. Les cybercriminels proposaient aux utilisateurs d'installer des logiciels " performants " pour éditer des photos et des vidéos tandis qu'en réalité, ils étaient invités à installer des Trojans ayant un minimum de fonctionnalités utiles. Environs 10 millions d'utilisateurs ont été victimes de cette fraude.

Ces Trojans affichaient des publicités en continu « par-dessus » les interfaces d'autres applis, à tel point que même l'interface du système d'exploitation n'était pas visible, et les appareils inutilisables.

Pour plus d'information sur ces applications malveillantes, consultez notre publication.

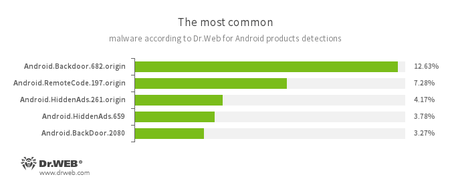

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Backdoor.682.origin

- Android.Backdoor.2080

- Trojans qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

- Android.RemoteCode.197.origin

- Programme malveillant conçu pour télécharger et exécuter n'importe quel code.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

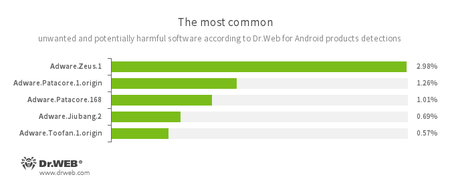

- Adware.Zeus.1

- Adware.Patacore.1.origin

- Adware.Patacore.168

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles.

Menaces sur Google Play

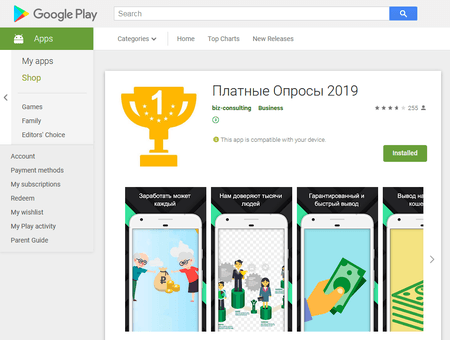

D'autres malwares ont été trouvés sur Google Play. Parmi eux - de nouveaux Trojans de la famille Android.FakeApp tels que Android.FakeApp.155, Android.FakeApp.154 et Android.FakeApp.158. Ces programmes malveillants ont été utilisés dans des schémas de fraude. Les pirates proposaient aux utilisateurs d'installer des applications afin de répondre à des enquêtes en ligne contre une bonne rémunération. Les Trojans téléchargeaient des sites proposant des questionnaires mais après avoir répondu à quelques questions, l'utilisateur devait verser une somme de soi-disant test. Ce paiement de test, aux dires des pirates, était nécessaire pour transférer le reste de la rémunération aux participants à l'enquête. Une fois effectué ce paiement, les victimes ne recevaient plus rien du tout.

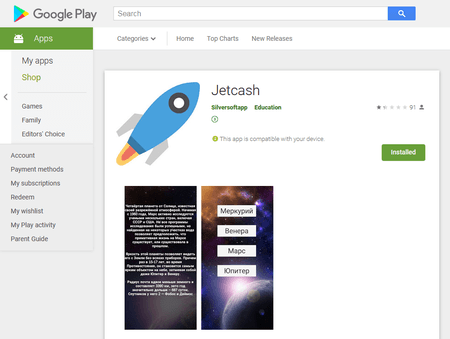

Le Trojan Android.RemoteCode.2958, lui, téléchargeait d'autres programmes malveillants. Il se propageait sous le couvert de jeux et d’applications inoffensifs et était capable de télécharger sur Internet n'importe quel code.

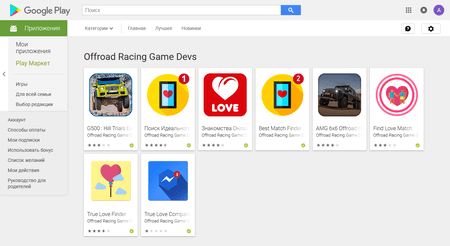

Un autre cheval de Troie, nommé Android.Proxy.4 a utilisé des appareils infectés en tant que serveur proxy, en redirigeant le trafic pirate via les dispositifs contaminés. Tout comme les autres logiciels malveillants, il se cachait derrière des applications en apparence inoffensives et utiles.

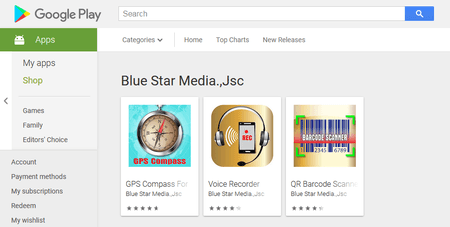

Entre autres, une entrée permettant de détecter les applications embarquant le module indésirable Adware.Sharf.2 a été ajoutée à la base Dr.Web. Le module en question affichait des publicités par-dessus les fenêtres d'autres applications et même par-dessus l'interface système. Les analystes de Doctor Web ont détecté Adware.Sharf.2 dans divers programmes - un enregistreur de voix, un compas GPS et un scanner de QR codes.

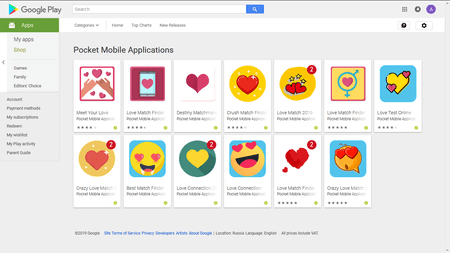

Quelques modules publicitaires indésirables respectivement nommés selon la classification Dr.Web Adware.Patacore.2 et Adware.Patacore.168 ont été dissimulés derrières certains jeux. Ils affichaient également des bannières intempestives.

Malgré les mesures de sécurité prisent par Google, de nouvelles applications malveillantes et indésirables sont détectées sur Google Play chaque jour. Nous rappelons de nouveau qu’il est recommandé de n’installer que des logiciels provenant de sources et d’éditeurs fiables et connus. Prendre connaissance des avis laissés par d'autres utilisateurs est également utile. Pour protéger les Smartphones et tablettes, nous recommandons aux utilisateurs d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers