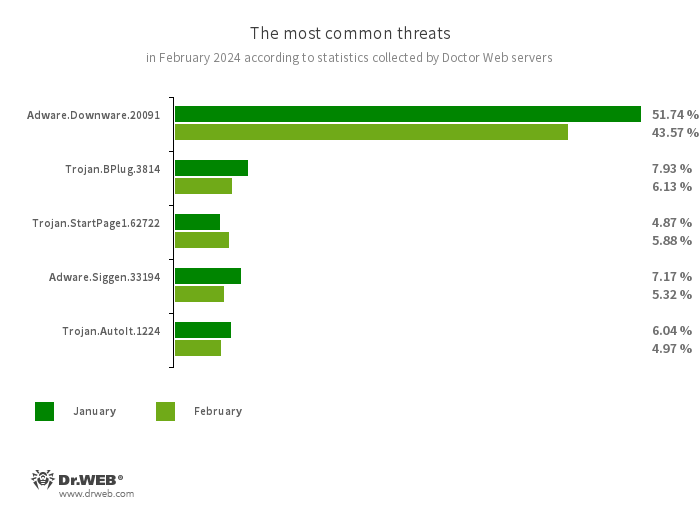

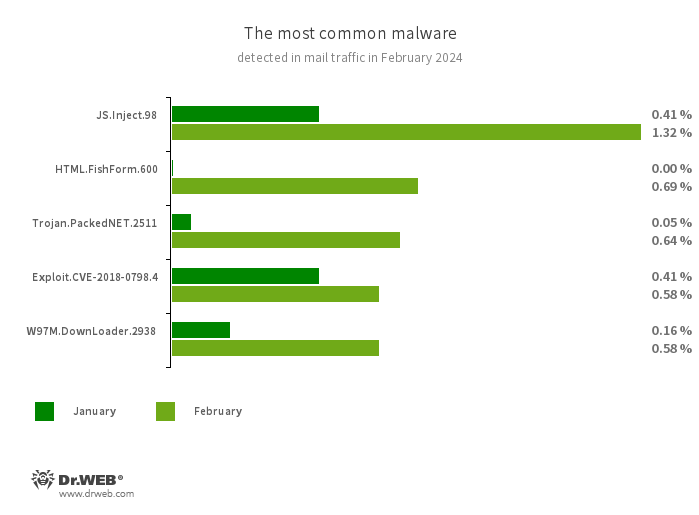

L’analyse des statistiques récoltées par l'antivirus Dr.Web au mois de février 2024 montre une très légère augmentation du nombre total de menaces détectées par rapport au mois de janvier. Dans le même temps, le nombre de menaces uniques a également très légèrement diminué. Les malwares publicitaires sont toujours en tête dans les détections. De plus, les applications malveillantes qui se propagent au sein d'autres menaces et les rendent difficiles à détecter sont restées très actives. Parmi les malwares détectés le plus souvent dans le trafic de messagerie, des scripts malveillants, des documents de phishing et des programmes exploitant des vulnérabilités des documents Microsoft Office.

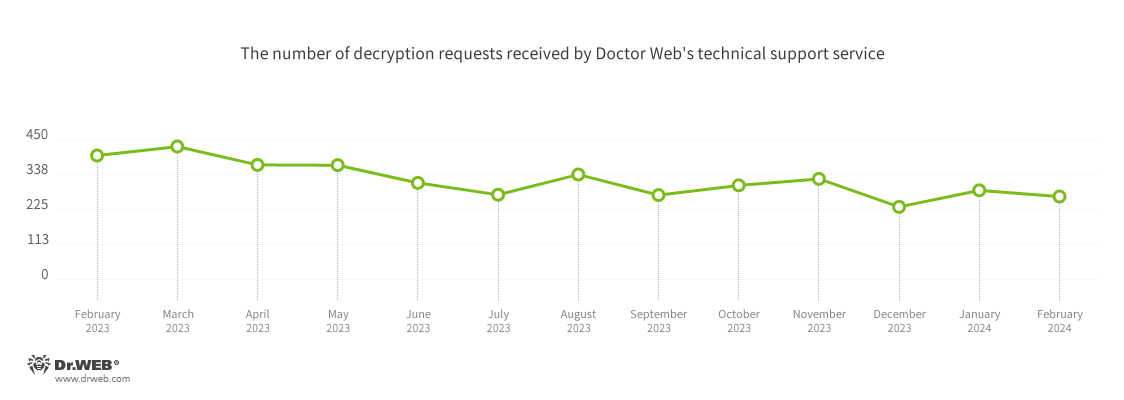

Le nombre de demandes d'utilisateurs pour le déchiffrement de fichiers a diminué de 7% par rapport au mois précédent. Dans la plupart des cas, les attaques ont été menées par les Trojans encodeurs Trojan.Encoder.3953 (18,27 % des incidents), Trojan.Encoder.37369 (9,14 % des incidents) et Trojan.Encoder.26996 (8,12 % des incidents).

Sur les appareils Android, les Trojans qui ont été détectés le plus souvent sont les Trojans publicitaires de la famille Android.HiddenAds, dont l'activité a considérablement augmenté.

Les tendances principales du mois de février.

- Légère augmentation du nombre total de menaces détectées

- Prédominance des documents de phishing parmi les malwares dans le trafic e-mail

- Diminution du nombre de demandes pour le déchiffrement de fichiers touchés par des rançongiciels

- Augmentation du nombre de détections de Trojans publicitaires Android.HiddenAds sur les appareils protégés

Rançongiciels

Par rapport au mois de janvier, en février, le nombre de demandes pour le déchiffrement de fichiers touchés par les rançongiciels à diminué de 7%.

Les encodeurs les plus répandus au cours du mois de février :

- Trojan.Encoder.3953 — 18.27%

- Trojan.Encoder.35534 — 9.14%

- Trojan.Encoder.26996 — 8.12%

- Trojan.Encoder.29750 — 0.51%

- Trojan.Encoder.37400 — 0.51%

Sites dangereux

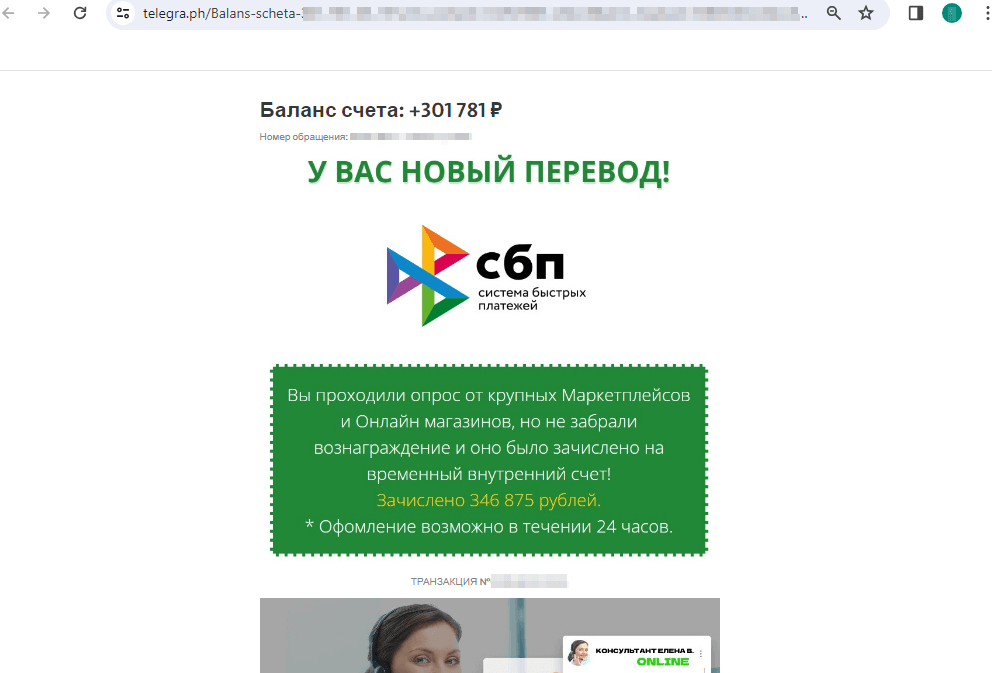

En février 2024, les analystes de Doctor Web ont continué à référencer des sites indésirables. Les sites proposant des gains moyennant le paiement de frais de virement interbancaire constituent une des tendances majeures dans le monde cybercriminel. Des liens vers ces sites sont notamment distribués via la plateforme de blog Telegraph.

Vous trouverez ci-dessous un exemple d'une telle publication. Les victimes potentielles se voient proposer de « récupérer » dans les 24 heures la rémunération qu’elles sont sensées percevoir après avoir participé à une enquête auprès de boutiques en ligne :

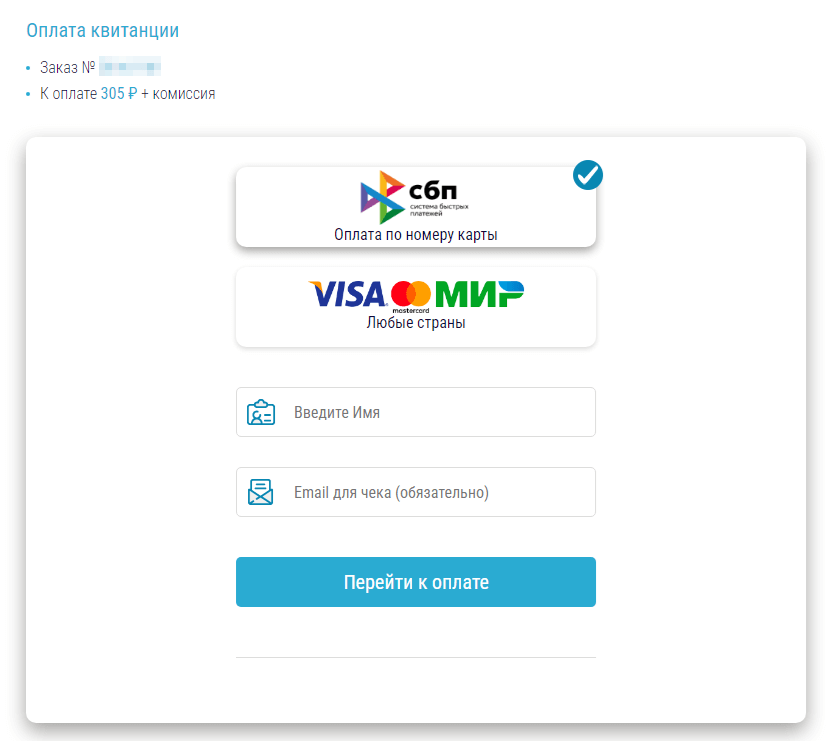

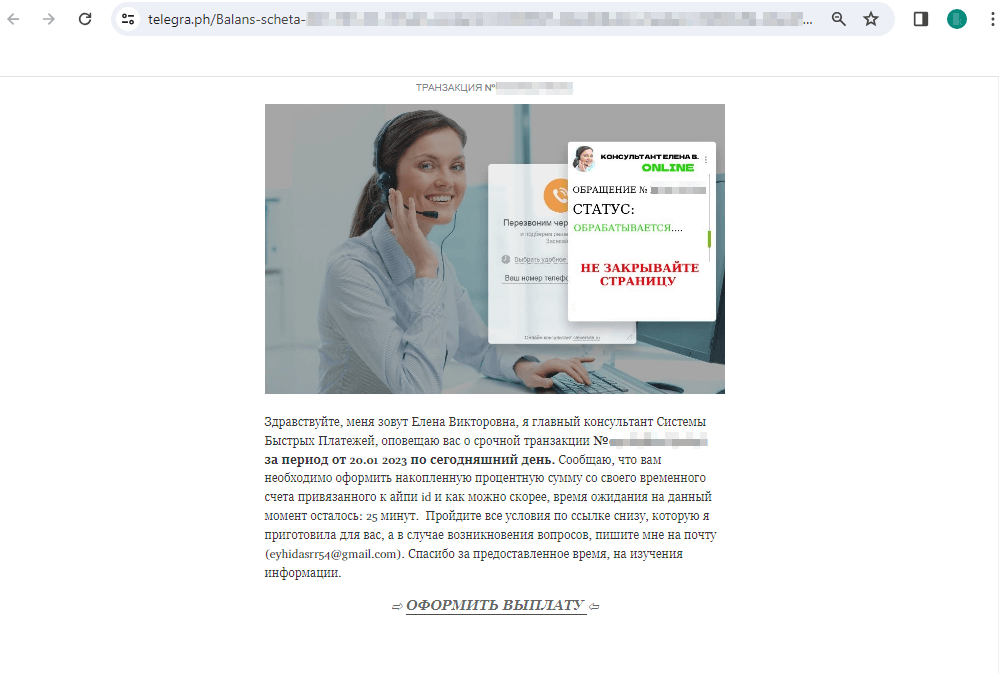

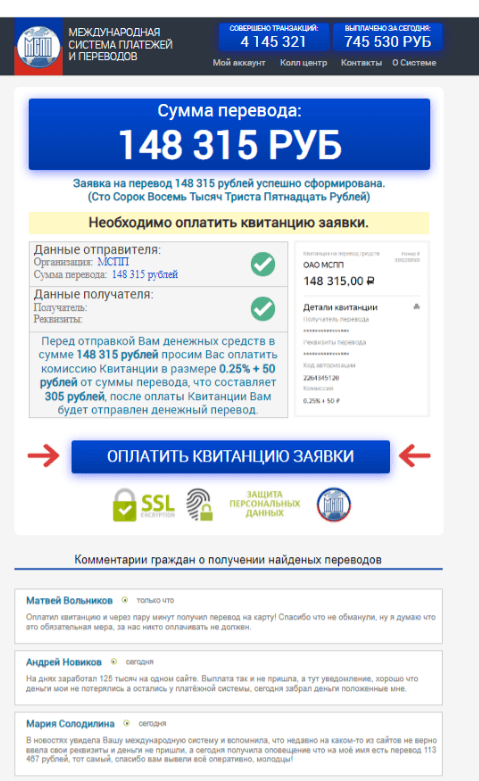

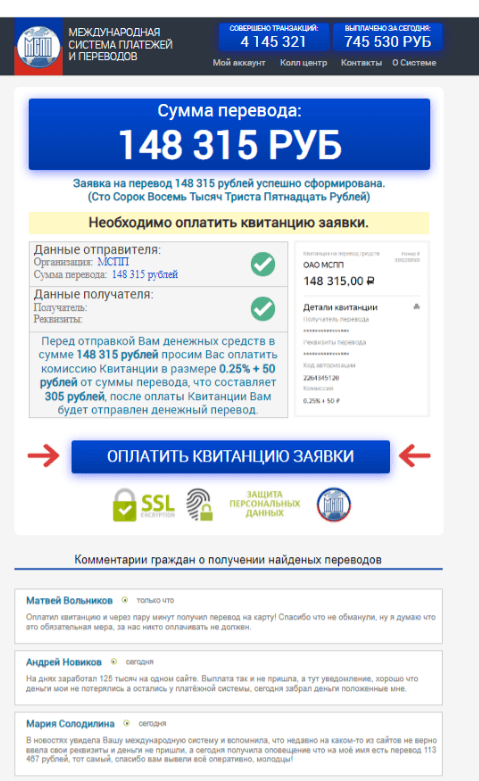

En cliquant sur le lien « EFFECTUER UN PAIEMENT », l'utilisateur est redirigé vers le site frauduleux d'un certain « Système international de paiement et de transfert », où il peut prétendument recevoir le paiement promis :

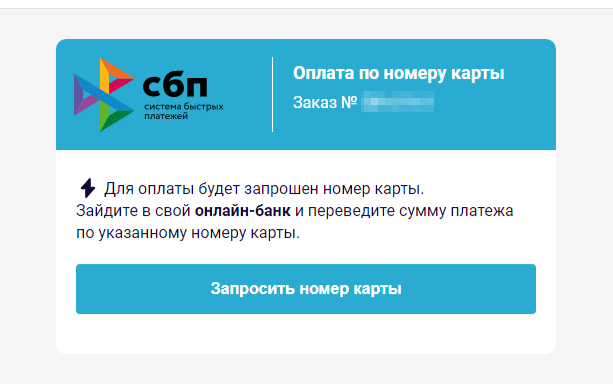

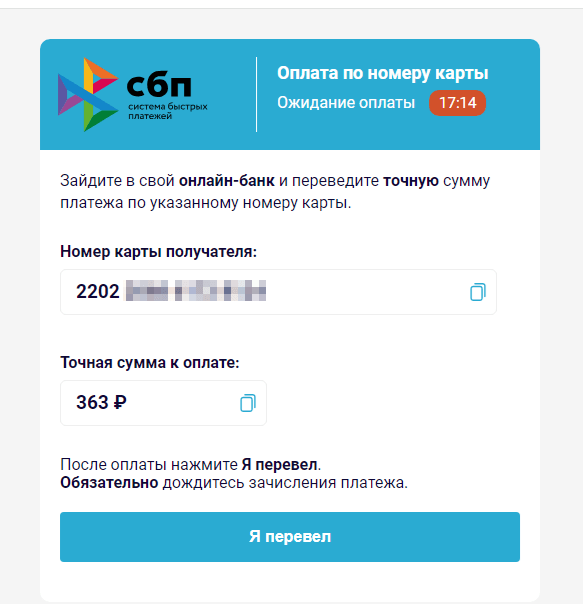

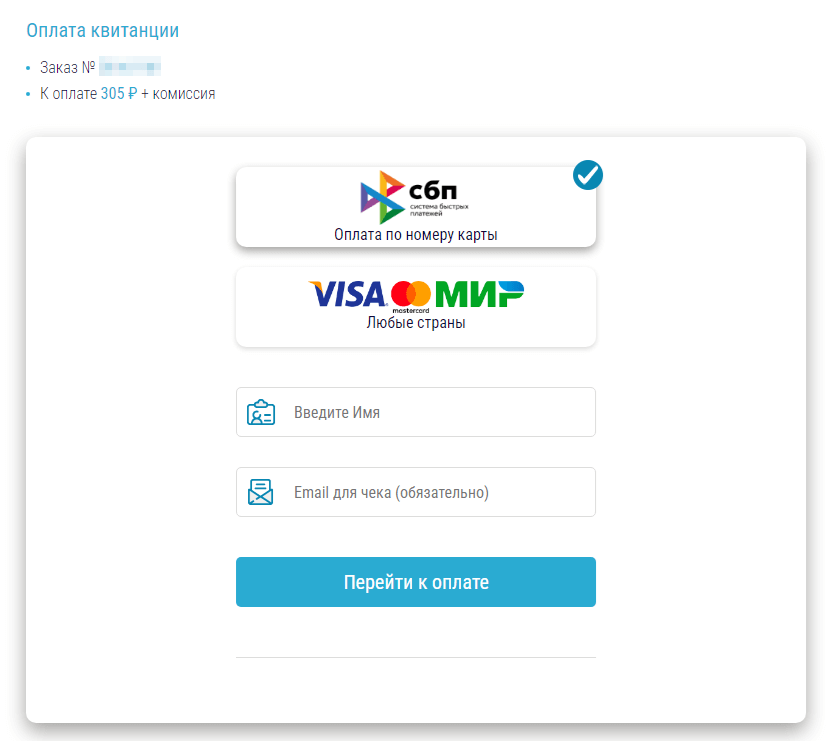

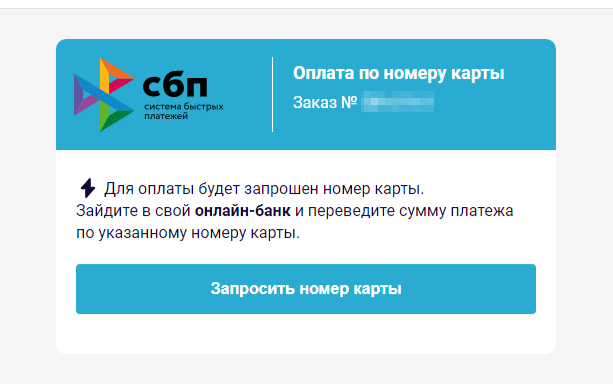

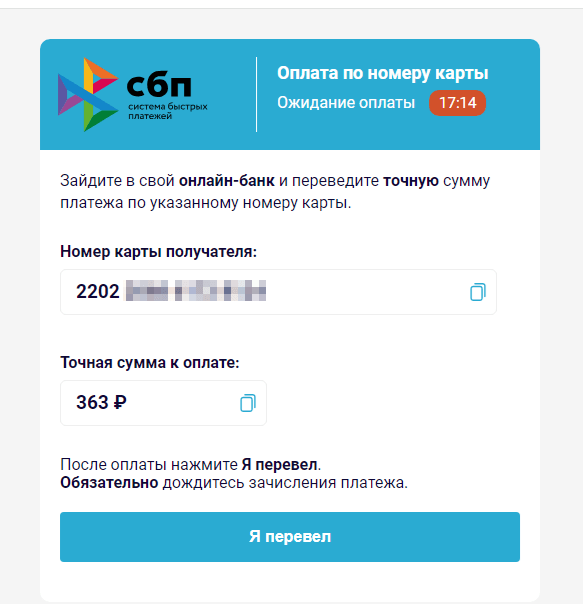

Pour recevoir de l'argent, l'utilisateur doit d'abord fournir des données personnelles - nom et adresse e-mail, puis payer une « commission » via le Système de paiement rapide pour le « transfert » d'une rémunération inexistante. Dans le même temps, les fraudeurs indiquent le transfert d'argent par numéro de carte bancaire via une banque en ligne comme mode de paiement de la « commission », tandis que le système de paiement rapide ne prévoit les transferts que par numéro de téléphone portable. Dans ce cas, les attaquants peuvent délibérément spéculer sur la méthode de transfert d'argent, qui gagne en popularité en Russie, en raison du faible niveau de connaissances financières des utilisateurs. Si la victime accepte de payer la « commission », elle transférera son propre argent sur une carte bancaire contrôlée par les fraudeurs. Dans le même temps, il ne peut être exclu que dans une tentative de voler de l'argent aux utilisateurs, les attaquants utiliseront vraiment le système de paiement rapide à l'avenir.