Doctor Web : rapport viral du mois de février 2013

Aperçus viraux | Toutes les actualités | Alertes virales

le 12 mars 2013

Situation virale

Le malware le plus répandu en février 2013 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! reste le Trojan.Mayachok, dont la modification Trojan.Mayachok.18566 dont la modification Trojan.SMSSend ne diminue pas, et le Trojan.SMSSend.2363 garde sa position de leader absolu.

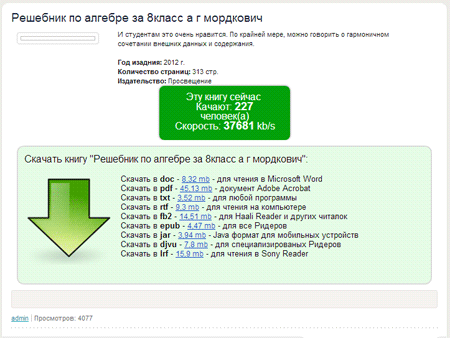

Ce sont des archives payantes souvent téléchargées sous la forme d’un logiciel utile (« légitime »). L’interface affichée lors de l’installation imite le vrai logiciel, mais après le lancement, les malfaiteurs demandent à l’utilisateur d’envoyer un SMS payant ou de s'abonner à tel ou tel service. En général, l’archive contient soit des fichiers sans aucun logiciel, soit contribue à la propagation de malwares plus dangereux. Par ailleurs, le nombre de cas d'infections par les Trojans BackDoor.IRC.NgrBot.42, Trojan.Click2.47013 et Win32.HLLP.Neshta reste considérable. Vous pouvez voir les données sur les menaces détectées en février par l'utilitaire Dr.Web CureIt! dans le tableau ci-dessous:

| Menaces | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,00 |

| Trojan.SMSSend.2363 | 1,38 |

| Trojan.Mayachok.18566 | 1,20 |

| BackDoor.IRC.NgrBot.42 | 1,14 |

| Trojan.Click2.47013 | 0,79 |

| Win32.HLLP.Neshta | 0,78 |

| Trojan.StartPage.48148 | 0,77 |

| Trojan.Fraudster.245 | 0,73 |

| Trojan.Hosts.5268 | 0,70 |

| Win32.HLLW.Phorpiex.54 | 0,69 |

| Win32.Sector.22 | 0,65 |

| Trojan.Mayachok.18579 | 0,61 |

| Trojan.Hosts.6814 | 0,59 |

| Trojan.Hosts.6815 | 0,59 |

| Trojan.Hosts.6838 | 0,55 |

| BackDoor.Butirat.245 | 0,54 |

| Trojan.Hosts.6809 | 0,52 |

| Win32.HLLW.Gavir.ini | 0,51 |

| Exploit.CVE2012-1723.13 | 0,51 |

| Trojan.Mayachok.18397 | 0,47 |

La menace du mois : Linux.Sshdkit

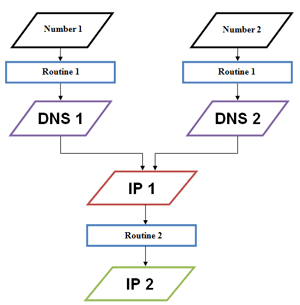

Le Trojan Linux.Sshdkit, qui infecte les serveurs sous Linux, est considéré par les spécialistes de Doctor Web comme la menace la plus « intéressante » en février. Ce programme malveillant représente une bibliothèque dynamique ; il existe des versions pour 32- et 64- bits Linux. Suite à son installation, le trojan s’intègre dans le processus sshd en interceptant les fonctionnalités d’authentification. Lorsque l'utilisateur entre le nom d'utilisateur et le mot de passe, ils sont envoyés sur le serveur distant des malfaiteurs. L’adresse IP du serveur de gestion se trouve dans le corps du Trojan, mais elle est générée automatiquement tous les deux jours. Afin de la générer, Linux.Sshdkit applique un algorithme très particulier de choix de nom du serveur de gestion.

Linux.Sshdkit génère deux noms DNS selon un algorithme. Si les deux noms sont liés à la même adresse IP, cette adresse est modifiée dans une autre adresse IP, et c'est sur la dernière adresse que le Trojan envoie les informations volées. L'algorithme utilisé est représenté dans le schéma ci-dessous.

Les spécialistes Doctor Web ont réussi à intercepter plusieurs serveurs distants Linux.Sshdkit. Au début du mois de mars, 476 serveurs infectés ont accédé aux serveurs de gestion interceptés. La plupart d’entre eux appartenaient à des hébergeurs et hébergeaient de nombreux sites web auxquels les pirates ont eu accès. La majorité des serveurs contaminés se trouve aux Etats-Unis (132) ensuite vient l'Ukraine avec 37 cas et la troisième place est occupée par les Pays-Bas. Les statistiques obtenues par les spécialistes Doctor Web provenant des serveurs de gestion interceptés sont affichées dans le tableau ci-dessous:

| Pays | Nombre de serveurs contaminés | % |

|---|---|---|

| Etats-Unis | 132 | 27,7 |

| Ukraine | 37 | 7,8 |

| Pays-Bas | 29 | 6,1 |

| Thaïlande | 23 | 4,8 |

| Turquie | 22 | 4,6 |

| Allemagne | 19 | 4,0 |

| Inde | 19 | 4,0 |

| Royaume-Uni | 17 | 3,6 |

| Italie | 17 | 3,6 |

| France | 15 | 3,2 |

| Indonésie | 12 | 2,5 |

| Australie | 10 | 2,1 |

| Russie | 10 | 2,1 |

| Canada | 10 | 2,1 |

| Argentine | 10 | 2,1 |

| Brésil | 10 | 2,1 |

| Corée du Sud | 7 | 1,5 |

| Vietnam | 7 | 1,5 |

| Chili | 6 | 1,3 |

| Espagne | 6 | 1,3 |

| Chine | 5 | 1,1 |

| Roumanie | 5 | 1,1 |

| Mexique | 5 | 1,1 |

| Afrique du Sud | 4 | 0,8 |

| Autres pays | 39 | 7,9 |

Pour plus d'informations sur cette menace, consultez ce lien.

La propagation du Trojan.Hosts et le piratage des sites Web

À la fin du mois de février et au début du mois de mars 2013, une hausse des attaques sur les sites Web afin de diffuser des malwares a été enregistrée. Les malfaiteurs utilisent des login et des mots de passe déjà volés pour accéder aux ressources via le protocole FTP. Ensuite, ils modifient le fichier .htacess et sauvegardent sur la page un script malveillant. En conséquence, les visiteurs du site Web piraté peuvent contaminer leurs systèmes avec des programmes trojans variés. Les malwares de la famille Trojan.Hosts ont notamment utilisé cette méthode. Les Trojans de cette famille modifient l'un des fichiers (%systemroot%/system32/drivers/hosts), et le navigateur redirige automatiquement la victime vers une page Web malveillante gérée par les pirates. Les sites de devoirs en ligne ont souvent été la cible de ces attaques. Une fois la page téléchargée, l'utilisateur est redirigé vers un site infecté par le Trojan.Hosts et d'autres applications malveillantes.

Menaces ciblant Android

Le mois de février a mis en lumière plusieurs menaces touchant Android. Ainsi, au début du mois, la signature du Trojan Android.Claco.1.origin a été ajoutée aux bases virales Dr.Web. Ce malware a été diffusé sur Google Play sous la forme d'une application pour l'optimisation de la vitesse de l’OS. Lancé sur un appareil mobile, ce Trojan pouvait envoyer un SMS sur commande des pirates, ouvrir une URL dans le navigateur, ainsi que télécharger les données personnelles (les données de la carte mémoire, les messages SMS, des photos et des contacts de l'annuaire) sur un serveur distant. Cependant, la particularité principale d’Android.Claco.1.origin était qu’il pouvait infecter des ordinateurs sous Windows : ce Trojan se connectait au serveur distant pour télécharger les autres fichiers malveillants et les stocker sur la carte mémoire. Parmi ces objets, il y avait un exécutable et le fichier autorun.inf, qui démarrait automatiquement le logiciel malveillant durant les synchronisations avec le PC sous Windows. Il faut noter que, depuis Windows Vista, l'auto-démarrage est désactivé par défaut. La menace n'était donc pas considérable pour les utilisateurs de cette version et au-delà.

Le mois de février a également vu la diffusion du malware Android.Damon.1.origin, qui a été distribué par des pirates informatiques sur des sites Web populaires chinois via des applications modifiées. Android.Damon.1.origin est un Trojan qui peut envoyer un SMS sur commande du serveur distant, passer des appels, ouvrir une URL dans le navigateur, télécharger sur le serveur les données personnelles de l'utilisateur (par exemple les contacts de son annuaire, l'historique des appels, ses coordonnées), ainsi qu'exécuter d'autres tâches.

Par ailleurs, les signatures des nouveaux Trojan SMS Android.SmsSend ont été ajoutées aux bases virales.

Autres menaces du mois de février

En cette fin d'hiver, les site de rencontres ont particulièrement été la cible de fraudeurs. En général, dans leur schéma d’action, les escrocs prétendent être des immigrés d’origine russe, justifiant ainsi le fait qu’ils parlent bien le russe. Dès que la confiance est établie, le malfaiteur annonce à son "amoureuse" qu'il lui envoie un cadeau « de valeur » : une tablette, un Smartphone ou un bijou. Et comme ce n'est pas un cadeau bon marché, il l’envoie via un service de livraison privé. Dès que la somme est payée, le généreux gentleman et le service de livraison disparaissent. Vous pouvez glaner plus d'information ici.

Au début du mois de février, les utilisateurs de Facebook ont été victimes de pirates qui utilisaient une application déjà existante sur le réseau social afin de propager des programmes malveillants. Pour en savoir plus, lisez l'article publié sur le site news.drweb.fr.

Enfin, mi-février, les spécialistes de Doctor Web ont découvert un Trojan-Winlock ironiquement « comique ». Pour savoir pourquoi ce Winlock a fait rire les spécialistes, lisez cet article.

Fichiers malveillants détectés dans le courrier électronique en février 2013

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.18% |

| 2 | JS.Redirector.185 | 1.12% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.53% |

| 4 | Win32.HLLM.MyDoom.33808 | 0.39% |

| 5 | Trojan.Necurs.97 | 0.39% |

| 6 | Trojan.PWS.Panda.786 | 0.39% |

| 7 | Trojan.DownLoad3.20933 | 0.39% |

| 8 | Trojan.PWS.Stealer.1932 | 0.39% |

| 9 | Trojan.Oficla.zip | 0.37% |

| 10 | Tool.PassView.525 | 0.33% |

| 11 | Trojan.Packed.2820 | 0.31% |

| 12 | SCRIPT.Virus | 0.29% |

| 13 | Trojan.PWS.Panda.655 | 0.29% |

| 14 | BackDoor.Tordev.8 | 0.29% |

| 15 | Win32.HLLM.Beagle | 0.27% |

| 16 | Trojan.Packed.196 | 0.27% |

| 17 | Trojan.PWS.Stealer.2155 | 0.26% |

| 18 | BackDoor.Andromeda.150 | 0.26% |

| 19 | Trojan.KeyLogger.16674 | 0.24% |

| 20 | Win32.HLLM.Graz | 0.24% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en février 2013

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | Trojan.Fraudster.245 | 0.77% |

| 2 | SCRIPT.Virus | 0.70% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.63% |

| 4 | Adware.Downware.915 | 0.61% |

| 5 | JS.IFrame.387 | 0.52% |

| 6 | Adware.Downware.179 | 0.49% |

| 7 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 8 | Trojan.Fraudster.394 | 0.36% |

| 9 | Adware.Webalta.11 | 0.36% |

| 10 | Tool.Skymonk.11 | 0.33% |

| 11 | Trojan.Fraudster.407 | 0.32% |

| 12 | Win32.HLLW.Shadow | 0.31% |

| 13 | Tool.Skymonk.12 | 0.30% |

| 14 | JS.Redirector.175 | 0.30% |

| 15 | Adware.Downware.910 | 0.29% |

| 16 | Adware.InstallCore.53 | 0.29% |

| 17 | Win32.HLLW.Autoruner1.33556 | 0.29% |

| 18 | Adware.Downware.774 | 0.29% |

| 19 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 20 | JS.Redirector.179 | 0.27% |