Doctor Web : rapport viral du mois de juin 2014

Aperçus viraux | Top des actualités Doctor Web | Toutes les actualités | Alertes virales

le 2 juillet 2014

Situation virale

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! le Trojan.BPlug.78 est le leader du mois. Ce logiciel représente un plug-in qui affiche des publicités dans les navigateurs. Il est suivi par l'installateur d’applications non sollicitées Trojan.Packed.24524 et par le plug-in publicitaire, Trojan.BPlug.48. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.BPlug.78 | 85615 | 1.90 |

| Trojan.Packed.24524 | 74869 | 1.66 |

| Trojan.BPlug.48 | 57420 | 1.27 |

| Trojan.BPlug.47 | 49008 | 1.09 |

| Trojan.BPlug.79 | 38406 | 0.85 |

| Trojan.BPlug.28 | 37948 | 0.84 |

| Trojan.MulDrop5.10078 | 36346 | 0.81 |

| Trojan.PWS.Panda.5661 | 33575 | 0.75 |

| Trojan.InstallMonster.209 | 26212 | 0.58 |

| Trojan.BPlug.91 | 25809 | 0.57 |

| Trojan.Admess.4 | 24910 | 0.55 |

| Trojan.BPlug.46 | 22764 | 0.51 |

| Trojan.DownLoader11.3101 | 22438 | 0.50 |

| Trojan.Click3.8365 | 22308 | 0.50 |

| Trojan.LoadMoney.262 | 20117 | 0.45 |

| Trojan.InstallMonster.51 | 17468 | 0.39 |

| Trojan.Popupads.15 | 16734 | 0.37 |

| 14310 | 0.32 | |

| Trojan.BPlug.61 | 13758 | 0.31 |

| Trojan.Zadved.5 | 13575 | 0.30 |

Botnets

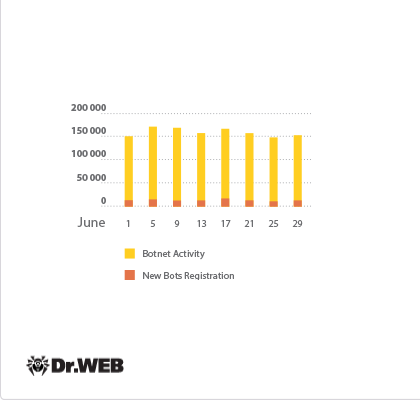

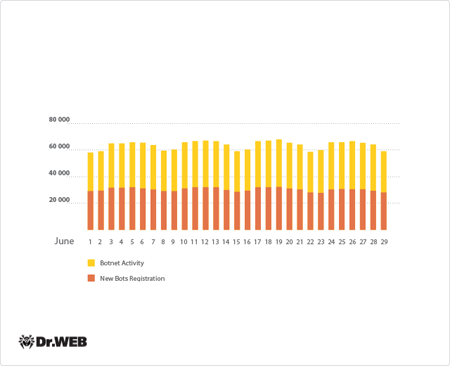

Le botnet enrôlant des ordinateurs sous Windows infectés par le virus de fichiers Win32.Rmnet.12 est toujours opérationnel. Comme au mois précédent, l'accroissement moyen quotidien du premier sous-botnet Win32.Rmnet.12 contrôlé par les spécialistes de Doctor Web était d'environ 165 000 machines infectées. L'évolution de ce sous-botnet est représentée dans le graphique ci-dessous :

Evolution du volume du botnet Win32.Rmnet.12 au mois de juin 2014

(1er sous-botnet)

L'accroissement moyen quotidien du deuxième sous-botnet était d'environ 270.000 postes de travail infectés chaque jour, ce qui dépasse un peu les chiffres du mois précédent.

Le botnet enrôlant des ordinateurs infectés par le Trojan.Rmnet.19 est toujours opérationnel. L'évolution du volume de ce botnet est illustrée par le graphique ci-dessous.

Moyenne quotidienne de croissance du botnet Trojan.Rmnet.19

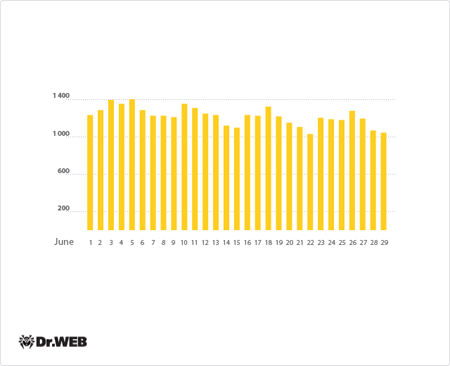

Le botnet BackDoor.Flashback.39, enrôlant des ordinateurs sous Mac OS X continue à décliner. En juin, le nombre moyen de Mac infectés a diminué d'environ 1000 et s'élève à 14 216. L'évolution du volume de ce botnet est illustrée par le graphique ci-dessous :

Moyenne quotidienne de croissance du botnet BackDoor.Flashback.39

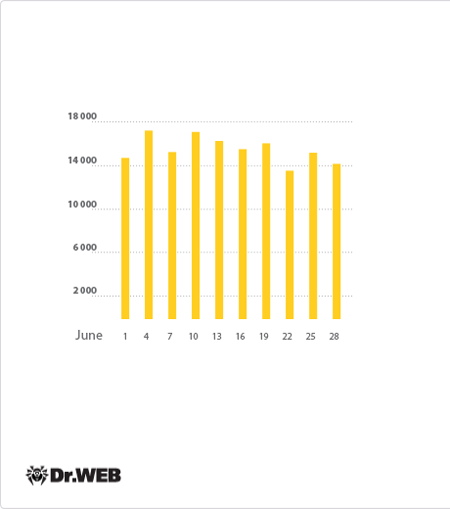

Les spécialistes de Doctor Web continuent de surveiller le grand botnet créé à l'aide du virus de fichier Win32.Sector. Le but principal de cette menace est le téléchargement depuis le réseau P2P de malwares et leur lancement sur l'ordinateur infecté. Au cours du mois, la situation n'a pas beaucoup changé et sa propagation se poursuit sans relâche. L'évolution du volume du botnet Win32.Sector au mois de juin est représentée par la courbe ci-dessous :

Moyenne quotidienne de croissance du botnet Win32.Sector

Autres menaces du mois de juin

Le nombre de menaces ciblant Linux continue d’augmenter. Au mois de juin, le Trojan Linux.BackDoor.Gates.5, conçu pour lancer des attaques DDoS et réaliser des fonctions de backdoor, a été ajouté à la base virale. La menace se concentre sur les distributions 32-bits de Linux. Ce Trojan recueille et transmet aux malfaiteurs les informations suivantes sur la machine contaminée : le CPU (nombre de noyaux, sa vitesse et l'utilisation du CPU), le volume de mémoire, les informations sur les interfaces réseau, l'adresse MAC de Gate etc. Le Trojan se lance en tant que daemon, établit la connexion avec le serveur de gestion et reçoit les données pour exécuter les tâches. Selon une commande des pirates, le Trojan est capable de se mettre à jour automatiquement, de lancer ou de stopper une attaque DDoS sur un nœud distant avec une adresse IP et un port spécifiés, ou d'établir une connexion avec un nœud distant ayant une IP spécifiée afin d’exécuter d'autres commandes. Pour plus d'infos sur l'architecture et le fonctionnement du Linux.BackDoor.Gates.5 consultez l'article correspondant sur le site de Doctor Web.

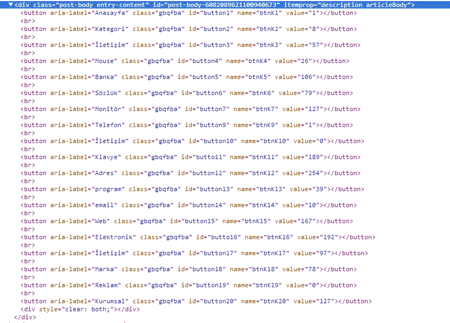

Un autre logiciel malveillant étudié par les spécialistes de Doctor Web au début du mois a été baptisé BackDoor.Zetbo.1, il vient de Turquie. Ce logiciel malveillant est conçu pour exécuter des commandes provenant d’un serveur distant (dont l'adresse est intégrée au code du Trojan) sur l'ordinateur infecté. A savoir : sa mise à jour, suppression de fichiers, vérification de la présence de ses composants sur le disque, l'arrêt du système. Le Trojan enregistre et transmet aux pirates des informations sur la machine contaminée. Cependant, la façon dont il réceptionne ses paramètres depuis le serveur de gestion est très curieuse : après la connexion au serveur, le BackDoor.Zetbo.1 recherche une page web spéciale sur laquelle il y a plusieurs boutons. Après l'analyse des valeurs de tags html responsables de l'affichage de ces boutons dans le navigateur, le Trojan obtient les données de configuration nécessaires à son fonctionnement.

Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

Les spécialistes de Doctor Web ont terminé l'examen du Trojan multi-composants Trojan.Tofsee et ont trouvé une fonctionnalité assez curieuse. le but principal du Trojan.Tofsee est l'envoi de spam, mais il peut également protéger l'ordinateur infecté contre les autres menaces. L'un des modules du Trojan peut rechercher les fichiers sur le disque et les processus lancés d'après la liste en supprimant les objets retrouvés. Ainsi le Trojan.Tofsee lutte contre ses rivaux sur la machine infectée.

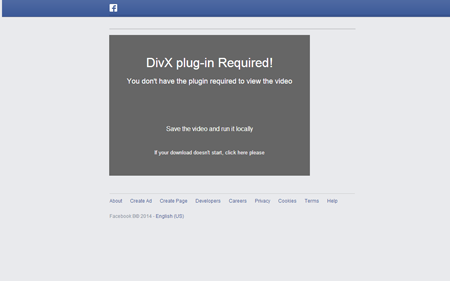

Ce Trojan est distribué par les moyens suivants : via Skype, les réseaux sociaux et les supports amovibles. Trojan.Tofsee envoie aux victimes potentielles des messages qui les informent de la disponibilité de photos d’eux privées sur les réseaux. Pour les consulter, il faut installer un plug-in spécial, qui représente ce Trojan.

Il est curieux que le Trojan.Tofsee utilise sa propre langue de script pour créer les messages, ce qui est très rare parmi les logiciels malveillants. Pour plus d'infos sur l'architecture et le fonctionnement de cette menace, veuillez consulter l'article correspondant sur le site de Doctor Web.

Envois malveillants

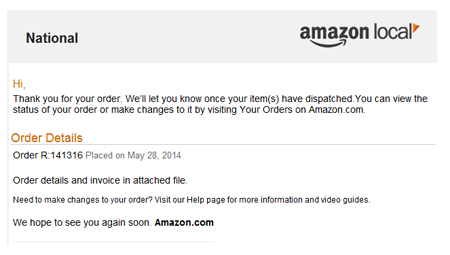

Dans la seconde moitié de juin, le nombre d'envois de spam contenant des liens malveillants a cru. Le 27 juin, les malfaiteurs ont orchestré un envoi de spam en utilisant le nom de la société Amazon..

Le message contenait une archive ZIP en pièce jointe avec le Trojan Downloader BackDoor.Tishop.122, conçu pour télécharger des logiciels malveillants depuis le serveur des attaquants et les installer sur l'ordinateur infecté. Nous avons déjà parlé de cet incident dans l'article publié sur le site de Doctor Web. La société Doctor Web rappelle aux utilisateurs d'être vigilants et de ne pas ouvrir les pièces jointes des messages provenant d’expéditeurs inconnus.

Menaces ciblant Android

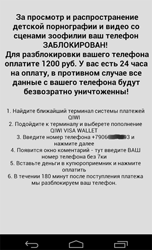

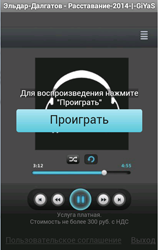

L’événement le plus important concernant Android ce mois-ci a été l'émergence des Trojans encodeurs et bloqueurs de la famille Android.Locker. Au mois de mai, les spécialistes de Doctor Web ont détecté le Trojan Android.Locker.1.origin et un Trojan dangereux Android.Locker.2.origin. Ce dernier crypte les fichiers .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp sur l'appareil mobile infecté, puis demande une rançon pour le décryptage.

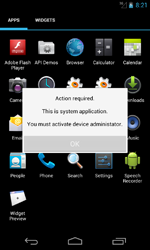

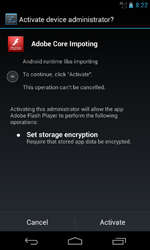

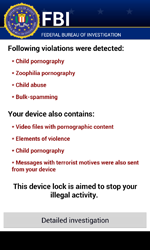

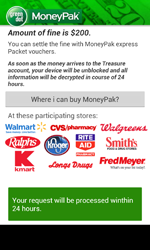

Le mois de juin a été marqué par la découverte de 5 bloqueurs ciblant les appareils mobiles, qui extorquent de l'argent pour débloquer l’appareil. Par exemple, les menaces ciblant les utilisateurs américains Android.Locker.6.origin et Android.Locker.7.origin ont été distribuées sous couvert du lecteur Adobe Flash et bloquaient l'écran de l'appareil mobile à cause " du téléchargement de contenu illégal ", puis tentaient d’extorquer 200$ pour le déblocage.

|

|

|

De plus, ils peuvent voler les contacts sur les appareils infectés (nom, numéro de téléphone et e-mail), surveiller les appels sortants et entrants avec la possibilité de les bloquer. Lors de son installation, Android.Locker.6.origin et Android.Locker.7.origin vérifient la présence des applications suivantes appartenant aux établissements financiers :

- com.usaa.mobile.android.usaa;

- com.citi.citimobile;

- com.americanexpress.android.acctsvcs.us;

- com.wf.wellsfargomobile;

- com.tablet.bofa;

- com.infonow.bofa;

- com.tdbank;

- com.chase.sig.android;

- com.bbt.androidapp.activity;

- com.regions.mobbanking.

Toutes les données recueillies, y compris sur les appels et les applications installées, sont envoyées au serveur de gestion.

|

|

|

|

Le Trojan Android.Locker.5.origin, ciblant les utilisateurs chinois, bloquait l'appareil mobile en affichant sur l'écran un message expliquant que l'application permettrait à l'appareil bloqué de " se reposer un peu ". En bas de la fenêtre, s’affichait un minuteur comptant24 heures. Après cette période, l'appareil mobile se déverrouillait automatiquement. Ainsi, comme le Trojan Android.Locker.5.origin ne demandait aucun rançon pour le déblocage, les spécialistes peuvent constater que les malfaiteurs l'ont créé pour faire une blague et pour causer un désagrément aux utilisateurs.

Compte tenu de la géographie de la propagation, ainsi que de l'augmentation du nombre des bloqueurs Android, on peut estimer que ces logiciels malveillants connaissent une croissance significative. Ceux qui n'utilisent pas de protection antivirus sur les appareils mobiles peuvent se heurter à un blocage relativement anodin, mais également à une perte de données ou d'argent.

Le Trojan multi composants Android.SmsBot.120.origin peut notamment envoyer, intercepter et supprimer les SMS, ouvrir des pages web spécifiées, géolocaliser l'appareil, ainsi que supprimer des applications. Ce Trojan est distribué sous couvert de logiciels légitimes. Au cours du mois, plusieurs cas de propagation ont été constatés, ce qui reflète l'intérêt particulier des malfaiteurs pour ce logiciel malveillant.

|

|

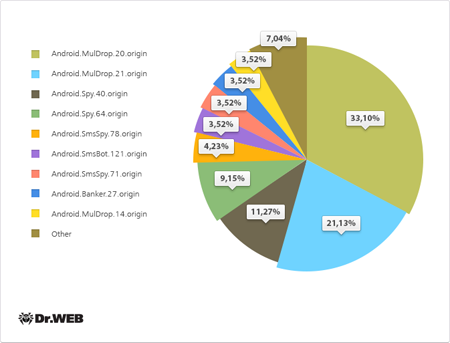

La Corée du Sud est toujours ciblée par les malfaiteurs : au cours du mois écoulé les spécialistes de Doctor Web ont détecté plus de 140 cas d'envois de SMS contenant des logiciels malveillants ciblant Android. Les menaces les plus fréquentes sont les Trojans Android.MulDrop.20.origin (33,10%), Android.MulDrop.21.origin (21,13%), Android.Spy.40.origin (11,27%), Android.Spy.64.origin (9,15%), Android.SmsSpy.78.origin (4,23%), а также Android.SmsBot.121.origin, Android.SmsSpy.71.origin, Android.Banker.27.origin et Android.MulDrop.14.origin.

Fichiers malveillants détectés dans le courrier électronique en juin 2014

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | Trojan.Swrort.1 | 1.47% |

| 2 | Trojan.Hottrend.366 | 1.09% |

| 3 | Trojan.Fraudster.778 | 1.07% |

| 4 | Trojan.PWS.Panda.655 | 0.93% |

| 5 | Trojan.Hottrend | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.62% |

| 7 | Trojan.PWS.Papras.295 | 0.62% |

| 8 | BackDoor.Andromeda.22 | 0.62% |

| 9 | BackDoor.Comet.963 | 0.55% |

| 10 | Trojan.PWS.Panda.4795 | 0.55% |

| 11 | BackDoor.Bladabindi.884 | 0.52% |

| 12 | BackDoor.Tishop.122 | 0.52% |

| 13 | SCRIPT.Virus | 0.50% |

| 14 | Trojan.PWS.Siggen.28421 | 0.50% |

| 15 | Java.Adwind.3 | 0.47% |

| 16 | Win32.HLLM.MyDoom.33808 | 0.47% |

| 17 | Trojan.PWS.Multi.911 | 0.45% |

| 18 | Trojan.PWS.Panda.7278 | 0.40% |

| 19 | BackDoor.Comet.884 | 0.38% |

| 20 | BackDoor.Siggen.57639 | 0.38% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en juin 2014

| 01.06.2014 00:00 - 30.06.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.35% |

| 2 | Trojan.InstallMonster.209 | 0.67% |

| 3 | Trojan.Packed.24524 | 0.53% |

| 4 | Trojan.LoadMoney.263 | 0.53% |

| 5 | Trojan.MulDrop5.10078 | 0.45% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.OpenCandy.4 | 0.39% |

| 8 | Adware.Downware.179 | 0.38% |

| 9 | Trojan.Siggen6.19796 | 0.35% |

| 10 | Trojan.LoadMoney.262 | 0.35% |

| 11 | Tool.Unwanted.JS.SMSFraud.26 | 0.35% |

| 12 | BackDoor.IRC.NgrBot.42 | 0.34% |

| 13 | Adware.NextLive.2 | 0.34% |

| 14 | Adware.OpenCandy.3 | 0.34% |

| 15 | Tool.Skymonk.14 | 0.33% |

| 16 | BackDoor.Infector.133 | 0.33% |

| 17 | Adware.Toolbar.240 | 0.32% |

| 18 | Exploit.SWF.296 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.30% |

| 20 | Exploit.SWF.295 | 0.29% |