Doctor Web : rapport viral du mois de novembre 2016

le 30 novembre 2016

Le dernier mois de l'automne a été marqué par quelques événements intéressants dans le domaine de la sécurité de l'information. Au mois de novembre, les analystes de Doctor Web ont détecté un botnet attaquant des banques russes, ils ont également identifié une attaque ciblée visant des entreprises dans le secteur de l’industrie. Également au cours du mois, plus d'un million d'utilisateurs ont téléchargé un dangereux Trojan depuis le catalogue d'application Google Play.

Les tendances principales du mois de novembre

- Apparition d'un botnet attaquant les banques russes

- Attaque ciblant des entreprises de construction de grues

- Propagation d'un Trojan ciblant Android via Google Play

Menace du mois

Les attaques ciblant des sites web en particulier ou des entreprises sont plus rares. En 2011, Doctor Web a publié des informations sur la propagation du Trojan BackDoor.Dande, qui volait des informations dans les pharmacies et les entreprises pharmaceutiques. Quatre ans plus tard, le Trojan BackDoor.Hser.1 ciblait, lui, les entreprises du secteur de la défense. Au mois de novembre 2016, le Trojan BackDoor.Crane.1 a été ajouté à la base virale Dr.Web. Ce Trojan volait des documents importants et des courriels sur les PC d’entreprises de construction de grues. Le backdoor effectuait également des captures d'écran et les envoyait au serveur des pirates.

Les analystes de Doctor Web supposent que les auteurs de BackDoor.Crane.1 ont copié une partie de leur code sur différentes sources, notamment le site rsdn.org. Ceci est confirmé par la valeur du paramètre User-Agent, que le Trojan utilise pour se présenter lorsqu'il consulte les ressources web, " RSDN HTTP Reader ", ainsi que par la présence de la fenêtre invisible "A propos du projet Bot " qui a sans doute été oubliée dans ses ressources.

BackDoor.Crane.1 dispose de plusieurs modules, dont chacun résout une tâche spécifique sur la machine infectée:

- l'exécution des commandes transmises depuis le serveur de contrôle en utilisant l'interprétateur de commande cmd,

- le téléchargement de fichiers via des liens indiqués et l'enregistrement des fichiers vers un dossier spécifié sur la machine contaminée,

- la compilation et la transmission vers le serveur de contrôle de contenus d'un dossier indiqué,

- la compilation et la transmission au serveur de contrôle de captures d'écran,

- le téléchargement de fichiers vers le serveur indiqué par les pirates en utilisant le protocole FTP,

- le téléchargement de fichiers vers le serveur indiqué par les pirates en utilisant le protocole HTTP

De plus, le backdoor, sur commande des pirates, peut télécharger et lancer sur le PC attaqué deux autres programmes malveillants écrits en langage Python: Python.BackDoor.Crane.1 et Python.BackDoor.Crane.2. Pour en savoir plus sur ces Trojans, vous pouvez consulter les informations publiées sur le site Doctor Web dans cet article.

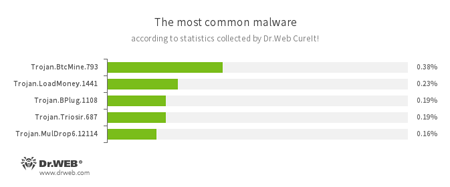

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.BtcMine.793

Représentant de la famille des programmes malveillants utilisant, à l'insu de l'utilisateur, des ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, Bitcoin. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.BPlug

Plug-ins conçus pour les navigateurs les plus utilisés et qui affichent des publicités. - Trojan.Triosir.687

Appartient à la famille des Trojans qui représentent des plugs-in (add-on) pour les navigateurs. Il est conçu pour afficher des publicités dans les navigateurs. - Trojan.MulDrop6.12114

Représentant des Trojans conçus pour télécharger et installer d'autres logiciels malveillants sur l'ordinateur infecté.

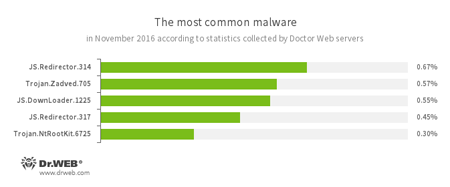

Données des serveurs de statistiques de Doctor Web.

- JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web. - Trojan.Zadved

Plugs-in conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.NtRootKit.6725

Trojan rootkit capable de cacher sa présence dans le système infecté. Pour effectuer des fonctions malveillantes, il injecte son code dans d'autres processus en cours d'exécution.

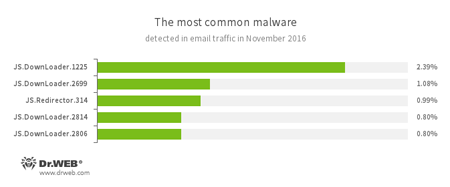

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web.

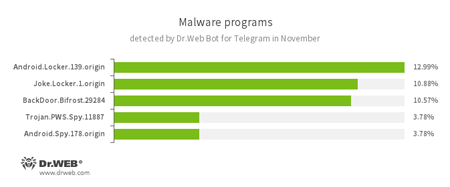

Selon le bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Les différentes modifications de ce malware peuvent afficher un message indiquant à l’utilisateur qu’il a enfreint la loi et bloquer l'appareil mobile. Pour débloquer l'appareil, les malwares demandent une rançon. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - BackDoor.Bifrost.29284

Représentant de la famille des Trojans backdoors, capable d'exécuter sur la machine contaminée les commandes reçues des pirates - Trojan.PWS.Spy.11887

Représentant de la famille des Trojans ciblant Windows qui sont capables de voler des informations confidentielles, y compris les mots de passe. - Android.Spy

Famille de Trojans multifonctionnels ciblant les appareils mobiles fonctionnant sous Android. Ils peuvent lire et enregistrer des contacts, envoyer et recevoir des SMS, déterminer les coordonnées GPS de l’appareil, lire et enregistrer les marques pages du navigateur, obtenir des informations sur le numéro IMEI de l’appareil mobile et votre numéro de téléphone mobile.

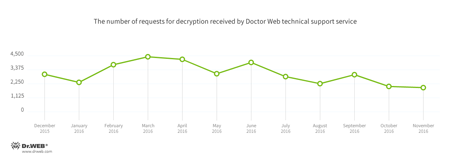

Trojans Encoders.

Au mois d'octobre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 16,97% des demandes;

- Trojan.Encoder.761 — 14,54% des demandes;

- Trojan.Encoder.3953 — 5,55% des demandes;

- Trojan.Encoder.3976 — 3,79% des demandes;

- Trojan.Encoder.567 — 1,50% des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Sites dangereux

Au cours du mois de novembre 2016, la base de sites non recommandés par Dr.Web s’est enrichie de 254 736 adresses Internet.

| Octobre 2016 | Novembre 2016 | Evolution |

|---|---|---|

| + 338 670 | + 254 736 | -24,78% |

Sur Internet, il existe des sites qui ne sont pas frauduleux mais qui copient l'apparence de ressources appartenant à des structures officielles de l'Etat. Ils trompent les utilisateurs en utilisant des méthodes apparentées au phishing. Les propriétaires de ces sites sont des organisations commerciales qui se permettent d'utiliser des méthodes publicitaires peu consciencieuses. Pour en savoir plus sur la différence entre la publicité et la fraude, ainsi que pour savoir pourquoi Doctor Web ajoute les adresses de tels sites à la base des sites non recommandés à visiter, consultez notre article.

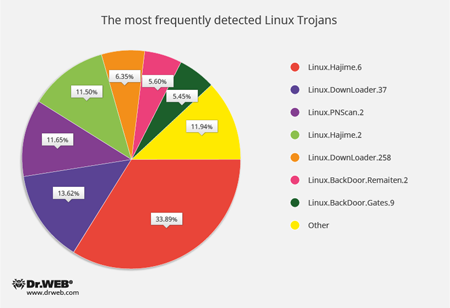

Sites non recommandésMenaces ciblant Linux

Depuis début novembre, les experts de Doctor Web ont détecté 389 285 attaques sur divers périphériques sous Linux, dont 79 447 ont été effectuées en utilisant le protocole SSH et 309 838, Telnet. La répartition des malwares téléchargés par les criminels sur les appareils attaqués est illustrée dans le diagramme suivant :

- Linux.Hajime

Famille de vers réseau ciblant Linux, qui sont propagés en utilisant le protocole Telnet. Après une authentification réussie en sélectionnant un mot de passe, le plug-in enregistre sur le périphérique un outil de téléchargement des architectures MIPS / ARM, écrit en langage assembleur. Cet outil télécharge de l'ordinateur depuis lequel l'attaque a été lancée le module principal du Trojan qui enrôle l'appareil à un botnet P2P décentralisé. - Linux.DownLoader

Famille de programmes malveillants et de scripts ciblant Linux destinés à télécharger et installer d’autres applications malveillantes sur le périphérique attaqué - Linux.PNScan.2

Ce ver réseau est conçu pour infecter les routeurs fonctionnant sous des OS de la famille Linux. Le ver effectue les tâches suivantes: il infecte des périphériques, ouvre les ports 9000 et 1337 et traite les demandes via ces ports, il organise également la communication avec le serveur de contrôle. - Linux.BackDoor.Remaiten

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS. Le Trojan peut pirater les périphériques en utilisant le protocole Telnet et à l'aide de la méthode de force brute, en cas de succès, enregistre sur l'appareil le chargeur écrit en Assembleur. Ce « téléchargeur » est destiné à télécharger et installer d'autres malwares sur l'appareil attaqué. - Linux.BackDoor.Gates

Famille des Trojans ciblant Linux qui combinent les fonctions de backdoor et de bot DDoS. Les Trojans sont capables d'exécuter les commandes reçues et d'effectuer des attaques DDoS.

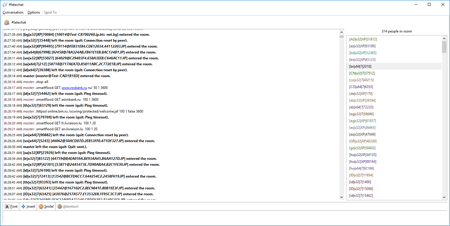

Autres événements

Au mois de novembre, les analystes de Doctor Web ont détecté un botnet conçu pour mener des attaques massives par déni de service (attaques DDoS). Pour ce faire, les malfaiteurs ont utilisé le Trojan vir>BackDoor.IRC.Medusa.1 qui est un programme malveillant de catégorie IRC-bot. Le Trojan reçoit des commandes via le protocole IRC (Internet Relay Chat), en se connectant à un canal de discussion spécifique.

BackDoor.IRC.Medusa.1 peut effectuer plusieurs types d’attaques DDoS et il est capable de lancer des fichiers exécutables sur la machine contaminée. Les analystes de Doctor Web supposent que c’est ce malware qui a été utilisé lors des attaques massives visant la Sberbank de Russie. Dans la période du 11 au 14 novembre 2016, les pirates ont utilisé ce malware à plusieurs reprises lors des attaques sur rosbank.ru ( "Rosbank") et eximbank.ru ( «Eximbank»). Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de novembre, les analystes de Doctor Web ont détecté sur Google Play le Trojan Android.MulDrop.924 qui était distribué sous couvert d'un programme inoffensif mais qui pouvait télécharger des applications malveillantes, ainsi qu'afficher des publicités. Au total, ce programme malveillant a été installé par plus d’ 1 million d'utilisateurs. Egalement au mois de novembre, le Trojan Android.Spy.332.origin était préinstallé sur certains appareils populaires sous Android. Il pouvait télécharger, installer et désinstaller des applications, et envoyer des informations confidentielles vers le serveur distant.

Les événements les plus importants liés à la sécurité des appareils mobiles du mois sont :

- détection sur Google Play du Trojan Android.MulDrop.924 qui télécharge et propose d'installer des applications, il affiche également des publicités,

- détection du Trojan Android.Spy.332.origin, pré-installé sur certains appareils mobiles, qui peut discrètement télécharger, installer et supprimer des logiciels.

Pour plus d'infos sur les menaces ayant ciblé les appareils mobiles en novembre, consultez notre. rapport.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]