Doctor Web : aperçu de l'activité virale du mois de mai 2017

Le 31 mai 2017

L'événement le plus important du moi de mai 2017 est la propagation massive du malware WannaCry détectés par l'antivirus Dr.Web Antivirus comme Trojan.Encoder.11432. Ce ver se propageait lui-même, il contaminait des hôtes réseau en utilisant une vulnérabilité du protocole SMB. Puius il chiffrait les fichiers sur l'ordinateur de la victime et exigeait une rançon pour leur déchiffrement. De plus, au mois de mai, les experts de Doctor Web ont examiné un Trojan multi-composants ciblant Linux et écrit en langage Lua. Un nouveau backdoor menaçant aux utilisateurs de mac OS a également été détecté.

Les tendances principales du mois de mai

- La propagation du ransomware dangereux WannaCry

- La détection d'un backdoor ciblant macOS

- L'apparition d'un nouveau Trojan multi-composants ciblant Linux

Menace du mois

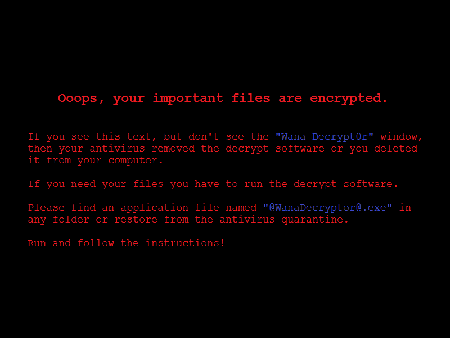

De nombreaux médias ont parlé du programme malveillant connu sous le nom de WannaCry. Cette application dangereuse est un ver réseau capable de contaminer les ordinateurs tournant sous Windows. La propagation de ce malware a commencé vers 10 heures, le 12 mai 2017. En tant que charge "utile", le ver contient un ransomware de chiffrement. L'antivirus Dr.Web détecte tous les composants du ver comme Trojan.Encoder.11432.

A son lancement, le ver s'enregistre comme un service système et commence à interroger les noeuds du réseau local et sur Internet selon la liste d'adresses IP aléatoires. Si la connexion est établie, le ver tente de contaminer les ordinateurs. Si la contamination réussit, le ver lance le Trojan qui chiffre les fichiers se trouvant sur l'ordinateur en appliquant une clé aléatoire. Trojan.Encoder.11432 supprime les Shadow copy et désactive la fonction de restauration du système. Le Trojan crée une liste des fichiers qui sont chiffrés avec une autre clé : le programme malveillant peut déchiffrer ses fichiers gratuitement. Puisque ces fichiers de test et tous les autres fichiers sur l'ordinateur contaminé sont chiffrés à l’aide de clés différentes, il n’y a aucune garantie de déchiffrement des fichiers même si la victime paie une rançon aux pirates. Vous trouverez plus d’information sur ce Trojan dans l'article que nous avons publié ainsi que dans une description technique détaillée du ver .

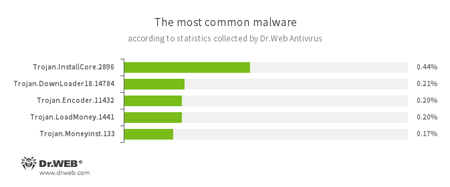

Selon les statistiques de Dr.Web Antivirus

- Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.Encoder.11432

Ver réseau qui lance sur l'ordinateur de sa victime un ransomware dangereux. Il est également connu sous le nom de WannaCry. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent des différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.Moneyinst.133

Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie.

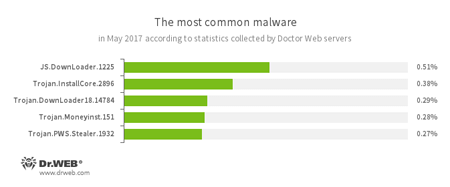

Données des serveurs de statistiques de Doctor Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.Moneyinst.151

Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

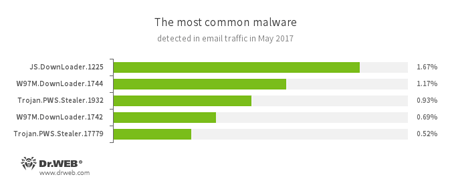

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

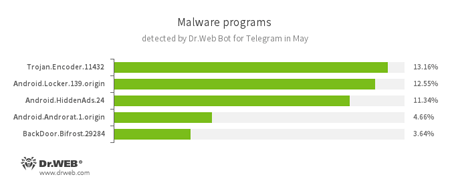

D’après les données du bot Dr.Web pour Telegram

- Trojan.Encoder.11432

Ver réseau qui lance sur l'ordinateur de sa victime un ransomware dangereux. Il est également connu sous le nom de WannaCry. - Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon. - Android.HiddenAds.24

Trojan conçu pour afficher des publicités. - Android.Androrat.1.origin

Spyware ciblant les appareils sous Android. - BackDoor.Bifrost.29284

Représentant de la famille des Trojans backdoors, capables d'exécuter sur la machine contaminée les commandes reçues des pirates.

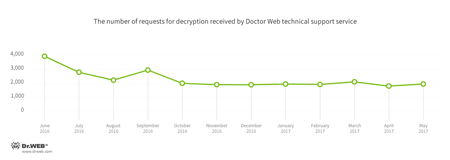

Au mois de mai, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders :

- Trojan.Encoder.858 — 14.39% des demandes;

- Trojan.Encoder.11432 — 8.36% des demandes;

- Trojan.Encoder.3953 — 7.41% des demandes;

- Trojan.Encoder.761 — 2.62% des demandes;

- Trojan.Encoder.10144 — 2.60% des demandes;

- Trojan.Encoder.567 — 2.47% des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les ransomwares (Trojans Encoders)

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows.

| Prévention de la perte de données | |

|---|---|

|  |

En mai 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 1 129 277 adresses Internet.

| Avril 2017 | Mai 2017 | Evolution |

|---|---|---|

| + 568,903 | + 1,129,277 | + 98.5% |

Autres événements dans le domaine de la sécurité

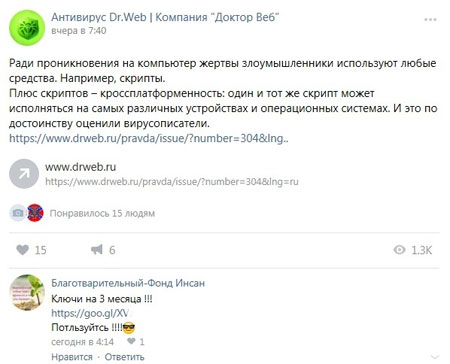

Au début du mois de mai, un Trojan propagé via des liens dans les commentaires laissés pas les malfaiteurs dans le groupe officiel de Doctor Web dans le réseau social VKontakte a été détecté. Dans leurs messages, les cybercriminels proposaient à tous ceux qui le souhaitaient de télécharger des clés gratuites pour l'antivirus Dr.Web, mais lorsque des utilisateurs visitaient les liens proposés, le Trojan Trojan.MulDrop7.26387 était téléchargé sur leurs ordinateurs.

Ce programme malveillant est capable d'exécuter les commandes suivantes : par exemple, il est capable de changer le fond d'écran de votre bureau Windows, d'ouvrir ou fermez le tiroir du lecteur optique, d'échanger les fonctions des boutons de la souris, de reproduire une phrase configurée via des haut-parleurs, en utilisant un synthétiseur vocal, ou même d'afficher à l'écran des vidéos effrayantes. Pour en savoir plus sur cet incident, consultez l'article publié sur notre site.

Menaces ciblant Linux

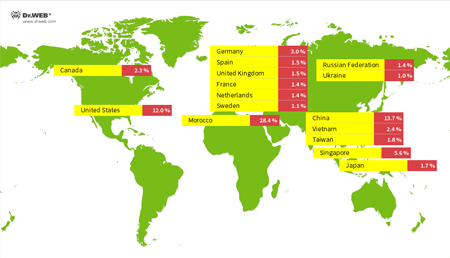

u mois de mai, les analystes de Doctor Web ont examiné un Trojan multi-composants ciblant Linux et écrit en langage Lua. Ce programme malveillant qui a reçu le nom Linux.LuaBot représente un ensemble de 31 scripts Lua et peut infecter non seulement des ordinateurs, mais également des dispositifs "intelligents": les routeurs, stockages réseau, décodeurs TV, caméras IP etc. Le Trojan génère une liste d’adresses IP qu'il va attaquer puis tente de se connecter à des périphériques distants selon la liste générée et de s'authentifier en utilisant la méthode de force brute. En cas de succès, il télécharge sur le périphérique infecté sa propre copie et la lance.

Ce Trojan est en fait un backdoor, car il est capable d'exécuter les commandes reçues des pirates. De plus, il lance sur le dispositifs contaminé un serveur Web permettant aux malfaiteurs de télécharger des fichiers divers. Les analystes de Doctor Web ont récolté des statistiques sur les adresses IP uniques des périphériques contaminés par Linux.LuaBot qui sont présentés sur l'illusatration suivante.

Pour plus d'informations sur ce Trojan multi-composants, consultez notre news ou la Description détaillée technique du logiciel malveillant .

Menaces ciblant Mac OS

Le dernier mois du printemps 2017 a été marquée par la propagation d'un backdoor ciblant MacOS. Ce Trojan a été ajouté aux bases de données virales Dr.Web sous le nom Mac.BackDoor.Systemd.1. Le backdoor peut exécuter les commandes suivantes :

- obtenir une liste des fichiers se trouvant dans un dossier indiqué,

- lire un fichier,

- écrire dans un fichier,

- obtenir le contenu d'un fichier,

- supprimer un fichier ou un dossier,

- renommer un fichier ou un dossier

- modifier les droits pour un fichier ou un dossier (commande chmod),

- modifier le propriétaire d'un objet fichier (commande chown),

- créer un dossier

- exécuter une commande dans le shell bash,

- mettre à jour le Trojan,

- réinstaller le Trojan,

- modifier l'adresse IP du serveur de gestion,

- installer un plug-in

Pour plus d'information sur cette menace, consutez l'article publié sur notre site.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de mai, sur Google Play, le Trojan Android.RemoteCode.28 a été détecté, il téléchargeait d'autres programmes et transmettait vers le serveur de gestion des informations confidentielles. De plus, sur Google Play, on a détecté des applications dans lesquelles le Trojan Android.Spy.308.origin .a été dissimulé. Ce malware téléchargeait et lançait des modules de programme et affichait des publicités. Au cours du mois dernier, les auteurs de virus ont diffusé sous la forme de messages MMS le Trojan bancaire Android.BankBot.186.origin, qui volait de l'argent des comptes d'utilisateurs.

Les événements les plus importants du mois de mai relatifs à la sécurité des mobiles sont les suivants :

- la détection de Trojans ciblant Android sur Google Play

- la propagation du Trojan bancaire qui transférait de l'argent des utilisateurs sur les comptes des pirates de manière invisible.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles, consultez notre aperçu.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]