Doctor Web: rapport viral du mois de juin 2017

le 3 juillet 2017

L'événement le plus marquant du mois de juin 2017 est sans surprise l'épidémie causée par le ver-ransomware Trojan.Encoder.12544 également nommé Petya, Petya.A, ExPetya et WannaCry-2. Les chercheurs de Doctor Web ont publié le fruit de leur recherche approfondie sur ce malware. Au début du mois de juin, les analystes de Doctor Web également ont examiné deux programmes malveillants ciblant l'OS Linux. L’un d’eux installe sur le périphérique contaminé une application pour l’extraction de crypto-monnaie, l'autre démarre un serveur proxy. A la mi-juin, c’est un Trojan miner ciblant Windows qui a été détecté. Enfin, Android reste une cible convoitée par les crybercriminels.

Les tendances principales du mois de juin

- Epidémie du ver-ransomware Trojan.Encoder.12544

- Propagation d’un Trojan miner ciblant Windows

- Détection de nouveaux logiciels malveillants ciblant Linux

Menace du mois

La matinée du 27 juin a été marquée par les premiers rapports sur la propagation du ransomware Petya, Petya.A, ExPetya et WannaCry-2. Les analystes de Doctor Web l'ont appelé Trojan.Encoder.12544. En réalité, ce malware n'a que peu de points communs avec le Trojan Petya (Trojan.Ransom.369): seule la procédure de chiffrement de fichiers est similaire. Le Trojan infecte les ordinateurs via les mêmes vulnérabilités que celles exploitées par les pirates afin de propager le Trojan WannaCry Trojan.Encoder.12544 obtient une liste des utilisateurs locaux et des utilisateurs de domaines autorisés sur l’ordinateur infecté. Puis il recherche des dossiers partagés disponibles, tente de les ouvrir en utilisant les données d'authentification obtenues et d'y enregistrer sa propre copie. Certains chercheurs ont affirmé qu'il suffisait de créer dans le dossier Windows un fichier perfc pour empêcher le lancement du ransomware, mais les chercheurs de Doctor Web ne souscrivent pas à cette solution. En effet, le ver contrôle son redémarrage selon la présence dans le dossier système d'un fichier dont le nom correspond à celui du Trojan mais sans extension. Néanmoins, il suffit aux attaquants de renommer le fichier malveillant, et la présence du fichier perfc dans le dossier C:\ Windows (comme certains éditeurs antivirus le suggèrent) ne sauvera pas l’ordinateur de l’infection. Il est à noter que le Trojan vérifie la présence du fichier uniquement s'il possède suffisamment de privilèges pour cela dans l'OS.

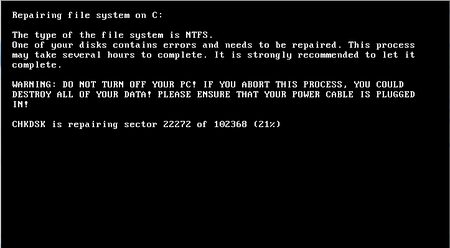

Trojan.Encoder.12544 endommage le VBR (Volume Boot Record) Windows, il copie l'enregistrement d'amorçage original dans un autre secteur du disque, mais avant de le copier, il le chiffre en utilisant l'algorithme XOR et le remplace par son propre enregistrement d'amorçage. Puis il crée une tâche de redémarrage et commence à chiffrer les fichiers trouvés sur les disques locaux physiques de l'ordinateur. Après le redémarrage, il affiche à l’écran de la machine contaminée un texte qui ressemble au message de l'utilitaire standard CHDISK.

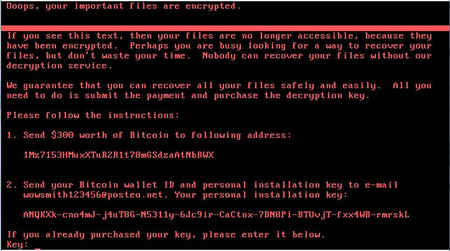

Dans le même temps, il chiffre le MFT (Master File Table). Dès que le chiffrement est terminé, Trojan.Encoder.12544 affiche la demande de rançon.

Les analystes de Doctor Web estiment que a été initialement conçu, non pas pour obtenir une rançon, mais pour endommager les ordinateurs infectés :le ma premièrement, les auteurs de virus ont utilisé une seule boîte aux lettre qui a été bloquée peu de temps après le début de l'épidémie. Deuxièmement, la clé affichée à l'écran de l'ordinateur contaminé représente un jeu de caractères aléatoire et n'a rien à voir avec la clé de chiffrement réelle. Troisièmement, la clé transmise aux attaquants n'a rien à voir avec la clé utilisée pour chiffrer la table d'allocation des fichiers, donc les auteurs de virus ne sont pas en mesure de fournir à leur victime une clé de déchiffrement du disque. Pour en savoir plus sur les principes de fonctionnement du Trojan.Encoder.12544,vous pouvez consulter notre article ou une description technique.

La source initiale de propagation du Trojan est le système de mises à jour du logiciel MEDoc qui est un outil de comptabilité fiscale populaire en Ukraine. Ce schéma de diffusion de malware est déjà connu des spécialistes de Doctor Web. En 2012, ils ont identifié une attaque ciblée sur le réseau russe des pharmacies et laboratoires pharmaceutiques à l’aide du programme espion BackDoor.Dande. Ce Trojan espion volait des informations sur les achats de médicaments aux logiciels spécialisés utilisés dans l’industrie pharmaceutique. Le Trojan avait été téléchargé du site http://ws.eprica.ru, appartenant à la société «Spargo technology» et était destiné à mettre à jour le logiciel ePrica conçu pour surveiller les prix des médicaments. Pour plus d'informations sur cet incident, consultez la news, pour plus de détails concernant l'enquête, merci de prendre connaissance de la description technique.

Selon les statistiques de Dr.Web Antivirus

- Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.Kbdmai.16

Représentant de la famille des Trojans publicitaires. Une des fonctions de ce malware est d'ouvrir dans le navigateur différents sites web. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.Moneyinst.69

Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie. - Trojan.Encoder.11432

Ver réseau qui lance un ransomware sur l'ordinateur de sa victime . Il est également connu sous le nom de WannaCry.

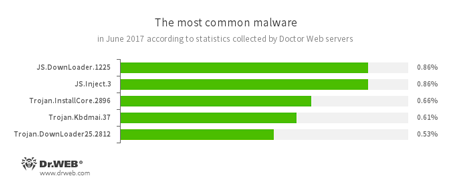

Données des serveurs de statistiques de Doctor Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Inject.3

Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.Kbdmai.37

Représentant de la famille des Trojans publicitaires. Une des fonctions de ce malware est d'ouvrir différents sites web dans le navigateur. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

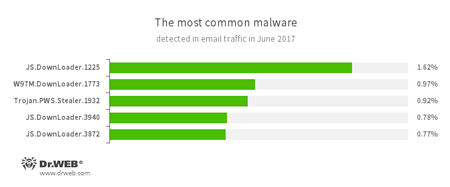

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

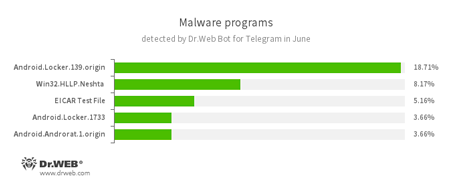

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin, Android.Locker.1733

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon. - Win32.HLLP.Neshta

Virus de fichier, connu des analystes depuis 2005. Il contamine les fichiers EXE PE dont la taille est au moins de 41472 octets. Lors de la contamination, il s'enregistre au début du fichier contaminé et il déplace un fragment du début du fichier original vers la fin du fichier. Il contient la ligne : «Neshta 1.0 Made in Belarus». - EICAR Test File

Fichier texte spécialisé conçu pour tester le fonctionnement des logiciels antivirus. En cas de détection de ce fichier, tous les logiciels antivirus doivent réagir de même manière comme s’il existait une vraie menace. - Android.Androrat.1.origin

Spyware ciblant les appareils sous Android.

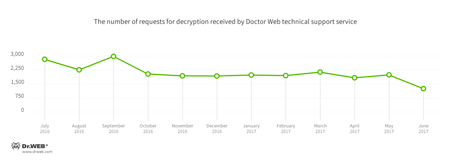

Au mois de juin, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders:

- Trojan.Encoder.858 — 28.51% des demandes;

- Trojan.Encoder.10103 — 8.10% des demandes;

- Trojan.Encoder.567 — 5.54% des demandes;

- Trojan.Encoder.11432 — 4.10% des demandes;

- Trojan.Encoder.10144 — 2.36% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Dr.Web Security Space pour Windows protège contre les ransomwares Au cours du mois de juin 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 229 381 adresses Internet.

Mai 2017 Juin 2017 Evolution + 1 129 277 + 229 381 - 79.68%| Mai 2017 | Juin 2017 | Evolution |

|---|---|---|

| + 1 129 277 | + 229 381 | - 79.68% |

Programmes malveillants ciblant Linux

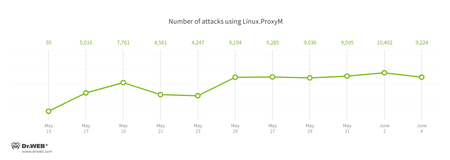

Au début du mois, les analystes de Doctor Web ont examiné deux Trojans ciblant l'OS Linux. Linux.MulDrop.14 attaque uniquement les mini-ordinateurs Raspberry Pi. Ce Trojan représente un script dans le corps duquel est stockée une application miner sous forme compressée et chiffrée et qui est destinée à extraire de la crypto-monnaie. Le deuxième Trojan ajouté aux bases de données virales sous le nom de Linux.ProxyM est connu depuis le mois de février 2017, mais ses attaques ont atteint un pic à la mi-juin. L'évolution de l'intensité des attaques menées par Linux.ProxyM. et enregistrée par les analystes de Doctor Web est présentée dans l'illustration ci-dessous.

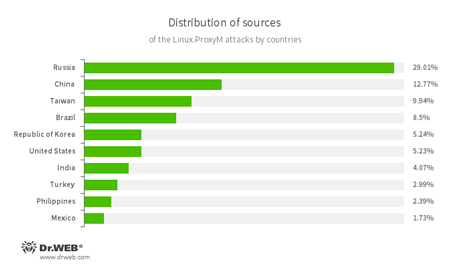

Une partie importante des adresses IP d'où les attaques sont lancées se trouve sur le territoire de la Russie. Viennent ensuite la Chine puis Taïwan. L’illustration suivante montre les origines géographiques des attaques utilisant Linux.ProxyM.

Pour plus d'information sur ces deux programmes malveillants, consultez l'article publié sur notre site.

Autres événements dans le domaine de la sécurité.

Les programmes malveillants qui utilisent les ressources de calcul des ordinateurs pour l’extraction (mining) de crypto-monnaie sont apparus peu après la création de la crypto-monnaie. La signature du premier Trojan de la famille Trojan.BtcMine avait été ajoutée aux bases virales Dr.Web dès 2011. Le Trojan.BtcMine.1259 détecté au mois de juin est un représentant de cette famille de malwares. Trojan.BtcMine.1259 a été conçu pour l’extraction de la crypto-monnaie Monero (XRM). Le miner est téléchargé sur l'ordinateur par le malware Trojan.DownLoader24.64313 qui, à son tour, est propagé à l'aide du backdoor DoublePulsar.

A part sa fonction principale, Trojan.BtcMine.1259 déchiffre et télécharge en mémoire une bibliothèque stockée dans son corps. Cette bibliothèque est une version modifiée du système d’administration distante open source connue sous le nom de Gh0st RAT (l'antivirus Dr.Web la détecte comme BackDoor.Farfli.96) En utilisant cette bibliothèque, les pirates peuvent gérer l'ordinateur contaminé et y exécuter différentes commandes. Le module qui extrait de la crypto-monnaie Monero (XMR) est capable de charger avec des calculs jusqu'à 80% des ressources de la machine contaminée. Le Trojan comporte les versions 32x et 64x du miner. En fonction de l'OS de l'ordinateur contaminé, l’une ou l’autre version est utilisée. Pour en savoir plus sur les principes de fonctionnement de ce Trojan, consultez l'aperçu publié sur notre site.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de juin, les analystes de Doctor Web ont détecté le Trojan Android.Spy.377.origin, qui a attaqué les utilisateurs d'appareils mobiles en Iran. Ce malware transmettait aux criminels des informations confidentielles et pouvait exécuter leurs commandes. Egalement au mois de juin, les spécialistes de Doctor Web ont détecté sur Google Play des programmes potentiellement dangereux conçus pour assurer la connexion aux réseaux sociaux VKontakte et Odnoklassniki qui ont été bloqués en Ukraine. Ces applications ajoutées à la base de données virales Dr.Web sous le nom de Program.PWS.1 utilisaient un serveur anonymizer afin de contourner les restrictions d'accès aux réaseaux sociaux sans assurer la protection des données transmises.

De plus, au mois de juin, les Trojans Android.SmsSend.1907.origin et Android.SmsSend.1908.origin ont été diffusés sur Google Play. Ces Trojans envoyaient des SMS vers des numéros payants et abonnaient les utilisateurs à des services onéreux. La base de données virale s'est également enrichie d’entrées correspondant aux Trojans de la famille Android Dvmap. Ces applications malveillantes tentaient d'obtenir un accès root, infectaient des bibliothèques système, installaient des composants supplémentaires et pouvaient télécharger et lancer des logiciels sur commande des pirates et à l'insu des utilisateurs.

Un autre Trojan ciblant Android et détecté au mois de juin a reçu le nom Android.Encoder.3.origin. Il ciblait les utilisateurs chinois et après avoir contaminé l'appareil mobile, il chiffrait les fichiers sur la carte SD en demandant une rançon pour leur restauration.

Les événements les plus importants du mois de juin relatifs à la sécurité des mobiles sont les suivants:

- détection d’un Trojan espion ciblant les utilisateurs iraniens,

- détection de nouvelles menaces sur Google Play,

- propagation d’un Trojan Encoder qui chiffrait des fichiers sur la carte mémoire et demandait une rançon pour leur déchiffrement.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles, consultez notre aperçu.