le 31 juillet 2017

Général

En règle générale, l’été est une période un peu plus calme en matière de sécurité informatique, mais cette année, le mois de juillet fait exception. Au début du mois, les spécialistes de Doctor Web ont détecté un backdoor dans l'application bureautique M.E.Doc. Un peu plus tard, les analystes ont pu déterminer la source de propagation du Trojan BackDoor.Dande qui volait des informations sur les achats de médicaments de sociétés pharmaceutiques. A la fin du mois, il s'est avéré que le portail de service public russe gosuslugi.ru a été compromis. Egalement au mois de juillet, quelques programmes malveillants ciblant la plateforme Android.

Les tendances principales du mois du juillet

- Détection d'un backdoor dans le logiciel M.E.Doc

- Identification de la source de propagation du backdoor Dande

- Piratage du portail gosuslugi.ru

Menace du mois

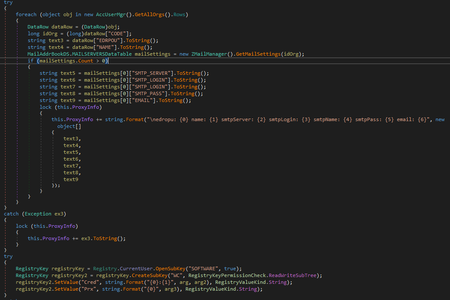

L'application bureautique M.E.Doc populaire en Ukraine a été développée par la société Intellect Service. Dans un des composants de cette application, ZvitPublishedObjects.Server.MeCom, les analystes de Doctor Web ont détecté un enregistrement correspondant à une clé caractéristique du registre Windows : HKCU\SOFTWARE\WC.

La même clé de Registre a été utilisée par le ransomware Trojan.Encoder.12703. L'analyse des logs Dr.Web sur l'ordinateur d'un de nos clients a montré que le ransomware Trojan.Encoder.12703 a été lancé par l'application ProgramData\Medoc\Medoc\ezvit.exe, qui est un composant du programme M.E.Doc :

Une étude plus approfondie du logiciel a révélé qu'une de ses bibliothèques, ZvitPublishedObjects.dll contient un backdoor capable d'exécuter les fonctions suivantes:

- la collecte de données pour l'accès aux serveurs de messagerie;

- l'exécution de n'importe quelles commandes dans l'OS contaminé;

- le téléchargement de fichiers sur l'ordinateur contaminé ;

- le téléchargement et le lancement de n'importe quels fichiers exécutables;

- il peut également uploader des fichiers vers un serveur distant.

De plus, le module de mise à jour de M.E.Doc permet d'exécuter la charge utile à l'aide de l'utilitaire rundll32.exe avec le paramètre # 1, technique utilisée pour lancer Trojan.Encoder.12544 . Pour en savoir plus sur l'enquête menée par Doctor Web, consultez cet article publié sur notre site.

Statistiques

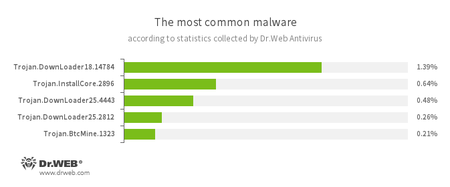

Selon les statistiques de Dr.Web Antivirus

- Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres programmes malveillants sur un ordinateur attaqué. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.BtcMine

Représentant de la famille des programmes malveillants utilisant, à l'insu de l'utilisateur, des ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, les Bitcoin.

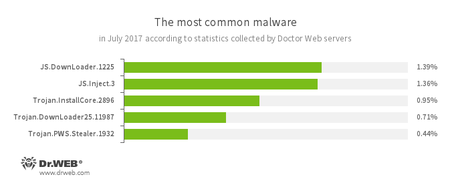

Données des serveurs de statistiques de Doctor Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Inject.3

Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger vers un ordinateur attaqué d'autres programmes malveillants. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

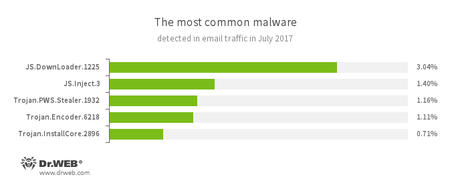

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Inject.3

Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles. - Trojan.Encoder.6218

Un des représentants de la famille des ransomwares qui chiffrent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les déchiffrer. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes.

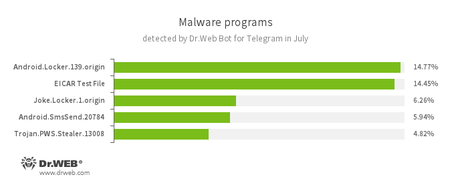

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon. - EICAR Test File

Fichier texte spécialisé conçu pour tester le fonctionnement des logiciels antivirus. En cas de détection de ce fichier, tous les logiciels antivirus doivent réagir de même manière comme s’il y avait une vraie menace. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - Android.SmsSend.20784

Représentant de la famille des logiciels malveillants conçus pour envoyer des messages SMS payants et pour abonner des utilisateurs à des services ou à un contenu payant. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

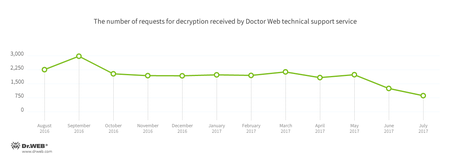

Ransomwares

Au mois de juillet, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des ransomwares :

- Trojan.Encoder.858 — 34.80% des demandes;

- Trojan.Encoder.567 — 8.21% des demandes;

- Trojan.Encoder.761 — 3.19% des demandes;

- Trojan.Encoder.5342 — 3.04% des demandes;

- Trojan.Encoder.11423 — 2.13% des demandes;

- Trojan.Encoder.11432 — 1.98% des demandes;

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Au cours du mois de juillet 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 327 295 adresses Internet.

| Juin 2017 | Juillet 2017 | Evolution |

|---|---|---|

| + 229,381 | + 327,295 | + 42.6% |

À la mi-juillet, les chercheurs de Doctor Web ont détecté que le portail de service public russe gosuslugi.ru comportait un code potentiellement malveillant. Ce code connectait discrètement le navigateur des visiteurs du site à une des 15 adresses de domaines enregistrées au nom d'une personne physique dont au minimum 5 adresses appartenaient à des sociétés néerlandaises. Pendant la génération automatique de la page du site que l'utilisateur souhaitait consulter, un conteneur <iframe> était ajouté au code de balisage de la page web. Ce code permettait de télécharger ou de demander au navigateur utilisé par l'internaute n'importe quelles données. Toutes les vulnérabilités détectées sur le site gosuslugi.ru ont été corrigées quelques heures après la publication de la news sur cet incident.

Autres événements dans le domaine de la sécurité

En 2011, Doctor Web a signalé l'apparition du Trojan BackDoor.Dande qui espionnait les compagnies pharmaceutiques et les pharmacies en Russie. Après avoir examiné le disque dur fourni par une des sociétés concernées, les analystes ont établique le Trojan a été téléchargé et lancé par un des composants de l'application ePrica. Cette application est utilisée par les pharmacies pour analyser les prix des médicaments afin de choisir des fournisseurs appropriés. Ce module téléchargeait du serveur de " Spargo technologies " l'installateur BackDoor.Dande, qui, à son tour, lançait le backdoor sur les ordinateurs cibles. Le module en question possédait la signature numérique « Spargo ».

L'étude menée par Doctor Web a montré que les composants de BackDoor.Dande étaient intégrés directement dans l’une des premières versions de l'installateur ePrica. Les modules du Trojan comptent l'installateur du backdoor ainsi que les composants relatifs à la collecte des informations sur les achats des médicaments, ces composants reçoivent des informations des bases de données des logiciels de pharmacie. L’un d’eux a été utilisé pour copier des informations sur les achats de produits pharmaceutiques depuis les bases de données du programme 1C. Il est important de noter que, même après la suppression du logiciel ePrica, le backdoor restait dans le système et continuait à espionner les utilisateurs. Pour des informations plus détaillées sur l'étude menée par les spécialistes de Doctor Web, consultez l’article publié sur notre site.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au début du mois, les spécialistes de Doctor Web ont détecté le Trojan Downloader Android.DownLoader.558.origin au sein du jeu populaire BlazBlue, disponible en téléchargement sur Google Play. Le programme malveillant pouvait discrètement télécharger et exécuter les composants de l’application non analysés. Un peu plus tard, le Trojan Android.BankBot.211. origine a été examiné. Il pouvait gérer les appareils contaminés, voler des informations bancaires confidentielles et d'autres informations dont les mots de passe. À la fin du mois, les analystes ont détecté le Trojan Android.Triada.231, intégré par les pirates dans une des bibliothèques Android ainsi que dans le firmware de certains modèles d'appareils mobiles. Le programme malveillant s'introduisait dans les processus de tous les programmes lancés et à son tour, lançait immédiatement des modules de Trojan.

Les événements les plus importants du mois de juillet relatifs à la sécurité des mobiles sont les suivants :

- Détection d'un Trojan ciblant Android dans le firmware de plusieurs modèles d'appareils mobiles,

- Détection d'un Trojan Downloader sur Google Play,

- Apparition d'un Trojan bancaire capable de gérer les périphériques contaminés et de voler des informations confidentielles.

Pour plus d'informations sur les menaces ayant ciblé les appareils mobiles en juillet, consultez notre rapport.