Doctor Web : aperçu de l’activité virale du mois d’août 2017

Le 31 août 2017

Au début du mois d’août, des envois massifs ciblant les administrateurs des sites web ont été détectés. Entre autres, les escrocs envoyaient des messages au nom de la société RU-CENTER et en utilisant apparemment une base de contacts d’administrateurs de domaine. Dans ces messages, les destinataires étaient invités à placer sur leurs serveurs un fichier PHP spécifique pouvant compromettre la ressource concernée. Par ailleurs, un Trojan miner dont le code contenait l'adresse du site de Brian Krebs, un spécialiste reconnu en sécurité, a été détecté. De plus, les versions des outils de téléchargement du Trojan Hajime ciblant les périphériques sous Linux avec l'architecture MIPS et MIPSEL ont été ajoutées à la base virale Dr.Web.

Les tendances du mois d'août

- Les envois d’email frauduleux sont en hausse

- Un nouveau Trojan miner est apparu

- Les outils de téléchargement de Linux.Hajime ciblant l'architecture MIPS et MIPSEL ont été détectés

Menace du mois

Les vers de la famille Linux.Hajime sont connu depuis 2016. Pour leur diffusion, les pirates utilisent le protocole Telnet. Après une authentification réussie en sélectionnant un mot de passe, le plug-in enregistre sur le périphérique un outil de téléchargement écrit en langage assembleur. À son tour, le programme malveillant enrôle l'appareil contaminé dans un botnet P2P décentralisé. Jusqu'à tout récemment, les antivirus pouvaient détecter l'outil de téléchargement de Hajime Linux. uniquement pour les appareils avec l’architecture ARM. Les analystes de Doctor Web ont ajouté à la base de données virales les applications malveillantes pour les périphériques MIPS et MIPSEL qui sont dotées de fonctions similaires.

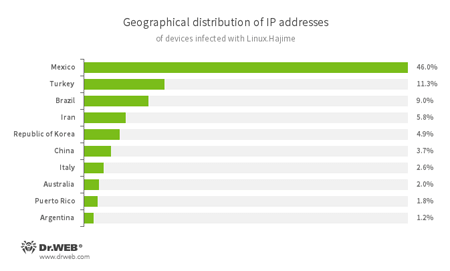

Selon les statistiques de Doctor Web, la plupart des cas d’infection par Linux.Hajime sont enregistrés au Mexique, en Turquie et au Brésil. Pour plus d’informations sur les chargeurs de Hajime ajoutés aux bases virales Dr.Web sous les noms Linux.DownLoader.506 et Linux.DownLoader.356, consultez l'article publié sur notre site.

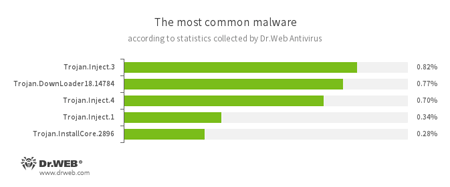

Selon les statistiques de Dr.Web Antivirus

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.InstallCore

- Famille des programmes-installateurs d'applications indésirables et malveillantes.

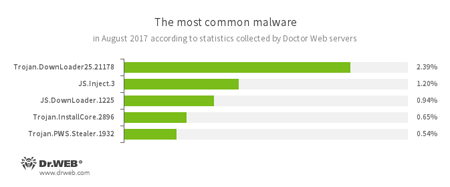

Données des serveurs de statistiques de Doctor Web.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- JS.Inject.3

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- Trojan.InstallCore

- Famille des programmes-installateurs d'applications indésirables et malveillantes.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

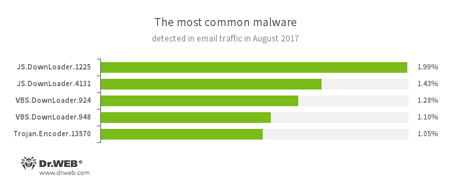

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- VBS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

- Trojan.Encoder.13570

- Un des représentants de la famille des Trojans-Extorqueurs qui chiffrent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les déchiffrer.

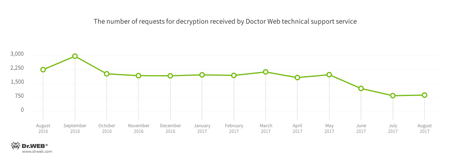

Ransomwares à chiffrement

Au mois d'août, le service de support technique de Doctor Web a reçu des demandes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders:

- Trojan.Encoder.858 — 29,21% des demandes;

- Trojan.Encoder.567 — 4,02% des demandes;

- Trojan.Encoder.761 — 1,85% des demandes;

- Trojan.Encoder.11464 — 1,85% des demandes;

- Trojan.Encoder.741 — 1,55% des demandes;

- Trojan.Encoder.3976 — 1,08% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

En août 2017, la base de sites malveillants non recommandés par Dr.Web s’est enrichie de 275 399 adresses Internet.

| Juillet 2017 | Août 2017 | Evolution |

|---|---|---|

| + 327 295 | + 275 399 | -15,8% |

Souvent, des sites ayant subi des attaques figurent dans la liste des sites non recommandés. Les malfaiteurs utilisent les sites compromis pour y placer des scripts pouvant augmenter les résultats des compteurs de visites, des scripts redirigeant vers d'autres sites et parfois, ils propagent ainsi des programmes malveillants. Pour l'organisation d’attaques ciblées visant à compromettre des ressources web, les malfaiteurs récoltent en premier lieu des informations sur la ressource ciblée. Ils tentent de déterminer le type et la version du serveur web utilisé pour le site, la version du système de contrôle de contenu, le langage de programmation utilisé pour le moteur et d'autres informations techniques dont une liste de sous-domaines du domaine principal du site attaqué. Si les serveurs DNS traitant le site web sont correctement configurés, les pirates ne peuvent pas obtenir d’informations relatives à la zone DNS. Dans le cas contraire, une requête spécialisé AXFR permet aux criminels d'obtenir des données exhaustives sur les sous-domaines enregistrés dans la zone. Une configuration incorrecte des serveurs DNS, en soi, n’est pas une vulnérabilité, mais peut devenir la cause indirecte d'un incident où la ressource web s'avère compromise. Pour en savoir plus, consultez notre article.

Autres événements dans le domaine de la sécurité

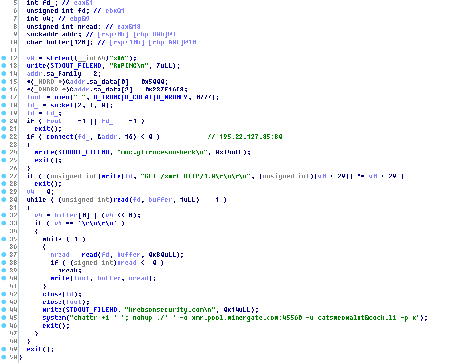

En août, les analystes de Doctor Web ont ajouté aux bases virales un nouveau Trojan miner ciblant l'OS Linux et nommé Linux. BtcMine.26 . Le Trojan est conçu pour récolter des Monero (XRM) et se propage de la même façon que Linux.Mirai : les attaquants se connectent à l'appareil visé via le protocole Telnet, ils trouvent le mot d'utilisateur et le mot de passe, puis ils enregistrent sur l'appareil un logiciel de téléchargement. Ensuite, les cybercriminels lancent ce programme en utilisant la ligne de commande et téléchargent le Trojan sur l'appareil.

L'outil de téléchargement du mineur Linux.BtcMine.26 a une particularité d'architecture caractéristique : l'adresse du site krebsonsecurity.com appartenant à l'expert en sécurité informatique bien connu, Brian Krebs, figure dans son code à plusieurs reprises. Des informations détaillées sur ce malware sont publiées dans notre news.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au cours du dernier mois de l’été, plusieurs applis malveillantes ont été détectées sur Google Play. Les Trojans ajoutés à la base virale Dr.Web comme Android.Click.268 et Android.Click.274 effectuaient des attaques DDoS sur les ressources réseau. Un autre Trojan qui a reçu le nom d’Android.Click.269 téléchargeait discrètement des sites web indiqués par les pirates et cliquait sur les bannières placées sur ces sites, en apportant ainsi des bénéfices aux criminels. Un autre programme malveillant ciblant Android, qui a été diffusé sur Google Play en août, a été répertorié dans la base virale comme Android. BankBot.225.origin . Il affichait de faux formulaires par-dessus des fenêtres de logiciels bancaires et volait toutes les informations saisies. Également en août, l'injecteur Android.MulDrop.1067 destiné à installer des Trojans a été détecté sur Google Play.

Les événements les plus importants du mois d'août relatifs à la sécurité des mobiles sont les suivants :

- détection de Trojans ciblant Android qui effectuaient des attaques DDoS sur les sites Web,

- détection d'un Trojan bancaire sur Google Play,

- détection d'un injecteur destiné à installer d'autres Trojans sur ce même catalogue.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au mois d'août, consultez notre aperçu.