Doctor Web : rapport viral du mois d'août 2018

Le 31 août 2018

En août, les spécialistes de Doctor Web ont enregistré la propagation de Trojans miners, conçus pour l'extraction de crypto-monnaie à l'insu des utilisateurs. Les malwares de ce type ciblent les machines sous Windows ainsi que les périphériques tournant sous Linux. Egalement au mois d’août, des messages frauduleux envoyés aux administrateurs de domaine dans l'espoir de voler leur argent, de nouvelles entrées pour la détection de Trojans Android.

Les tendances principales du mois d'août

- Propagation de Trojans miners ciblant Windows et Linux

- E-mailings frauduleux

- Détection de nouveaux logiciels malveillants ciblant Linux

Menace du mois

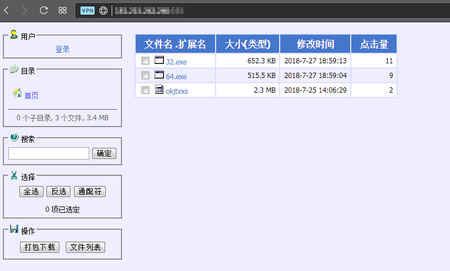

Le programme malveillant ajouté aux bases virales sous le nom de Linux.BtcMine.82 est utilisé par les pirates depuis le mois de juin 2018. Ce cheval de Troie est écrit en Go et représente un dropper (injecteur ou compte-gouttes) dont le corps contient un miner emballé. Le dropper l'enregistre sur le disque et le lance, puis il commence à extraire de la crypto-monnaie Monero (XMR). Sur un serveur appartenant aux malfaiteurs, les analystes de Doctor Web ont détecté d’autres miners ciblant Windows.

Tous les programmes malveillants détectés par les analystes ont été ajoutés aux bases virales Dr.Web. Pour plus d’informations sur l’incident, consultez la news publiée sur notre site.

Données des serveurs de statistiques de Doctor Web.

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.Encoder.11432

- Ver-ransomware également connu sous le nom de WannaCry.

- Trojan.BtcMine

- Famille de programmes malveillants utilisant, à l'insu de l'utilisateur, les ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, les Bitcoin.

- Win32.HLLW.Shadow

- Ver utilisant les supports amovibles et les lecteurs réseau pour se propager. Il peut également être diffusé via le réseau en utilisant le protocole SMB standard. Il est capable de télécharger sur le serveur de contrôle et de lancer des fichiers exécutables.

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

- Trojan.Encoder.567, Trojan.Encoder.25843

- Trojans encoders conçus pour crypter des fichiers et demander une rançon pour le décryptage.

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

Ransomwares à chiffrement

Au mois d'août, le service de support technique de Doctor Web a reçu des demandes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders :

- Trojan.Encoder.858 — 20,00% des demandes;

- Trojan.Encoder.11464 — 14,23% des demandes;

- Trojan.Encoder.25574 — 9,24% des demandes;

- Trojan.Encoder.567 — 3,46% des demandes;

- Trojan.Encoder.24249 — 3,45% des demandes;

- Trojan.Encoder.10700 — 2,50% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

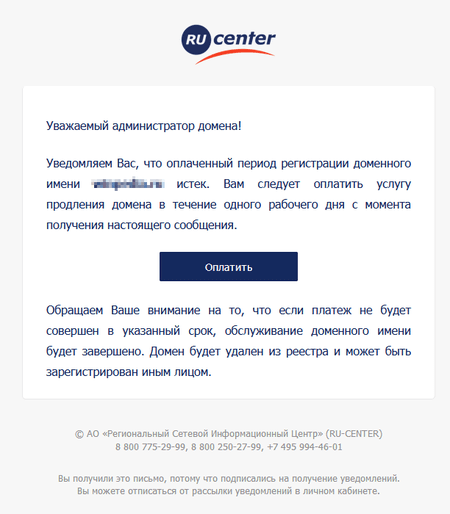

Le mois d'août 2018 a été marqué par une activité accrue des criminels visant les administrateurs de domaines ayant déjà utilisé les services de l'enregistreur de domaines RU-CENTER (Regional Network Information Center JSC). A la mi-août, ils ont commencé à recevoir des emails prétendument envoyés par cette société. Les messages affirmaient que l'administrateur devait payer un renouvellement du service dans un délai de 24h à compter de la date de réception du message, sous peine de voir le nom de domaine exclu du registre.

Le lien intégré auxdits messages redirigeait vers un site pirate dont l'adresse a été ajoutée aux bases de sites non recommandés des modules Contrôle Parental et Office Control de Dr.Web. Ce site contenait un scrip qui redirigeait les visiteurs vers une page Yandex.Money permettant de transférer les fonds vers le porte-monnaie électronique des criminels. Nous avons décrit en détail ce mailing frauduleux dans l'article publié sur notre site.

Également en août, beaucoup d’internautes ont reçu un email dans lequel les criminels leur communiquaient leur mot de passe déjà utilisé pour s’authentifier sur un site web, ou bien une combinaison mot de passe / login. Les auteurs de ce message affirmaient qu'il avaient placé un virus sur un site pornographique sur lequel une caméra installée avait enregistré une vidéo montrant le destinataire du message. Pour éviter que cette vidéo ne soit envoyée à une liste d'adresses copiée du répertoire de la victime, on lui proposait de payer une rançon en bitcoin équivalente à quelques milliers de dollars américains.

De tels messages ne sont qu'une menace creuse : il semble que les criminles aient pu obtenir une base de données d’utilisateurs, volée sur une ou plusieurs ressources web. Afin de ne pas devenir victime des escrocs, Doctor Web recommande de changer ses mots de passe fréquemment et de ne pas utiliser les mêmes données d'identification pour se connecter à différents sites.

En août 2018, la base de sites malveillants non recommandés par Dr.Web s’est enrichie de 538 480 adresses Internet.

| Juillet 2018 | Août 2018 | Evolution |

|---|---|---|

| + 512 763 | + 538 480 | +5% |

Logiciels malveillants et indésirables ciblant les appareils mobiles.

En août 2018, les analystes de Doctor Web ont détecté le Trojan-clipper Android.Clipper.1.origin remplaçant les numéros de portefeuilles électroniques dans le presse-papier des appareils Android contaminés. Beaucoup de programmes malveillants ont été détectés sur Google Play, dont les Trojans bancaires Android.Banker.2843 et Android.Banker.2855 diffusés sous le couvert d’applications anodines. De plus, les cybercriminels ont tenté d’infecter les appareils mobiles des utilisateurs à l’aide des Trojans downloaders Android.DownLoader.768.origin, Android.DownLoader.772.origin et Android.DownLoader.784.origin qui téléchargeaient sur les Smartphones et tablettes différentes applications malveillantes. Également en août, les experts de Doctor Web ont détecté beaucoup de Trojans de la famille Android.Click sur Google Play. Les pirates utilisaient ce malware à des fins frauduleuses afin de gagner de l’argent. Un autre Trojan destiné à la fraude a reçu le nom Android.FakeApp.110. Il a également été propagé via Google Play. Enfin, le Trojan espion Android.Spy.490.origin. pouvait être intégré à n'importe quelle application.

Les événements les plus importants du mois d'août relatifs à la sécurité des mobiles sont les suivants :

- détection d’un Trojan clipper capable de remplacer les numéros des porte-monnaies électroniques dans le presse-papier des appareils Android,

- détection d'un grand nombre de programmes malveillants sur Google Play,

- propagation de Trojans bancaires,

- détection d'un Trojan espion.

Pour en savoir plus sur la situation virale et les menaces ayant ciblé les appareils mobiles au mois d'août, consultez notre aperçu.