Doctor Web : rapport viral de l'année 2018 sur les menaces ayant ciblé les mobiles.

Le 18 janvier 2019

L'année dernière, les propriétaires d'appareils mobiles fonctionnant sous Android se sont vus menacés par un grand nombre de programmes malveillants et indésirables, dont beaucoup diffusés via Google Play. 2018 a également vu la multiplication des techniques visant à masquer la présence des Trojans afin d'empêcher leur détection.

Trojans bancaires, téléchargement et lancement de codes sur les appareils contaminés, fraudes liées à la cryptomonnaie, infection des firmwares et espiogiciels représentent les principaux types d’activité malveillante qui ont particulièrement attiré l’attention et fait l’objet d’analyses par les chercheurs de Doctor Web.

Les tendances principales de l'année 2018

- Pénétration des Trojans et des programmes indésirables dans le catalogue Google Play

- Tentatives des auteurs de virus d'empêcher la détection des malwares

- Attaques des Trojans bancaires ciblant les clients des établissements de crédit partout dans le monde

- Utilisation des services d'accessibilité Android par des Trojans afin d'exécuter des actions malveillantes d'une manière automatique

- Propagation des Trojans clippers remplaçant des numéros de porte-monnaies électroniques dans la mémoire tampon

Malwares mis en lumière

Au début de l'année 2018, les experts en sécurité ont enregistré la propagation du Trojan-miner Android.CoinMine.15 contaminant des téléviseurs « intelligents », routeurs, décodeurs et autres appareils fonctionnant sous Android. Ce malware pénétrait sur les dispositifs en utilisant le débogueur ADB (Android Device Bridge). Pour ce faire, il générait des adresses IP aléatoires et tentait de se connecter au port ouvert 5555. Si la connexion fonctionnait, le Trojan installait sa copie sur un appareil avec d'autres fichiers, dont des miners destinés à extraire de la cryptomonnaie Monero (XRM).

Au mois de mars 2018, Doctor Web a rapporté la détection du Trojan Android.Triada.231 dans les firmwares de plus de 40 modèles de Smartphones et tablettes Android. Des pirates ont inséré Android.Triada.231 à l'une des bibliothèques système au niveau du code source, alors que d'autres membres de cette famille de malwares se propagent habituellement comme des applications autonomes. Le Trojan s'intègre au processus système Zygote qui est responsable du lancement des logiciels. Par conséquent, Android.Triada.231 contamine d'autres processus et peut effectuer des actions malveillantes de manière discrète, notamment télécharger, installer et supprimer des logiciels sans aucune intervention de l'utilisateur. Pour plus d'informations, consultez notre article.

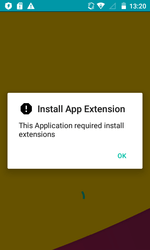

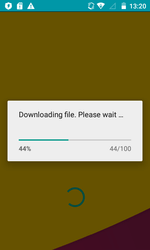

Les pirates utilisent de plus en plus de méthodes permettant de minimiser la probabilité de détection de leurs programmes malveillants ou indésirables. Cette tendance s'est poursuivie en 2018. L'un des moyens les plus répandus pour réduire la visibilité consiste à utiliser des applications dites « téléchargeurs ». L'utilisation de ces téléchargeurs permet aux Trojans et à d'autres malwares de rester cachés le plus longtemps possible et de ne pas attirer l'attention des logiciels antivirus, n’éveillant donc pas de soupçons chez leurs victimes potentielles. Ce type de programme permet aux criminels de diffuser une grande variété de malwares, tels que des logiciels espions par exemple.

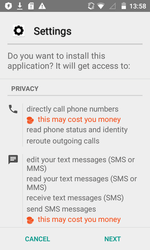

En avril, le téléchargeur Android.DownLoader.3557 a été détecté sur Google Play. Il téléchargeait les programmes malveillants Android.Spy.443.origin et Android.Spy.444.origin sous couvert de plugins importants et proposait aux utilisateurs de les installer sur leurs appareils. Ces malwares suivaient les coordonnées de l'appareil contaminé, recevaient des informations sur tous les fichiers disponibles et pouvaient envoyer aux pirates les documents de la victime, voler des SMS et des données du répertoire, enregistrer des vidéos, écouter l'entourage à l'aide d'un microphone embarqué, intercepter les appels et exécuter d'autres actions.

Au mois d'août, c’est le téléchargeur Android.DownLoader.784.origin qui a été détecté sur Google Play. Ce malware téléchargeait un Trojan conçu à des fins d'espionnage, qui a reçu le nom Android.Spy.409.origin. Ses auteurs ont diffusé Android.DownLoader.784.origin sous le couvert de l'application Zee Player qui permet de masquer les photos et vidéos stockées dans la mémoire de l'appareil mobile. L'application fonctionnait correctement et n’éveillait donc encore aucun soupçon.

Ces Trojans dits téléchargeurs sont de plus en plus utilisés pour diffuser des Trojans bancaires. Au mois de juillet 2018, Android.DownLoader.753.origin a été découvert sur Google Play, les pirates ayant tenté de le faire passer pour une application financière. Certaines de ces applications possédaient les fonctionnalités pouvant convaincre les utilisateurs. Android.DownLoader.753.origin téléchargeait et tentait d'installer différents Trojans bancaires qui volaient des données confidentielles.

Deux autres malwares ont été repéré sur GP : Android.DownLoader.768.origin., diffusé par les criminels sous le couvert du logiciel officiel de l’entreprise Shell. Et Android.DownLoader.772.origin., qui se cachait derrière des utilitaires. Les deux Trojans ont été utilisés pour télécharger et installer les Trojans bancaires ciblant Android.

Les téléchargeurs sont utilisés pour infecter les appareils mobiles par d'autres logiciels malveillants. En octobre, les experts de Doctor Web ont détecté sur Google Play le Trojan Android.DownLoader.818.origin diffusé sous couvert d'un client VPN. Les spécialistes de Doctor Web ont identifié plusieurs modifications de ce malware dissimulées dans de faux jeux et qui ont reçu les noms Android.DownLoader.819.origin et Android.DownLoader.828.origin . Ils étaient destinés à l'installation de Trojans publicitaires.

Android.RemoteCode.127.origin.

Les applications malveillantes multicomposants deviennent de plus en plus répandues. Chaque module est responsable de certaines fonctionnalités, ce qui permet aux pirates d'élargir les capacités des Trojans. De plus, ce type de fonctionnement réduit la probabilité de détection de ces menaces. Les auteurs de virus sont capables de mettre à jour rapidement ces plug-ins ainsi que d'en ajouter de nouveaux tout en gardant un Trojan principal ayant un jeu de fonctions minimum avec lequel il devient moins visible pour les antivirus.

Un tel " combiné " a été détecté par les analystes de Doctor Web en février 2018 sous le nom Android.RemoteCode.127.origin. Le Trojan installé par plus de 4,5 millions d'utilisateurs, de façon transparente, téléchargeait et lançait des modules malveillants. L'un des plugins étudiés - Android.RemoteCode.127.origin - téléchargeait sa propre mise à jour masquée dans une image à première vue ordinaire. Cette méthode de masquage des logiciels malveillants est connue sous le nom de stéganographie. La méthode est connue des chercheurs depuis longtemps mais il est assez rare qu'elle soit utilisée par les pirates.

Une fois déchiffré et lancé, le module téléchargeait une autre image derrière laquelle un autre plugin avait été dissimulé, ce dernier téléchargeant et lançant le Trojan Android.Click.221.origin. Le malware ouvrait discrètement des sites web et cliquait sur certains éléments des liens et des bannières placés sur les sites, il gonflait ainsi les compteurs de visites et gagnait de l'argent au nombre de clics publicitaires.

Exemples d’images embarquant des modules encryptés d’Android.RemoteCode.127.origin :

Pour plus d'information sur ce Trojan, consultez notre publication.

Android.RemoteCode.152.origin — est un autre Trojan multicomposants capable de télécharger et de lancer du code. Il a été installé par plus de 6,5 millions d'utilisateurs. Ce programme malveillant téléchargeait discrètement et lançait des modules supplémentaires, dont des plugins publicitaires. C'est avec leur aide que le Trojan créait des bannières invisibles et cliquait dessus pour apporter des bénéfices à ses auteurs.

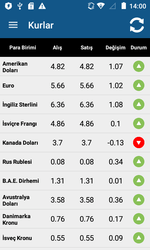

En août 2018, les analystes de Doctor Web ont examiné le Trojan clipper Android.Clipper.1.origin et sa modification Android.Clipper.2.origin. Le programme malveillant remplaçait, dans la mémoire tampon, des numéros de portes-monnaies électronique des systèmes de paiement populaires Yandex.Money, Qiwi et WebMoney (R et Z), et Bitcoin, Litecoin, Etherium, Monero, zCash, DOGES, DASH et Blackcoin. Les auteurs de virus diffusaient ce Trojan sous le couvert d'applications bien connues et inoffensives à l’origine.

Lors de la copie du numéro d'un porte-monnaie électronique dans le presse-papier, Android.Clipper.1.origin l'interceptait et le transmettait au serveur de contrôle. En réponse, le logiciel malveillant recevait le numéro d'un porte-monnaie appartenant aux pirates que le Trojan indiquait à la place du numéro se trouvant dans le presse-papier. Si l'utilisateur ne remarquait pas la substitution, il transférait de l'argent sur le compte des cybercriminels. Pour en savoir plus, consultez notre publication sur le site de Doctor Web.

Situation virale sur le " front mobile "

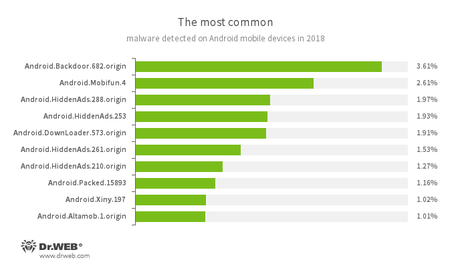

СD’après les statistiques recueillies par les produits antivirus Dr.Web pour Android en 2018 :

- Android.Backdoor.682.origin

- Trojan qui exécute les commande des pirates et leur permet de contrôler les appareils mobiles contaminés.

- Android.Mobifun.4

- Représentants de la famille de Trojans conçus pour afficher des publicités aux internautes.

- Android.HiddenAds

- Représentants de la famille de Trojans conçus pour afficher des publicités aux internautes.

- Android.DownLoader.573.origin

- Programme malveillant qui télécharge les applications indiquées par les auteurs de virus.

- Android.Packed.15893

- Détection des Trojans protégés par un outil de compression

- Android.Xiny.197

- Trojan dont le but est de télécharger et de supprimer d'autres applications.

- Android.Altamob.1.origin

- Programme malveillant qui télécharge les applications indiquées par les auteurs de virus.

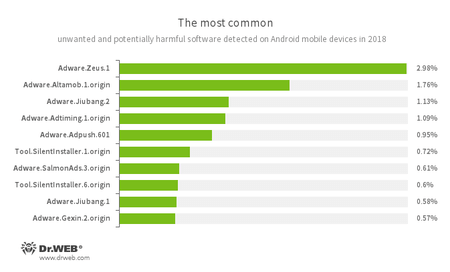

Parmi les applications indésirables et potentiellement dangereuses trouvées sur les appareils Android au cours de l'année dernière, les plus répandus sont les modules affichant des publicités. De plus, des programmes conçus pour télécharger ou installer différents logiciels ont également été détectés.

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

Modules indésirables que les développeurs de logiciels et les auteurs de virus intègrent dans des applications pour afficher de la publicité agressive.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

Programmes potentiellement dangereux utilisés pour télécharger et installer d'autres applications.

Focus Trojans bancaires

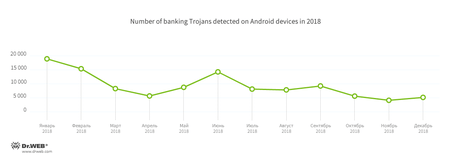

Les chevaux de Troie bancaires représentent un danger important pour les propriétaires d’appareils mobiles. Ces applications malveillantes cherchent à voler les identifiants des comptes bancaires d’utilisateurs, les données des cartes bancaires et d’autres données confidentielles pouvant être utilisées pour voler de l'argent. Au cours des 12 derniers mois, les produits Dr.Web pour Android ont détecté ce type de Trojan plus de 110 000 fois sur les Smartphones et tablettes Android. L'évolution de la détection des Trojans bancaires ciblant Android est présentée sur l'illustration ci-dessous :

A la fin de l’année 2016, lorsque les auteurs du malware bancaire Android.BankBot.149.origin avaient publié son code source, les spécialistes de Doctor Web avaient prédit l'émergence de nombreux programmes malveillants créés d’après son code. Ces prévisions se sont malheureusement avérées correctes : les auteurs de virus ont commencé à produire activement des Trojans similaires, tout en les améliorant et en leur ajoutant de nouvelles fonctionnalités. Parmi eux, diffusés en 2018 : Android.BankBot.250.origin ainsi que sa version renouvelée et plus dangereuse Android.BankBot.325.origin. Ce Trojan bancaire connu sous le nom d'Anubis est une application multi-fonctions. Ce malware non seulement vole des données confidentielles et de l'argent, mais est également capable d'exécuter un grand nombre de commandes. De plus, il permet aux criminels d’obtenir un accès distant aux appareils contaminés et est utilisé comme un utilitaire d'administration à distance. Pour plus d'informations sur ce Trojan, consultez notre article.

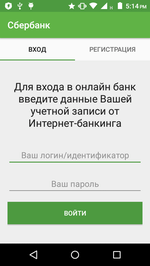

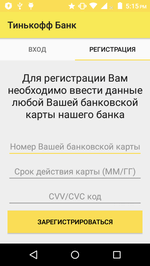

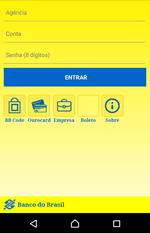

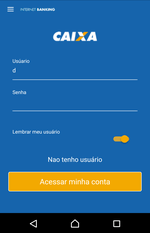

En mars 2018, les analystes de Doctor Web ont détecté sur Google Play le Trojan Android.BankBot.344.origin qui se cachait dans l'application intitulée " Toutes les banques dans un seul endroit ". Les pirates tentaient de la faire passer pour une appli universelle conçue pour les systèmes de banque en ligne des établissements de crédit russes.

A son lancement, Android.BankBot.344.origin proposait à sa victime potentielle de se connecter à son compte, en entrant son login et mot de passe ou de s'enregistrer en soumettant les détails d'une carte bancaire. Toutes les informations saisies étaient transférées aux criminels leur permettant ainsi de voler de l'argent des comptes piratés.

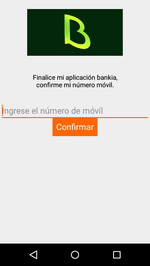

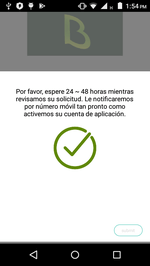

En automne 2018, les analystes ont examiné le banker Android.Banker.2876 , qui a été propagé via Google Play et qui ciblait les clients d’établissements de crédit en Espagne, en France et en Allemagne. Ce Trojan affichait une fenêtre de phishing et proposait à ses victimes de saisir leur numéro de téléphone qu'il transmettait plus tard aux pirates. Ensuite, Android.Banker.2876 commençait à intercepter les SMS de l'expéditeur et transférait leur contenu aux criminels. Ainsi, les pirates pouvaient obtenir des codes de confirmation des opérations financières et dérober de l’argent.

Un peu plus tard, c’était au tour d’Android.BankBot.495.origin de cibler les utilisateurs au Brésil cette fois. Android.BankBot.495.origin utilisait les fonctions d'accessibilité d'Android. Grâce à ces fonctions spécifiques, il pouvait lire le contenu des fenêtres des applications ouvertes et transmettait aux pirates des données confidentielles, il pouvait également lui-même cliquer sur les boutons et gérer des programmes ciblés. Il affichait également des fenêtres frauduleuses dans lesquelles il invitait à saisir des logins et mots de passe, des données de cartes bancaires et d'autres informations secrètes.

Focus Fraude

Les applis vérolées ne sont pas les seules menaces pesant sur l’OS Android. En effet, la consultation très fréquente d’Internet depuis les téléphones mobiles incite les cybercriminels à développer des schémas frauduleux visant, comme toujours, à gagner de l’argent. Faux sites, faux formulaires, faux boutons….les techniques sont légion.

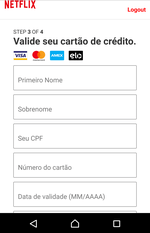

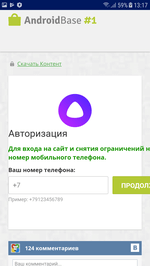

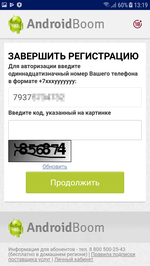

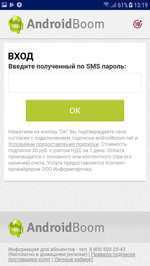

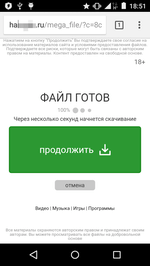

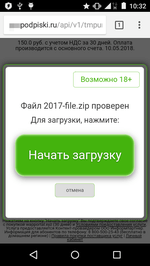

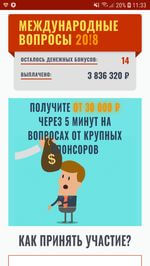

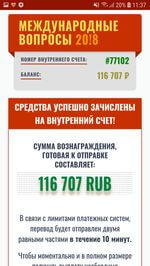

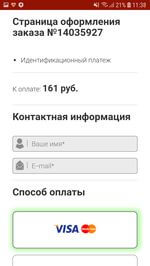

Android.Click.245.origin a fait l’objet d’une étude en avril 2018. Ce malware a été propagé sous le couvert d'applications populaires et téléchargeait des pages web frauduleuses. Ces pages proposaient aux internautes de télécharger des logiciels en soumettant pour cela leurs numéros de téléphone. Une fois le numéro saisi, la victime recevait un SMS avec un code de confirmation prétendument nécessaire pour terminer le téléchargement de l'appli. Tandis qu'en réalité, en saisissant ce code, l'utilisateur s'abonnait à un service payant. Si le propriétaire d'un appareil infecté se connectait à Internet via le réseau mobile, le clic sur ce faux bouton qui " devait terminer le téléchargement ", activait un prélèvement automatique sur ce compte en utilisant la technologie Wap-Click. Un exemple de tels sites Web est présenté ci-dessous :

Tout au long de l'année 2018, nos experts ont détecté sur Google Play d'autres Trojans capables de télécharger n'importe quelles pages web sur commande du serveur de gestion. Parmi eux, Android.Click.415, Android.Click.416, Android.Click.417, Android.Click.246.origin, Android.Click.248.origin, Android.Click.458 et beaucoup d'autres. Ils ont également été diffusés sous le couvert de programmes utiles - recettes, manuels, jeux ou applications de bookmakers.

La famille de malwares Android.FakeApp a connu une assez large diffusion en 2018. Ces malwares téléchargent des sites frauduleux comportant des faux sondages. Les internautes sont invités à répondre à un certain nombre de questions pour obtenir une récompense. Pour réceptionner le paiement promis, la victime doit effectuer un prépaiement, qui ne donne lieu, bien entendu, à aucun gain une fois effectué.

Au cours de l'année 2018, les analystes ont trouvé des dizaines d'applications frauduleuses Android.FakeApp et Android.Click, qui, au total, ont été installées par au moins 85.000 propriétaires d'appareils Android. Pour plus de détails sur certains de ces chevaux de Troie, consultez l'article publié sur le site de Doctor Web.

Perspectives et tendances pour demain

La tendance majeure qui se profile pour 2019 et les années à venir est que les malwares sont de plus en plus conçus comme des logiciels « multi-tâches » pourrait-on dire, c’est-à-dire aux multiples fonctionnalités, ce qui pourrait en faire des programmes malveillants « universels », adaptables à différents OS et capables d’exécuter une vaste gamme d’actions.

Une des « plaies » touchant le système Android est le nombre incroyable de malwares dits publicitaires qui fonctionnent le plus souvent en « plateformes » et qui, outre le fait d’afficher des publicités intempestives, génèrent des gains au clic. Cette tendance ne semble pas vouloir disparaître et devrait donc continuer en 2019.

Par ailleurs, les cybercriminels cherchent en permanence à améliorer les moyens leur permettant de contourner les logiciels antivirus et les mécanismes de protection embarqués dans l'OS Android. Ce qui est également une forte tendance pour les virus touchant les ordinateurs. L'apparition de rootkits et de nouveaux Trojans capables de contourner ces mécanismes est fort probable à l’avenir. Il faut également s'attendre à l'apparition de nouveaux malwares basés sur de nouveaux principes de fonctionnement et ayant de nouvelles techniques d'aspiration des informations confidentielles. Il s'agit notamment de l'utilisation des capteurs de l'appareil mobile ou du suivi des mouvements oculaires de l'utilisateur pour recevoir des informations sur les textes saisis. Il est enfin probable que l’industrie cybercriminelle cherche à exploiter les algorithmes d'apprentissage automatique et d'autres méthodes liés à l'utilisation de l'intelligence artificielle.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers