Doctor Web : rapport viral de l'année 2019

Le 3 février 2020

Général

En 2019, les Trojans et les scripts malveillants conçus pour l'extraction de cryptomonnaies ont fait partie des menaces Internet les plus répandues. Les malwares conçus pour voler des données confidentielles, notamment des identifiants ont également été en recrudescence, ainsi que les rançongiciels à chiffrement. Parmi tous les malwares analysés en 2019, nous en mettrons certains en lumière dans ce rapport annuel. Les Trojans bancaires, dont le but est de voler des identifiants, codes de confirmation ou directement de l’argent, représentent une menace importante depuis quelques années, et l’année 2019 n’a pas fait exception. C’est le cas du Trojan Win32.Bolik.2. Les analystes de Doctor Web ont enregistré sa diffusion au début du printemps, puis à l’été 2019. Ce programme malveillant possède les propriétés d’un virus de fichiers polymorphe et est capable d'infecter d'autres applications. Win32.Bolik.2 effectue des injections web, intercepte le trafic réseau et les touches clavier, il vole également des données depuis les systèmes "banque-client".

Egalement au printemps, nos experts ont détecté des vulnérabilités dans le client Steam du jeu populaire Counter Strike 1.6 qui ont été exploitées par le Trojan Belonard. Ce Trojan enrôlait des ordinateurs contaminés dans un botnet et les transformait en serveurs proxy.

Dans le trafic e-mail, les menaces capables de télécharger des Trojans sur les ordinateurs attaqués et d'exécuter n'importe quel code ont dominé, avec également des miners, des espions et des Trojans bancaires.

Malgré le fait que la plupart des programmes malveillants détectés ont été conçus pour nuire aux utilisateurs Windows, les propriétaires d'ordinateurs tournant sous macOS se sont vus également ciblés. C’est le cas avec la porte dérobée Mac.BackDoor.Siggen.20 exploitée par les pirates afin de télécharger et d’exécuter du code sur les appareils contaminés.

Les utilisateurs d'appareils mobiles Android OS ont été menacés par des Trojans publicitaires, des logiciels espions, des Trojans bancaires et des downloaders qui téléchargeaient des applications malveillantes et pouvaient également exécuter un code malveillant.

Les tendances principales de l'année

- Propagation de Trojans miners conçus pour l'extraction discrète de cryptomonnaies

- Propagation accrue de ransomwares à chiffrement

- Emergence de nouvelles menaces ciblant macOS

- Diffusion active de programmes malveillants ciblant Android sur Google Play

Les événements les plus intéressants de 2019

Au mois de janvier, les analystes de Doctor Web ont détecté un Trojan dans un programme destiné à suivre le cours des cryptomonnaies. Ce programme malveillant a été diffusé avec un utilitaire et installait d'autres Trojans sur les machines contaminées. A l'aide de ces programmes, les pirates ont pu voler des données personnelles, y compris les mots de passe des porte-monnaies liés à des cryptomonnaies.

Au mois de mars, les analystes de Doctor Web ont publié une étude détaillée du Trojan Belonard utilisant une vulnérabilité zero-day dans le client Steam du jeu Counter-Strike 1.6. Une fois sur un ordinateur, le Trojan remplace les fichiers du client de jeu et crée des serveurs proxy pour contaminer d'autres utilisateurs. Le nombre de serveurs malveillants CS 1.6 créés par le cheval de Troie Belonard a atteint 39% de tous les serveurs officiels enregistrés dans Steam. Désormais, l'antivirus Dr.Web détecte tous les modules du Trojan Belonard et les utilisateurs Dr.Web sont hors de danger.

Au mois de mai, les analystes de Doctor Web ont rapporté une nouvelle menace ciblant macOS - Mac.BackDoor.Siggen.20. Ce logiciel permet de télécharger et d'exécuter sur l'appareil de l'utilisateur n'importe quel code écrit en Python. Les sites diffusant ce malware contaminent également des ordinateurs tournant sous Windows via le Trojan espion BackDoor.Wirenet.517 (NetWire). Ce dernier est bien connu comme un Trojan RAT à l'aide duquel les pirates peuvent contrôler à distance l'ordinateur de la victime, y compris l'utilisation de la caméra et du micro. De plus, le Trojan RAT diffusé possède une signature numérique valide.

Au mois de juin, le laboratoire Doctor Web a examiné un malware assez rare écrit en utilisant Node.js : Trojan.MonsterInstall. Une fois lancé sur la machine d'une victime, Trojan.MonsterInstall télécharge et installe les modules nécessaires à son fonctionnement et collecte des informations sur le système, qu'il envoie ensuite vers le serveur de son éditeur. Après avoir reçu une réponse du serveur, il s'installe dans l'auto-démarrage et se met à l'extraction (mining) de la cryptomonnaie TurtleCoin. Les développeurs du malware utilisent leurs propres ressources avec des cheats pour des jeux populaires, ils contaminent également des fichiers sur d’autres sites similaires.

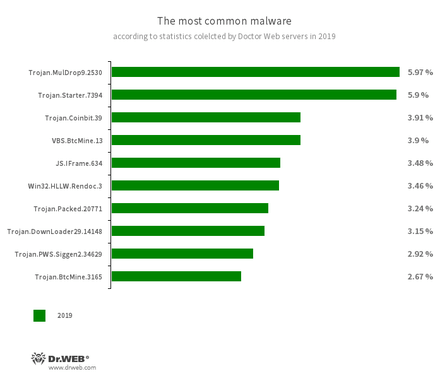

Situation virale

Selon les serveurs de statistiques de Doctor Web, en 2019, les menaces les plus fréquemment détectées sur les ordinateurs ont été des Trojans et des scripts conçus pour miner des cryptomonnaies à l'insu des utilisateurs. Les Trojans pouvant installer des logiciels malveillants ont également été assez actifs.

- Trojan.MulDrop9.2530

- Trojan dropper qui diffuse et installe des logiciels malveillants.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Trojans exploitant les ressources des machines contaminées pour miner des cryptomonnaies d'une manière transparente pour l'utilisateur.

- VBS.BtcMine.13

- Script malveillant écrit en VBS pour extraire des cryptomonnaies de manière discrète.

- JS.IFrame.634

- Script implanté par les pirates dans des pages html. Lorsqu’un utilisateur ouvre une telle page, le script effectue une redirection vers des sites malveillants ou indésirables.

- Win32.HLLW.Rendoc.3

- Ver réseau qui est propagé entre autres via des supports amovibles.

- Trojan.Packed.20771

- Famille d'applications malveillantes protégées par un outil de compression.

- Trojan.DownLoader29.14148

- Trojan conçu pour télécharger d’autres applications malveillantes.

- Trojan.PWS.Siggen2.34629

- Représentant de la famille des Trojans qui volent des mots de passe.

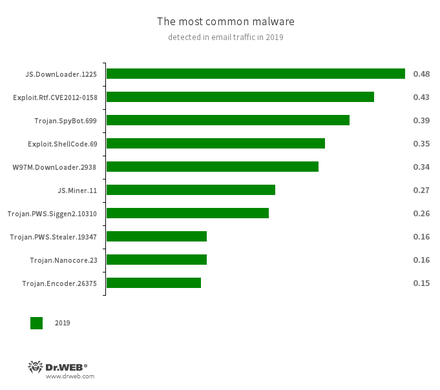

En ce qui concerne le trafic e-mail, les Trojans pouvant télécharger et installer d'autres logiciels malveillants sur les appareils ciblés ont dominé. De plus, les pirates ont diffusé par e-mail des ransomwares, des miners, des Trojans bancaires et espions qui volaient des données confidentielles.

- JS.DownLoader.1225

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- Exploit.Rtf.CVE2012-0158

- Document modifié de Microsoft Office Word utilisant la vulnérabilité CVE2012-0158 pour exécuter un code malveillant.

- Trojan.SpyBot.699

- Trojan bancaire modulaire. Il permet de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter leurs commandes. Le Trojan est conçu pour voler des fonds.

- Exploit.ShellCode.69

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- W97M.DownLoader.2938

- Famille de Trojans Downloader qui exploite les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- JS.Miner.11

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Représentant de la famille des Trojans qui volent des mots de passe et des logins.

- Trojan.Nanocore.23

- Trojan utilisé par les pirates pour se connecter à des ordinateurs contaminés et en prendre le contrôle.

- Trojan.Encoder.26375

- Programme malveillant qui chiffre des fichiers et demande une rançon pour leur déchiffrement.

Ransomware à chiffrement

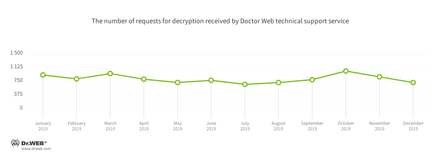

Par rapport à l'année 2018, le nombre de demandes au support technique de Doctor Web des utilisateurs dont les fichiers ont été touchés par des Trojans Encoders a augmenté de 19,52% en 2019. L'évolution des demandes de ce type en 2019 est présentée dans le graphique ci-dessous :

Les ransomwares à chiffrement les plus répandus en 2019 :

- Trojan.Encoder.858 — 20.18% de demandes;

- Trojan.Encoder.18000 — 5.70% de demandes;

- Trojan.Encoder.11464 — 5.59% de demandes;

- Trojan.Encoder.26996 — 5.15% de demandes;

- Trojan.Encoder.567 — 4.20% de demandes.

Les sites dangereux et non recommandés

Les bases de données du Contrôle Parental et d'Office Control et celles de l'antivirus web SpIDer Gate sont constamment complétées par de nouvelles adresses de sites non recommandés ou potentiellement dangereux, dont des ressources frauduleuses et de phishing ainsi que des pages diffusant des programmes malveillants. Le plus grand nombre de ces ressources a été enregistré au premier trimestre, alors que le nombre le plus bas, au troisième. L'évolution des entrées relatives à des sites non recommandés ou dangereux l'année dernière est présentée sur le schéma ci-dessous.

Les fraudes sur le Web

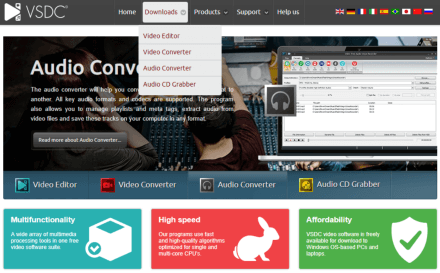

Au mois d'avril, les experts de Doctor Web ont alerté les utilisateurs sur la compromission d'un site officiel de traitement de vidéos. Les pirates ont remplacé un lien de téléchargement de sorte que les utilisateurs téléchargeaient à leur insu le Trojan bancaire Win32.Bolik.2 en parallèle du logiciel d'éditeur vidéo. Ce type de Trojans est destiné à effectuer des injections web, intercepter du trafic, ainsi qu'à l'enregistrement des frappes clavier et au vol d'informations des systèmes " banque - client " de différents établissements bancaires.

Par la suite, les pirates ont remplacé Win32.Bolik.2 par une autre modification de l'espion Trojan.PWS.Stealer (KPOT Stealer). Ce cheval de Troie vole des informations des navigateurs web, des comptes Microsoft, de divers messengers et depuis d'autres logiciels.

En Août, les experts du laboratoire de Doctor Web ont constaté que les pirates avaient changé de tactique et avaient commencé à utiliser des copies de sites associés à des services populaires pour propager Win32.Bolik.2 Une de ces copies imitait un service VPN populaire, tandis que les autres étaient déguisées en des sites dédiés à des logiciels de bureautique.

Menaces ciblant les appareils mobiles

Pour les utilisateurs d'appareils mobiles, l'année dernière a été marquée par une activité des Trojans et des programmes indésirables dont le but principal consistait à afficher de la publicité intempestive. Parmi eux - de nombreux Trojans de la famille Android.HiddenAds.

Par exemple, au mois de février, les analystes ont détecté environ 40 modifications de ces applications malveillantes, qui ont été installées par plus de 10 millions d'utilisateurs. Et tout au long de l'année, des centaines de Trojans de ce type ont été détectés par nos analystes. Au total, ils ont représenté 22,27% de toutes les menaces détectées sur les appareils Android.

Les pirates les diffusent déguisés en programmes utiles et ils font de la publicité via des réseaux sociaux et des services en ligne populaires à un public de millions d'internautes (par exemple, Instagram et YouTube). Les utilisateurs pensent qu'ils installent des applis inoffensives, c'est pourquoi ces Trojans pénètrent facilement dans un grand nombre d'appareils.

Une fois installés et lancés, les Trojans Android.HiddenAds masquent leurs icônes dans la liste des programmes sur l'écran d'accueil et commencent à afficher des publicités intempestives, telles que des bannières, des fenêtres d'animation et des vidéos. Ces publicités étant affichées par-dessus les fenêtres d'autres applications et par-dessus l'interface de l'OS, elles empêchent l'utilisation normale des appareils.

Au printemps, nos analystes ont analysé le Trojan Android.InfectionAds.1 , qui exploitait des vulnérabilités critiques Android. Il contaminait d'autres programmes et pouvait installer des applications sans autorisation des utilisateurs. La fonction principale d'Android.InfectionAds.1 consistait à afficher des publicités et à remplacer des identificateurs dans des applications contaminées, de sorte que le revenu provenant de la publicité était versé aux auteurs des malawres et non aux développeurs des applications en question.

De plus, les créateurs des modules publicitaires indésirables recevaient eux aussi de l'argent provenant de l'affichage de la publicité (adwares) que certains développeurs intègrent à leurs applications. Parmi les menaces détectées sur les appareils Android, la part de ces modules s’élevait à 14,49%.

Comme les années précédentes, différents Trojans dowloaders et malwares qui téléchargent des Trojans et d'autres applications ainsi que ceux qui sont capables d'exécuter n'importe quel code ont représenté un danger pour les utilisateurs. Il s'agit de menaces comme les représentants des familles Android.DownLoader , Android.Triada et Android.RemoteCode . En 2019, ces chevaux de Troie ont été l'une des menaces les plus courantes détectées sur les appareils Android.

Au cours de l'année, de nombreux Trojans Clickers qui cliquent automatiquement sur des liens, téléchargent des pages web contenant de la publicité et abonnent les utilisateurs à des services payants ont également été détectés. Parmi ces programmes, Android.Click.312.origin , Android.Click.322.origin , Android.Click.323.origin et Android.Click.324.origin . Ces Trojans ainsi que d'autres Trojans similaires sont propagés sous couvert d’applications inoffensives et utiles, telles que des éditeurs photos, collections de fonds d'écran etc.

En 2019, les Trojans bancaires ont représenté une menace sérieuse pour les propriétaires d'appareils Android et des attaques ont été enregistrées partout dans le monde. Aux mois d'août et octobre, les analystes de Doctor Web ont détecté des modifications du Trojan Android.BankBot.495.origin ayant ciblé les clients d’établissements de crédit brésiliens. Cette application malveillante utilise les fonctionnalités spécifiques d'Android (Service d'accessibilité), conçues pour les personnes en situation de handicap. En utilisant ces fonctions, le Trojan bancaire vole des données confidentielles, ce qui permet aux pirates d'obtenir un accès aux comptes de leurs victimes.

De même, les attaques du Trojan Flexnet, qui appartient à la famille Android.ZBot . Selon les critères modernes, ce programme malveillant est doté d'un ensemble de fonctionnalités modestes mais qui suffisent pour voler de l'argent. A l'aide de ce Trojan bancaire, les pirates transfèrent de l'argent des comptes de leurs victimes vers leurs propres comptes bancaires ou comptes mobiles ou paient différents services.

L'année dernière a montré que le problème de l'espionnage informatique et les fuites de données confidentielles sont plus que jamais des problématiques actuelles. Au mois de juin, nos analystes ont révélé une porte dérobée Android.Backdoor.736.origin , également connue sous le nom de PWNDROID1 sur Google Play. Plus tard, au mois de novembre, une modification du malware a été détectée. Ce cheval de Troie permettait aux pirates de contrôler à distance des appareils Android contaminés et d'exécuter différentes actions sur ces appareils - intercepter des SMS, contrôler des appels et les coordonnées de l'appareil, écouter l'environnement, transmettre des fichiers d'utilisateurs au serveur ainsi que télécharger et installer d'autres programmes.

En 2019, de nouvelles applications conçues pour surveiller les utilisateurs ont été détectées. Souvent, ces applications sont utilisées pour assurer la sécurité des enfants et d'autres membres de la famille ou bien des employés. Elles ne sont pas malveillantes en soi mais peuvent être utilisées à des fins illégales.

Toujours sous Android, des programmes de la famille Android.FakeApp pouvant télécharger des sites web proposant de faux sondages ont été de nouveau propagés. Les pirates proposaient aux victimes des récompenses pour la participation à ces sondages. Mais afin de toucher cet argent, les utilisateurs devaient d'abord payer des commissions ou bien confirmer leur identité par un transfert bancaire vers un compte pirate.

Perspectives et tendances

L’espionnage et le piratage bancaire ont fait partie des tendances fortes de la fin de l’année 2018 et se sont poursuivies en 2019.

Dans l'année à venir, cette tendance devrait continuer à se confirmer. A cet égard, nous pouvons nous attendre à une croissance de l'activité des Trojans miners, bancaires et publicitaires, ainsi qu'à celle des logiciels espions capables de récolter des informations sur les utilisateurs. De plus, l'apparition de nouveaux schémas de fraude et de campagnes de phishing et de spam reste probable.

Dans le contexte de ces pratiques d’ingénierie sociale, tous les OS sont des cibles potentielles puisque ces méthodes agissent sur le facteur humain : inciter à cliquer sur un lien, à ouvrir une pièce jointe, à indiquer des identifiants et codes etc.

L'évolution des logiciels malveillants et l'ingéniosité des cybercriminels continuent à évoluer, c'est pourquoi les utilisateurs doivent respecter certaines règles de sécurité, utiliser des outils antivirus fiables et rester vigilants.