Le 13 mai 2021

En avril, Doctor Web a rapporté la détection du Trojan Android.Triada.4912 intégré dans une des versions de l'application client du catalogue d'applications Android APKPure. En même temps, de nouveaux Trojans de la famille Android.FakeApp ont été détectés sur Google Play. Ils ont été diffusés sous le couvert de programmes utiles et pouvaient télécharger différents sites frauduleux. De plus, les experts de Doctor Web ont détecté les Trojans Android.Joker sur le store AppGallery de Huawei. Ces applications malveillantes abonnaient les internautes à des services mobiles payants.

LES TENDANCES PRINCIPALES D'AVRIL

- Détection d'un Trojan dans l'application client du catalogue d'applications Android APKPure

- Popagation de nouvelles menaces via Google Play

- Détection de menaces sur AppGallery

Menace " mobile " du mois

Début avril, Doctor Web a publié une news sur la détection par nos analystes d'une fonctionnalité malveillante au sein de l'application client du catalogue d'applications Android et de jeux, APKPure. Des pirates non identidiés ont intégré au client de ce catalogue le Trojan Android.Triada.4912, touchant la version 3.17.18 de l'application. Android.Triada.4912 lançait un module embarqué qui exécutait des fonctions malveillantes principales : il téléchargeait d'autres composants de Trojan et différents sites Web.

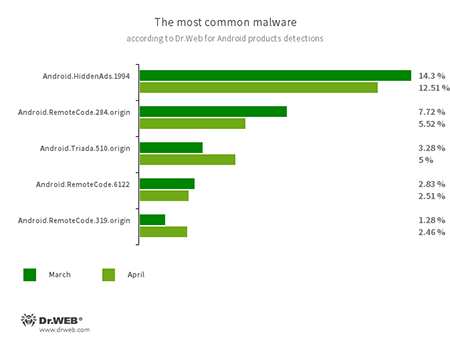

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.1994

- Trojan conçu pour afficher des publicités. Il est propagé sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, l'installent dans le répertoire système à l'insu de l'utilisateur.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Programme malveillant qui télécharge et exécute n'importe quel code. Selon la version, ce logiciel malveillant est en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.Triada.510.origin

- Trojans multi-fonctions qui exécutent une variété d'actions malveillantes, Ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

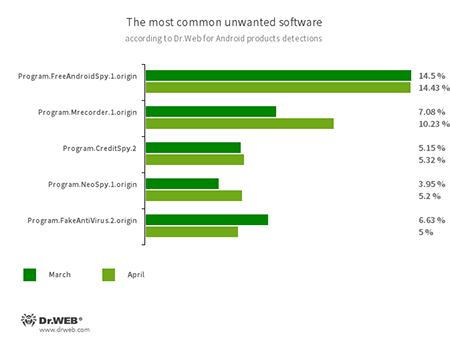

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Logiciels qui surveillent les propriétaires d'appareils Android et qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

- Program.FakeAntiVirus.2.origin

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

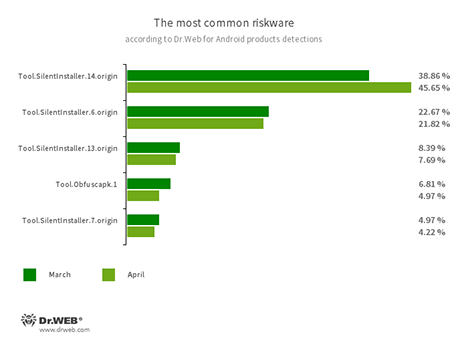

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

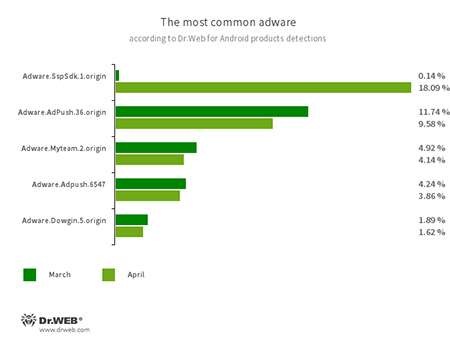

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web./p>

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

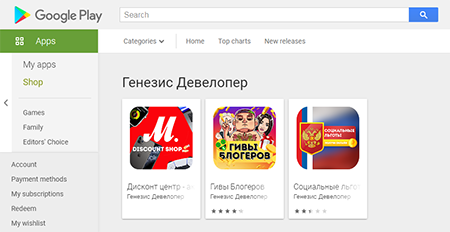

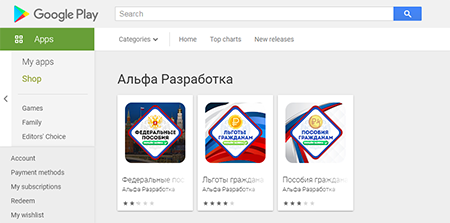

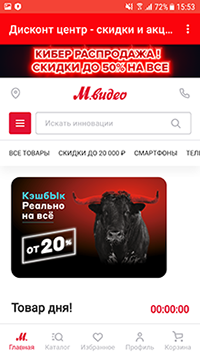

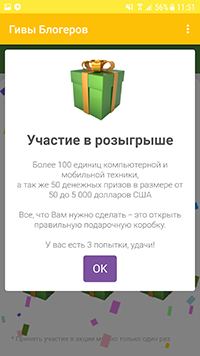

Menaces sur Google Play

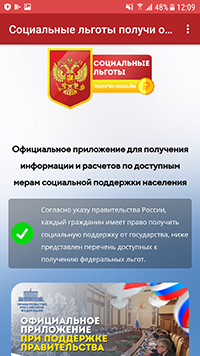

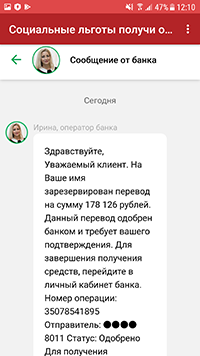

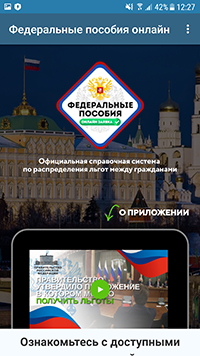

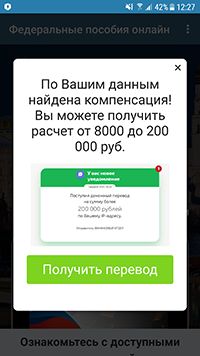

En avril, de nouveaux Trojans de la famille Android.FakeApp ont été détectés sur Google Play . Ils ont été diffusés sous le couvert d'applications de références dédiées aux remboursements et compensations publiques ainsi que sous forme d'applications qui proposaient des soi disant codes de promotions ou des cadeaux de blogueurs populaires. En réalité, ces programmes n'avaient pas de fonctionnalités déclarées et ne faisaient qu'afficher des sites frauduleux via lesquels ils tentaient de voler des données confidentielles et de l'argent. Les chevaux de Troie ont été ajoutés à la base de données virales Dr.Web comme Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 et Android.FakeApp.261.

Voici un exemple de l'apparence de telles applications frauduleuses :

Autres menaces

Le mois dernier, les analystes de Doctor Web ont trouvé les premières applications malveillantes dans le catalogue AppGallery de Huawei. Il s’agissait de Trojans de la famille Android.Joker capables d'exécuter du code de façon arbitraire, ainsi que d'abonner les utilisateurs à des services mobiles payants. Ils ont été propagés sous le couvert de différents programmes inoffensifs, notamment, des claviers virtuels, des messengers, des applications caméra photo etc. Au total, ces applications malveillantes ont été installées par plus de 538 000 utilisateurs.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers