Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de juillet 2021

Le 11 août 2021

De plus, nos spécialistes ont découvert une nouvelle famille de chevaux de Troie bancaires Android.BankBot.Coper, attaquant les propriétaires d'appareils Android.

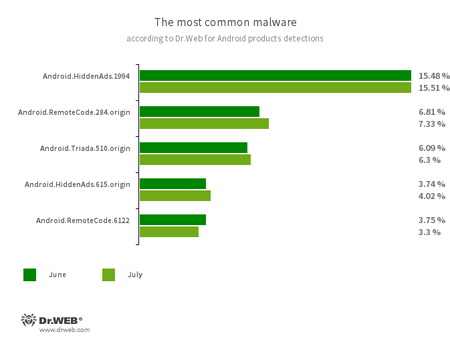

Parmi les menaces détectées sur les appareils, les applications publicitaires malveillantes et les chevaux de Troie capables d'exécuter du code arbitraire et de télécharger d'autres programmes se sont montrées à nouveau les plus actives.

Les tendances principales du mois du juillet

- Détection d'une nouvelle famille de chevaux de Troie bancaires ciblant Android

- Apparition de nouveaux programmes malveillants sur Google Play

- Les chevaux de Troie publicitaires et les applications malveillantes qui chargent du code arbitraire restent parmi les menaces les plus actives

Menace " mobile " du mois

Le mois dernier, les analystes de Doctor Web ont détecté une nouvelle famille de chevaux de Troie bancaires Android.BankBot.Coper. Au départ, ces applications malveillantes ont attaqué les utilisateurs colombiens, mais plus tard, les experts ont révélé leurs modifications ciblant les appareils Android dans un certain nombre de pays européens.

Ces chevaux de Troie bancaires ont une architecture modulaire et possèdent différents mécanismes de protection qui leur permettent d'accomplir plus efficacement leurs tâches. Par exemple, sur commandes des pirates, les programmes malveillants interceptent et envoient des SMS, contrôlent des notifications push, affichent des fenêtres de phishing, ils sont également capables de suivre les informations saisies au clavier.

Pour en savoir plus sur cette famille de Trojans Android, consultez notre publication sur le site de Doctor Web.

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Programmes malveillants qui téléchargent et exécutent un code arbitraire. Selon la modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.Triada.510.origin

- Trojans multi-fonctions qui exécutent une variété d'actions malveillantes, Ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

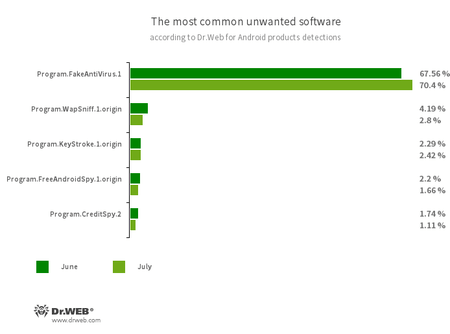

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.KeyStroke.1.origin

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

- Program.FreeAndroidSpy.1.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ces applications surveillent les coordonnées gps de l'appareil et obtiennent un accès à l'annuaire téléphonique et à la liste de contacts de l'utilisateur, elle copie également des photos et des vidéos stockées sur l'appareil.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

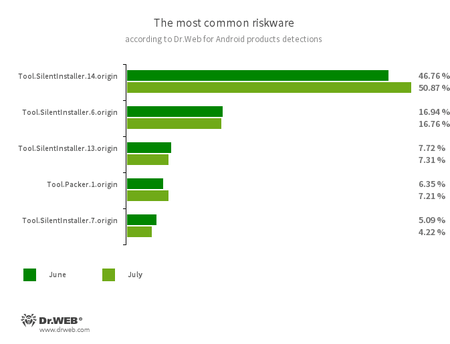

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

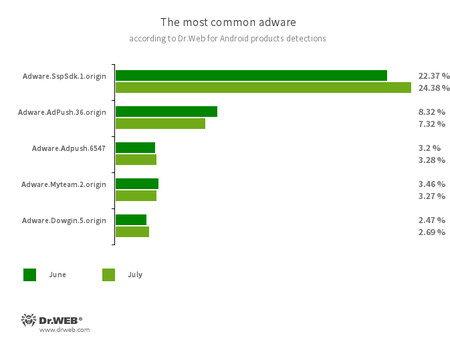

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

Menaces sur Google Play

Au mois de juillet, les analystes de Doctor Web ont détecté de nouvelles menaces sur Google Play. Parmi ces menaces, des nouveaux Trojans de la famille Android.Joker, ont été détectés et ajoutés à la base virale Dr.Web comme Android.Joker.803, Android.Joker.837 et Android.Joker.846. Ils se sont cachés dans des applications apparemment inoffensives, notamment dans l'éditeur d'images Background Changer, le messager Sweet Emoji SMS et dans l'application Flashlight LED Pro avec des fonctions de lampe de poche. Les chevaux de Troie ont bien fonctionné comme les utilisateurs s'y attendaient, mais à l'insu des victimes, ils les ont également abonnés à des services mobiles payants et pouvaient exécuter du code arbitraire.

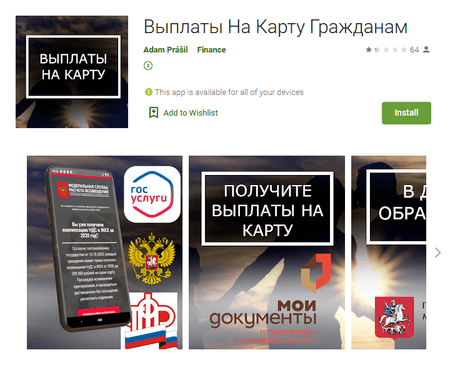

De plus, une nouvelle modification du cheval de Troie Android.FakeApp.299, a été détectée. Ce malware, ciblant les utilisateurs russes, a été déguisé en une application permettant d'obtenir des « primes » d'Etat . Sa véritable fonction était de télécharger des sites frauduleux, à l'aide desquels les cybercriminels volaient des données confidentielles et de l'argent aux propriétaires d'appareils Android.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers