Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de septembre 2021

le 15 octobre 2021

Au cours du mois précédent, les analystes de Doctor Web ont détecté sur Google Play des dizaines d'applications contrefaites de la famille Android.FakeApp utilisées par les pirates dans divers schémas frauduleux.

Les tendances principales du mois de septembre

- Forte activité de fausses applications diffusées via le catalogue Google Play

- Les Chevaux de Troie qui téléchargent des applications et exécutent du code arbitraire et les logiciels publicitaires malveillants restent l'une des menaces les plus courantes

Selon les données fournies par les produits antivirus Dr.Web pour Android

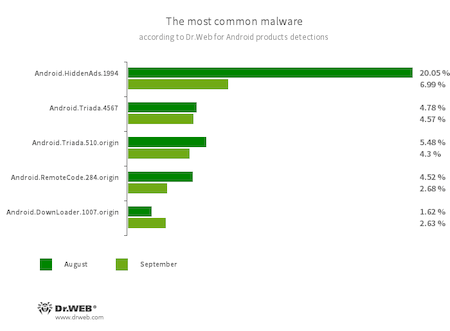

- Android.HiddenAds.1994

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares.

- Android.Triada.4567

- Android.Triada.510.origin

- Trojans multi-fonctionnels qui exécutent différentes actions malveillantes. Ils appartiennent à la famille des applications de Trojan pénétrant dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.RemoteCode.284.origin

- Programme malveillant qui télécharge et exécute n'importe quel code. En fonction de la modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.DownLoader.1007.origin

- Trojan qui télécharge d'autres logiciels malveillants et des programmes inutiles. Il peut se cacher dans des applications en apparence anodines qui sont diffusées via Google Play ou via des sites malveillants.

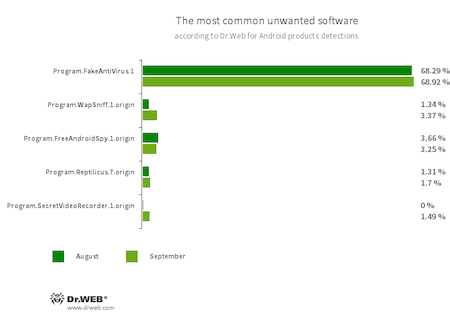

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.SecretVideoRecorder.1.origin

- Application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Elle peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

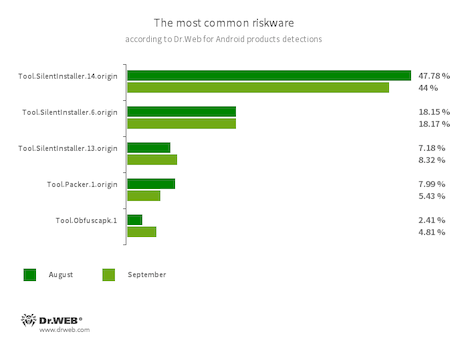

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

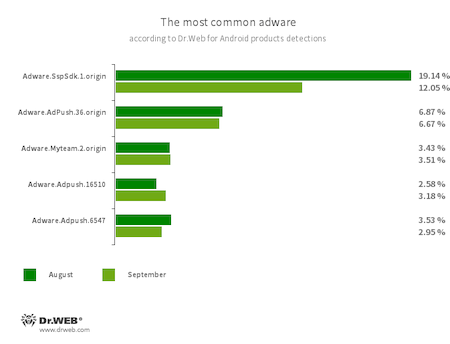

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Menaces sur Google Play

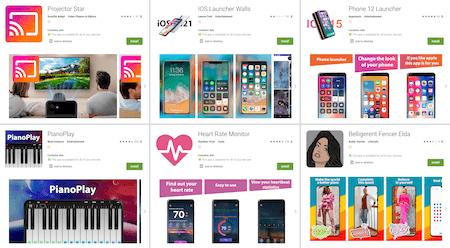

En septembre, les analystes de Doctor Web ont détecté des dizaines de nouvelles applications contrefaites sur Google Play, ces applis ont été utilisées par les pirates dans leurs schémas frauduleux. Parmi ces applications contrefaites, on a vu le Trojan Android.FakeApp.344, dont plusieurs modifications ont été diffusées sous le couvert d'une grande variété de programmes - lunchers graphiques, collections d'images, didacticiel de piano, applications de surveillance du pouls, etc.

Sa fonction principale est de télécharger des sites Web sur commande des pirates. Ce cheval de Troie peut être utilisé dans divers scénarios malveillants : effectuer des attaques de phishing, abonner les victimes à des services mobiles payants, promouvoir des sites d'intérêt pour les cybercriminels ou télécharger des sites affichant des publicités.

Android.FakeApp.344 est géré via l'un des comptes GitHub dont les référentiels contiennent des fichiers de configuration. Une fois lancé, le cheval de Troie reçoit les paramètres nécessaires. Si les paramètres reçus contiennent une tâche à accomplir, le Trojan télécharge le site correspondant. S'il n'y a pas de tâche ou que le cheval de Troie n'a pas réussi à obtenir des paramètres, il fonctionne dans le mode habituel de sorte que les utilisateurs peuvent même ne pas soupçonner que quelque chose ne va pas avec le programme.

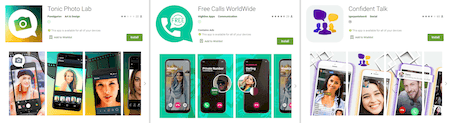

Les autres applications malveillantes contrefaites ont reçu les noms Android.FakeApp.347, Android.FakeApp.364 et Android.FakeApp.385. Elles ont également été propagées sous le couvert de programmes inoffensifs et utiles - des applications pour passer des appels gratuits, un éditeur de photos, des programmes à thème religieux et des logiciels pour protéger les applications installées contre une utilisation non autorisée.

Mais les applis ne remplissaient pas les fonctions déclarées - les chevaux de Troie téléchargeaient différents sites, dont certains demandaient aux visiteurs d'entrer leur numéro de téléphone portable. Après l'avoir entré, les propriétaires d'appareils Android étaient redirigés vers une page du moteur de recherche, et c'était la fin de l'activité des ces applis contrefaites.

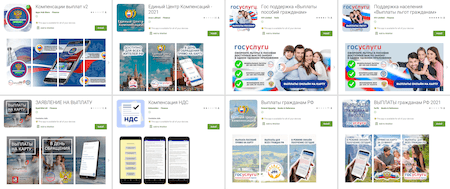

Les applications Android.FakeApp.354, Android.FakeApp.355, Android.FakeApp.356, Android.FakeApp.357, Android.FakeApp.358, Android.FakeApp.366, Android.FakeApp.377, Android.FakeApp.378, Android.FakeApp.380, Android.FakeApp.383 et Android.FakeApp.388 sont prétendument conçues pour aider les utilisateurs russes à trouver des informations sur l'aide sociale de l'État - des subisdes, des " compensations de TVA", etc. Cependant, ces programmes ne font qu'attirer les propriétaires d'appareils mobiles sur des sites frauduleux, où des paiements ou des remboursements sont promis à tous. Pour recevoir les " paiements " promis, les utilisateurs doivent payer une taxe ou des commissions de banque d'un montant allant de quelques centaines à plusieurs milliers de roubles, récupérés par les pirates. Les victimes de ce schéma n'ont reçu aucun paiement - au lieu de cela, elles ont transféré leurs propres fonds aux pirates.

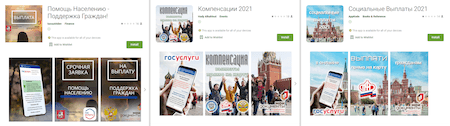

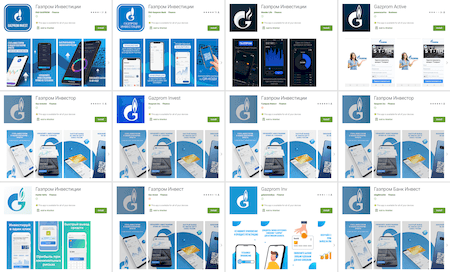

Les pirates ont tenté de faire passer leurs applications malveillantes pour des applications oficielles de la société Gazprom, ces applications contrefaites ont été ajoutées à la base de données virales Dr.Web comme Android.FakeApp.348, Android.FakeApp.349, Android.FakeApp.350, Android.FakeApp.351, Android.FakeApp.352, Android.FakeApp.353, Android.FakeApp.365, Android.FakeApp.367, Android.FakeApp.368, Android.FakeApp.369, Android.FakeApp.370, Android.FakeApp.382, Android.FakeApp.384, Android.FakeApp.387 et Android.FakeApp.389. Ces applications promettaient aux utilisateurs des revenus passifs importants d'investissements sans aucune expérience ou connaissance économique particulière. Un algorithme spécialisé ou un manager devait faire tout le nécessaire.

Voici quelques exemples de pages de ces applications sur Google Play :

En réalité, ces chevaux de Troie n'avaient rien à voir avec des entreprises ou des investissements connus. Ils téléchargeaient des sites Web frauduleux, où les propriétaires d'appareils Android étaient invités à créer un compte, à fournir des informations personnelles et à attendre un appel de " l'opérateur ". Les données fournies lors de l'inscription - noms, prénoms, adresses e-mail et numéros de téléphone - pourraient être utilisées par les attaquants pour d’autres actions ou être vendues sur le marché noir.

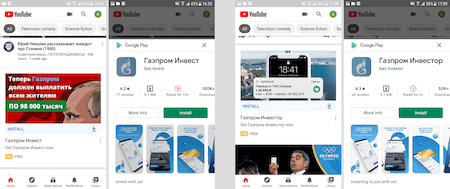

Dans le même temps, afin d'attirer l'attention et d'augmenter le nombre d'installations de ces chevaux de Troie, les cybercriminels en font activement la publicité, par exemple via le service vidéo YouTube. Un exemple d'une telle publicité :

D’autres applications contrefaites ont été déguisées en applications officielles de loteries russes populaires. Elles ont été ajoutées à la base de données virales Dr.Web comme Android.FakeApp.359, Android.FakeApp.360, Android.FakeApp.361, Android.FakeApp.362, Android.FakeApp.363, Android.FakeApp.371, Android.FakeApp.372, Android.FakeApp.373, Android.FakeApp.374, Android.FakeApp.379 et Android.FakeApp.381. Les malfaiteurs promettaient aux utilisateurs crédules des soi-disant billets de loterie gratuits. Ces programmes ont également téléchargé des sites frauduleux sur lesquels, afin d'obtenir des billets gratuites inexistants, les victimes devaient d'abord payer des " commissions".

De plus, nos experts ont trouvé plusieurs modifications du cheval de Troie Android.FakeApp.386, qui a été propagé sous le couvert de programmes censés apporter des connaissances sur la santé et se familiariser avec des méthodes de traitement de certaines maladies. En réalité ce sont des applications contrefaites. Elles ne remplissent pas les fonctions déclarées et chargent des sites Web qui imitent souvent des sources d'information populaires. Sur de tels sites, au nom de médecins et de personnalités médiatiques bien connus, toutes sortes de médicaments de qualité douteuse sont promus. Les « clients » potentiels ont également été attirés par des offres permettant d'obtenir des remèdes gratuits ou avec une remise importante, mais à condition qu'ils indiquent leur nom et leur numéro de téléphone, puis ils devaient attendre un coup de téléphone d’un " manager ".

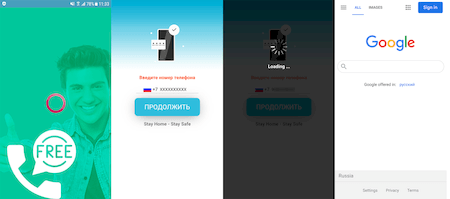

Voici un exemple d'une telle application :

Un exemple de son fonctionnement :

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers