Le 28 janvier 2022

De nouvelles menaces ont été trouvées sur Google Play. Parmi elles, toutes sortes de programmes malveillants de la famille Android.FakeApp, utilisés dans divers stratagèmes frauduleux, chevaux de Troie de la famille Android.Joker, qui abonnent les utilisateurs à des services mobiles payants et autres applications malveillantes.

Les tendances principales du mois de décembre

- Les chevaux de Troie publicitaires occupent toujours une position de leader parmi les menaces détectées sur les appareils Android

- Détection de nouveaux Trojans sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

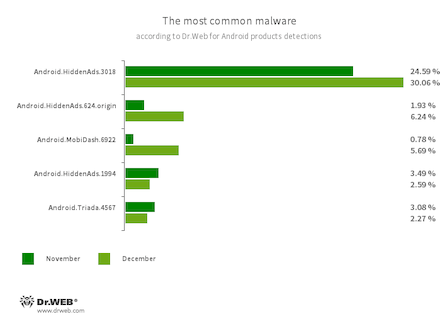

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Android.HiddenAds.1994

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil. Android.HiddenAds.3018 est une nouvelle version du Trojan Android.HiddenAds.1994.

- Android.MobiDash.6922

- Trojan qui affiche des publicités intempestives. C'est un module que des développeurs de logiciels intègrent dans des applications.

- Android.Triada.4567

- Trojans multi-fonctions qui exécutent une variété d'actions malveillantes, Ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

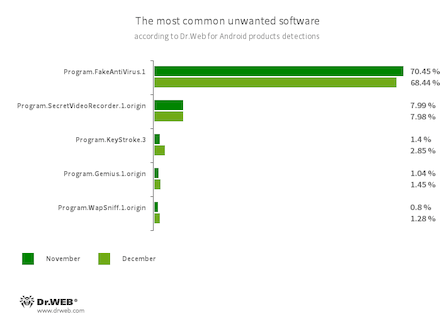

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Elle peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.KeyStroke.3

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

- Program.Gemius.1.origin

- Сe programme recueille des informations sur les appareils mobiles Android et sur la façon dont ils sont utilisés par leurs propriétaires. En plus d’informations techniques, ce programme récolte des données confidentielles, notamment, les coordonnées GPS enregistrées, les favoris enregistrés dans le navigateur web, l'historique des sites visités ainsi que les adresses web saisies par l'utilisateur.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

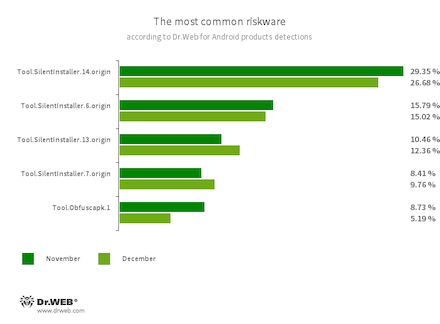

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

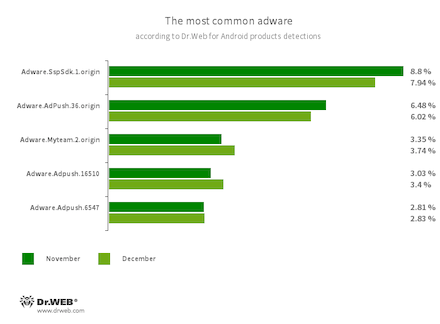

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Menaces sur Google Play

En décembre 2021, de nouvelles applications malveillantes de la famille Android.Joker ont été détectées sur Google Play, ces applications téléchargent et lance du code arbitraire et abonnement les utilisateurs à des services mobiles payants. Par exemple, les Trojans Android.Joker.1097 et Android.Joker.1126 ont été dissimulés derrière les messengers Color Message et Elegant SMS, et Android.Joker.1129 a été distribué sous le couvert de l’utilitaire Speed Clean Pro destiné à optimiser le fonctionnement des appareils Android. Les pirates ont tenté de faire passer le Trojan Android.Joker.1157 pour l'application PDF Camera Scanner destinée à créer des documents PDF, et Android.Joker.1160 a été déguisé en l'application Blood Pressure Record pour la surveillance de la pression artérielle.

Nos analystes ont également découvert un autre cheval de Troie de la famille Android.PWS.Facebook. Ces applications malveillantes volent des identifiants, des mots de passe et d'autres informations sensibles utilisées pour pirater des comptes Facebook. Un nouveau membre de cette famille a été distribué sous le couvert de l'application Vasee Bluenee Slideshow pour créer des diaporamas et des vidéos. Ses composants ont été ajoutés à la base de données virales Dr.Web comme Android.PWS.Facebook.101 et Android.PWS.Facebook.102.

De plus, de faux programmes utilisés dans différents schémas frauduleux ont été trouvés sur Google Play. Certains d'entre eux, comme Android.FakeApp.721 («Выплаты пособий населению» - "Paiement des prestations à la population") et Android.FakeApp.724 («ФРП РУ Выплаты» - «FRP RU Payments»), les attaquants ont de nouveau distribué sous le couvert d'applications contenant des informations sur les mesures de soutien social en Russie. Ces applications pouvaient prétendument aider les utilisateurs à obtenir une aide financière de l’Etat. En réalité, les chevaux de Troie ne téléchargeaient que des sites Web frauduleux où les victimes étaient invitées à fournir des données personnelles et à payer une « commission » ou une « taxe » pour « transférer » de l'argent sur leur compte bancaire.

Les chevaux de Troie avec les mêmes fonctionnalités ont reçu les noms Android.FakeApp.722 et Android.FakeApp.723. Les auteurs de virus les ont fait passer pour des programmes permettant d'obtenir des billets de loterie gratuits. Ces logiciels malveillants téléchargeaient des sites Web sur lesquels les utilisateurs devaient payer une " taxe " afin de " recevoir " des tickets et des gains.

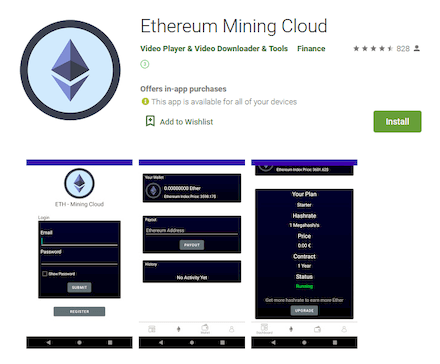

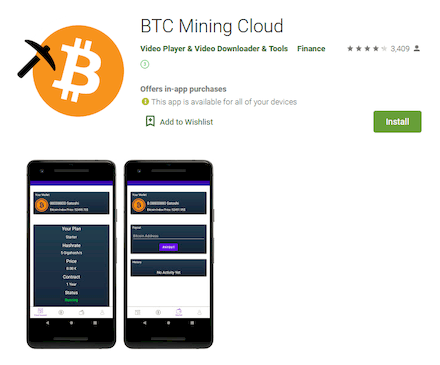

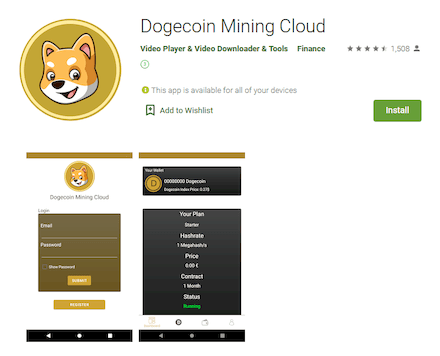

Les chevaux de Troie Android.FakeApp.727 et Android.FakeApp.729 ont été propagés sous le couvert d'applications d'extraction de crypto-monnaie. Ils ont été dissimulés derrière les programmes tels que Dogecoin Mining Cloud, Litecoin Mining Cloud, Bitcoin Miner, Ethereum Mining Cloud et BTC Mining Cloud. Les utilisateurs qui les ont installés ont été invités à extraire de la crypto-monnaies à l'aide d'un service Cloud, et pour augmenter les performances du mining, on leur a proposé d’édhérer à des programmes tarifaires premium.

Ce ne sont pas les premiers chevaux de Troie de ce type. Par exemple, en août 2021, les analystes de Doctor Web ont détecté un malware similaire nommé Multimine - BTC Cloud Mining. Il a été ajouté à la base Dr.Web comme Android.FakeApp.336.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers