Le 15 mars 2022

Au cours du mois de janvier, nos analystes ont trouvé de nouveaux programmes malveillants sur Google Play. Parmi elles, différentes applications contrefaites de la famille Android.FakeApp utilisées par les pirates dans différents schémas frauduleux. De plus, on a détecté un cheval de Troie de la famille Android.PWS.Facebook, qui a volé des données pour pirater les comptes Facebook. Les analystes de Doctor Web ont également détecté de nouvelles applications malveillantes de la famille Android.Subscription qui abonnaient les utilisateurs à des services mobiles payants.

TENDANCES CLES DE JANVIER

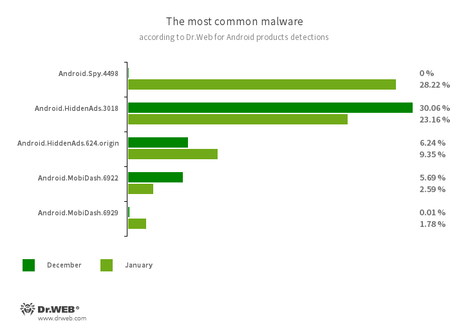

- Le Trojan Android.Spy.4498 est leader parmi les menaces détectées sur les appareils Android protégés

- Les chevaux de Troie publicitaires restent les menaces les plus actives auxquelles sont confrontés les utilisateurs d'Android.

- Diminution de l'activité des applications malveillantes qui téléchargent et exécutent du code arbitraire

- Détection de nouvelles menaces sur Google Play

Menace du mois

En janvier, les analystes de Doctor Web ont constaté la propagation d'un nouveau cheval de Troie Android nommé Android.Spy.4498. Les attaquants l'ont intégré à certaines versions de modifications non officielles du messager WhatsApp, telles que GBWhatsApp, OBWhatsApp et WhatsApp Plus, et les ont distribué via des sites Web malveillants comme des applis inoffensives.

La fonction principale d' Android.Spy.4498 est l'interception du contenu des notifications d'autres applications. Cependant, il est également capable de télécharger et d'inviter les utilisateurs à installer des programmes et d'afficher des boîtes de dialogue avec du contenu malveillant.

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Spy.4498

- Un cheval de Troie qui vole le contenu des notifications d'autres applications. De plus, il télécharge et invite les utilisateurs à installer d'autres programmes, et peut également afficher diverses boîtes de dialogue.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.MobiDash.6922

- Android.MobiDash.6929

- Trojans qui affichent des publicités intempestives. Ce sont des modules que des développeurs de logiciels intègrent dans des applications.

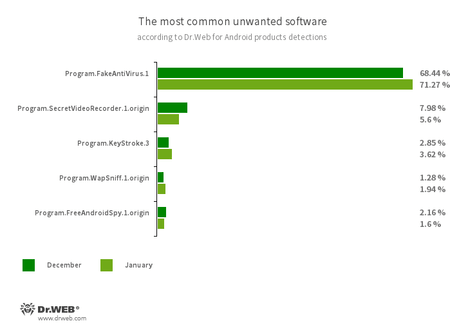

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Adware.Adpush.1.origin

- Application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Elle peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.KeyStroke.3

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Application conçue pour surveiller les propriétaires d'appareils Android. Les pirates peuvent l'utiliser pour le cyberespionnage. Le programme collecte des informations techniques sur les appareils, il permet de suivre leur coordonnées GPS et de télécharger des photos et des vidéos qui y sont stockées. De plus, il donne accès à l'annuaire et à la liste de contacts.

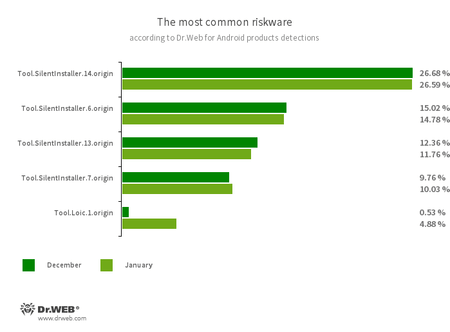

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Loic.1.origin

- Programme qui peut envoyer différents types de paquets réseau depuis les appareils Android vers des adresses IP indiquées. L'un des scénarios de son utilisation est le diagnostic et le test des serveurs. Cependant, il peut également être utilisé pour effectuer des attaques DDoS (attaques par déni de service distribué) et est donc détecté par Dr.Web comme un utilitaire potentiellement dangereux.

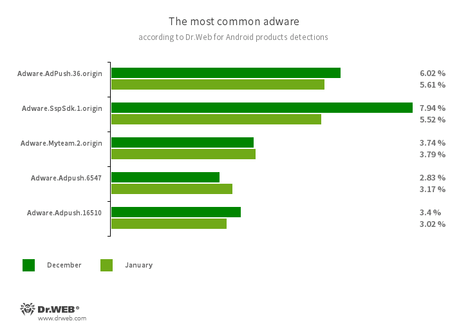

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Menaces sur Google Play

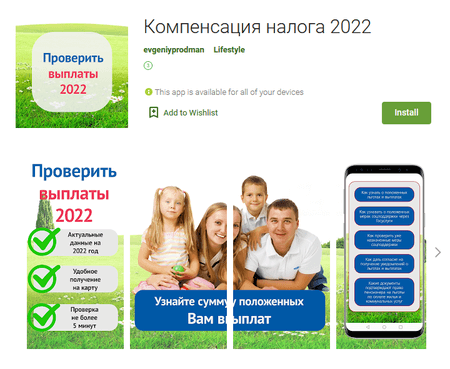

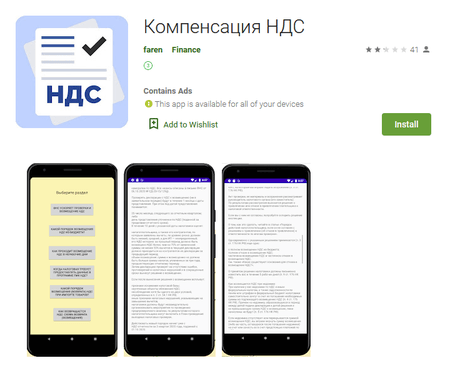

En janvier, les experts de Doctor Web ont détecté de nombreuses nouvelles menaces sur Google Play. Parmi elles, différentes applications de la famille Android.FakeApp utilisées par les pirates dans différentes schémas frauduleux. Par exemple, les chevaux de Troie Android.FakeApp.777 et Android.FakeApp.778 distribués sous le couvert de programmes de recherche et de réception de paiements sociaux et de remboursement s'adressaient aux utilisateurs russes.

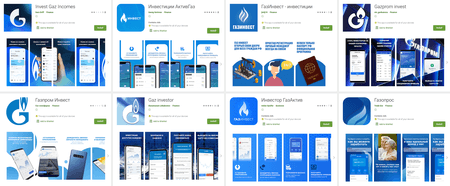

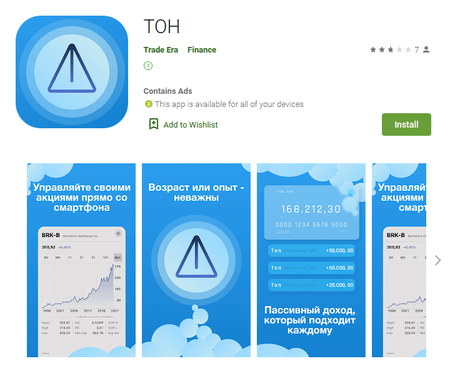

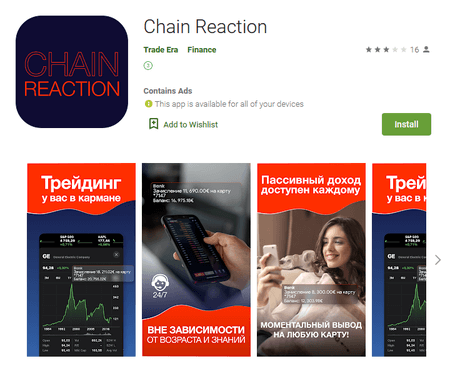

D'autres applis contrefaites ont été présentées comme des applications d'investissement, " grâce auxquelles " les utilisateurs pouvaient soi-disant devenir des investisseurs et gagner un revenu passif sans aucune connaissance économique. Tout le travail pour eux devait être fait par un certain algorithme de trading ou par un responsable personnel. Par exemple, les chevaux de Troie Android.FakeApp.771, Android.FakeApp.772, Android.FakeApp.773, Android.FakeApp.774, Android.FakeApp.775, Android.FakeApp.776, Android.FakeApp.779 et Android.FakeApp.780 ont été distribués sous le couvert de programmes tels que Gazprom Invest, Gaz Investor, AktivGaz Investments et autres, prétendument liés à Gazprom et au marché du pétrole et du gaz. Certaines modifications Android.FakeApp.780 auraient permis de gagner de l'argent sur la bourse et les crypto-monnaies. Ils ont été dissimulées derrière les programmes TON et Chain Reaction.

En fait, tous ces chevaux de Troie ne chargeaient que des sites Web frauduleux qui obligeaient les victimes potentielles à créer un compte. Les utilisateurs étaient ensuite été invités à attendre un appel de « l'opérateur » ou du « courtier personnel » ou à réapprovisionner leur compte afin que « l'algorithme unique » commence à négocier et gagne de l'argent.

Un autre cheval de Troie qui a également été identifié visait à voler les données nécessaires pour pirater les comptes Facebook. Le malware qui a reçu le nom Android.PWS.Facebook.123 a été diffusé sous le couvert de l'éditeur d'images Adorn Photo Pro.

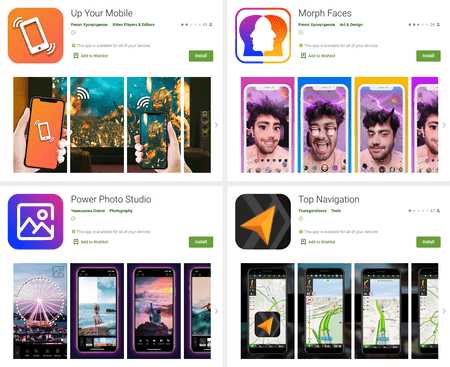

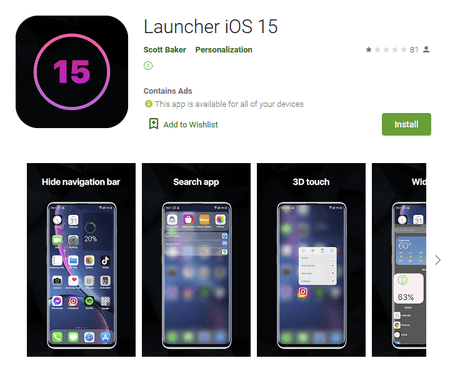

De plus, nos analystes ont trouvé de nouveaux représentants de chevaux de Troie de la famille Android.Subscription, qui abonnaient les utilisateurs à des services mobiles payants. L'un d'eux Android.Subscription.5 se cachait dans une grande variété de programmes, par exemple, dans des éditeurs de photos, une application de navigation et dans un lecteur multimédia. Un autre, ajouté à la base de données virales Dr.Web en tant que Android.Subscription.6 a été distribué sous le couvert d'un luncher dans le style du système d'exploitation des appareils mobiles Apple.

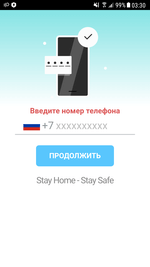

Ces programmes malveillants téléchargaient des sites Web de services partenaires qui connectaient des abonnements payants à l'aide de la technologie Wap Click. Sur ces pages, les victimes potentielles sont invitées à fournir un numéro de téléphone portable et, après l'avoir entré, une tentative est faite pour activer automatiquement le service.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers