Le 4 mars 2015

Le mois le plus court de l'année a été marqué par l'apparition de nouveaux logiciels malveillants. Au début du mois de Février, les chercheurs de Doctor Web ont terminé l'examen du Trojan multi-composants ciblant Linux, ils ont publié, à la fin du mois, les résultats de l'examen de la nouvelle version du backdoor ciblant Mac OS X. Les malwares ciblant Android restent actifs.

Les tendances du mois de février

- L'émergence de nouveaux Trojans ciblant Linux.

- Les malfaiteurs s'intéressent encore à Mac OS X.

- L'apparition de nouvelles modifications de logiciels malveillants ciblant Android.

La menace du mois

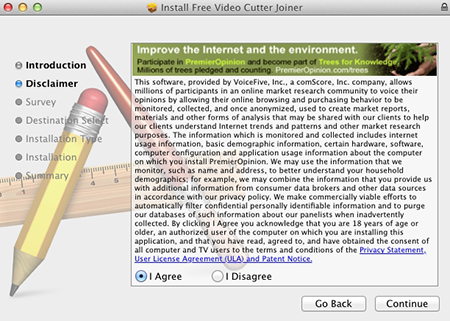

À la fin du mois de février 2015, les spécialistes de Doctor Web ont terminé l'examen du backdoor Mac.BackDoor.OpinionSpy.3, permettant aux malfaiteurs d'espionner les utilisateurs de Mac OS X. Ce Trojan a été distribué via des sites qui offrent des logiciels gratuits. Lancé lors de l'installation avec les droits administrateur, ce logiciel télécharge et lance sur l'ordinateur Apple le logiciel malveillant.

Dr.Web Antivirus Mac OS X détecte et supprime ce malware. Pour en savoir plus sur ce backdoor consultez les actualités sur le site de Doctor Web.

Trojans Encoders

Nombre de requêtes adressées au support technique de Doctor Web pour le décryptage de fichiers

| Janvier 2015 | Février 2015 | Evolution |

|---|---|---|

| 1305 | 1840 | +40,9% |

Les Trojans Encoders, qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter, restent les menaces la plus importantes.

Les modifications des Trojans encoders les plus répandues au mois de février 2015 :

- Trojan.Encoder.567;

- Trojan.Encoder.398;

- Trojan.Encoder.741.

Protégez vos fichiers contre l'endommagement par des Trojans en utilisant la Prévention de la perte de données

| Disponible uniquement dans Dr.Web Security Space en versions 9 et 10 |

| Plus d'infos sur les Encoders |

|

Présentations sur la configuration |  |

Décryptage gratuit de données |

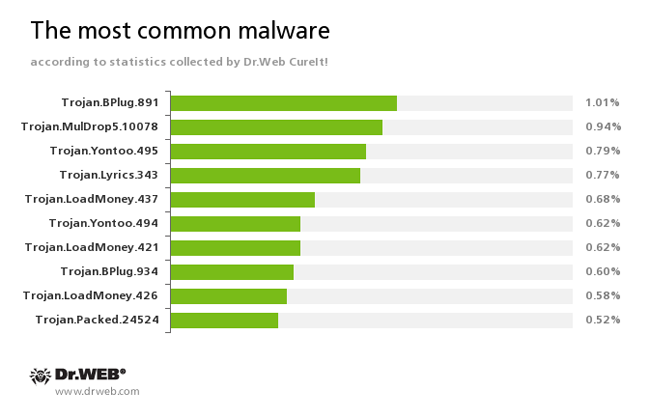

Selon les statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Trojan.BPlug

Plug-in conçu pour les navigateurs les plus utilisés et qui affiche des publicités.Trojan.MulDrop5.10078

Malware capable de télécharger des applications publicitaires sur l'ordinateur de la victime.Trojan.Yontoo

C'est une famille de plug-in dont le but est l'affichage de publicités lors de la visite de pages web.Trojan.Lyrics

Famille de Trojans qui affichent des publicités dans le navigateur, et ouvrent des pages web dans le navigateur à l'insu de l'utilisateur.Trojan.LoadMoney

Famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.Trojan.Packed.24524

Trojan qui installe des applications publicitaires et douteuses.

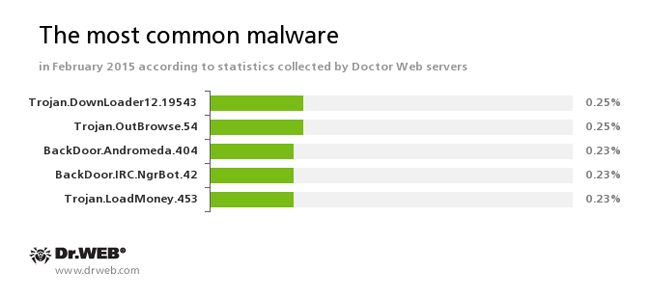

Selon les données des serveurs de statistiques de Doctor Web

Trojan.DownLoader12.19543

Trojan conçu pour remplacer les résultats des moteurs de recherche, ainsi que pour afficher des fausses fenêtres pop-up de réseaux sociaux.Trojan.OutBrowse.54

Un des représentants de la famille des Trojans publicitaires distribués via les programmes partenaires et conçus pour gagner de l'argent sur le trafic de fichiers.BackDoor.Andromeda.404

Trojan Downloader, conçu pour télécharger sur les serveurs des malfaiteurs et lancer sur le PC infecté d'autres logiciels malveillants.BackDoor.IRC.NgrBot.42

C'est un Trojan assez répandu, qui est bien connu par les spécialistes de la sécurité depuis 2011. Ces Trojans communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter les commandes des malfaiteurs.Trojan.LoadMoney

Famille de logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

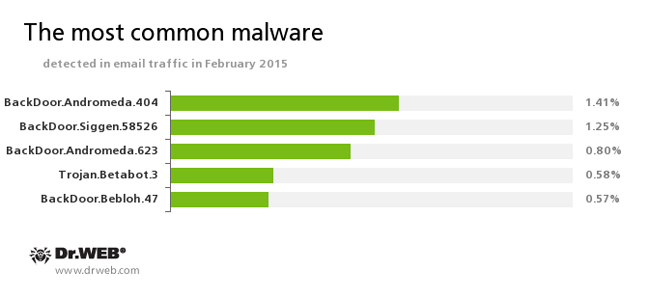

Logiciels malveillants détectés dans le trafic email

BackDoor.Andromeda

Famille de Trojan Downloader, conçus pour télécharger sur les serveurs des malfaiteurs et lancer sur le PC infecté d'autres logiciels malveillants.BackDoor.Siggen.58526

Trojan qui peut télécharger et lancer à l'insu de l'utilisateur des logiciels malveillants sur l'ordinateur infecté, ainsi qu'exécuter les commandes des malfaiteurs.Trojan.Betabot.3

Trojan conçu pour intercepter les données entrées dans différents formulaires (y compris dans les systèmes de banque en ligne), exécuter les commandes provenant d'un serveur distant, modifier les paramètres DNS sur l'ordinateur infecté et lancer des attaques DDoS.BackDoor.Bebloh.47

Représentant de la famille des Trojans bancaires. Cette application représente une menace pour les utilisateurs de systèmes de e-banking car il permet aux malfaiteurs de voler les informations que l’utilisateur entre dans les formulaires sur les sites de certaines banques, en interceptant le contenu des champs des navigateurs Internet.

Botnets

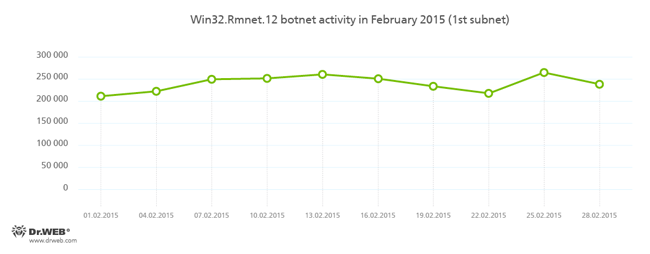

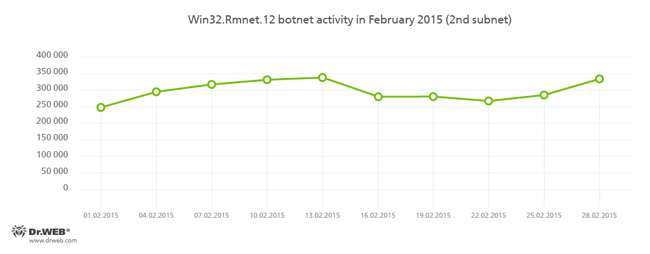

Malgré l’annonce faite dans les medias le 24 février 2015, disant les serveurs de gestion du botnet Rmnet ont été désactivés, les chercheurs de Doctor Web ne constatent aucune diminution significative de l'activité de ce botnet. Les graphiques suivants représentent l'activité des sous-réseaux du botnet, créé par les pirates en utilisant le virus de fichiers Win32.Rmnet.12 :

Pour plus d'infos sur l'activité du botnet Rmnet veuillez consulter l'article publié sur notre site Web.

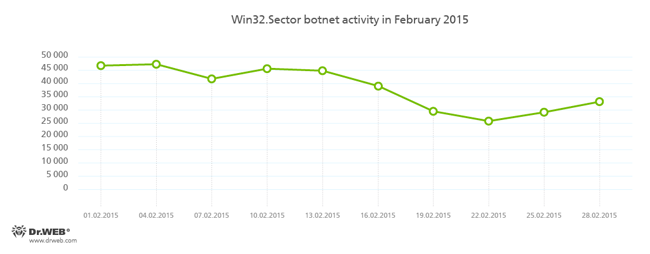

Le botnet construit via le virus de fichiers Win32.Sector est toujours actif Win32.Sector:

Le virus de fichier Win32.Sector possède les fonctionnalités suivantes :

- télécharger des fichiers exécutables depuis un réseau P2P et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

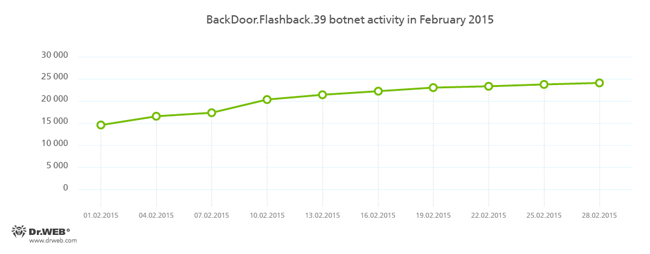

BackDoor.Flashback.39

Trojan ciblant Mac OS X distribué depuis avril 2012. Ce malware exploite les vulnérabilités Java. Ce logiciel malveillant télécharge et lance sur la machine contaminée un payload qui peut être présent via un exécutable indiqué dans la commande reçue des pirates.

Menaces ciblant Linux

Les malfaiteurs continuent leurs efforts dans le domaine du développement de malwares ciblant Linux. Au début du mois de février, les chercheurs de Doctor Web ont examiné le Trojan multifonctions baptisé Linux.BackDoor.Xnote.1. Ce malware peut exécuter les commandes suivantes:

- énumérer les fichiers et répertoires présents dans un dossier spécifié ;

- envoyer les données sur la taille d’un fichier ;

- créer un fichier dans lequel le logiciel peut enregistrer les données reçues ;

- recevoir un fichier ;

- télécharger un fichier sur le serveur de gestion ;

- supprimer un fichier ;

- supprimer un répertoire ;

- envoyer au serveur de gestion le signal que le backdoor peut recevoir un fichier ;

- créer un répertoire ;

- renommer un fichier ;

- lancer un fichier.

De plus, il peut lancer le shell avec la variable d'environnement spécifiée et donner au serveur de gestion l'accès à cette variable, lancer sur l'ordinateur infecté un serveur proxy SOCKS ou lancer son propre serveur portmap, ainsi que lancer des attaques DDoS.

Pour plus d'informations sur les moyens de propagation et le fonctionnement du Linux.BackDoor.Xnote.1 consultez, l'article publié sur notre site Web.

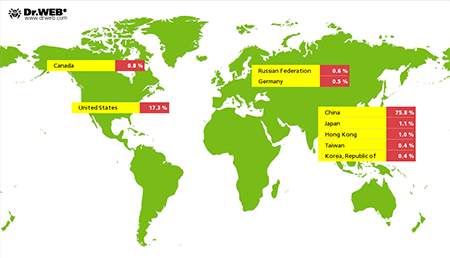

Le Linux.BackDoor.Gates.5 continue de lancer des attaques DDoS sur les ressources Internet. Au cours du mois, les spécialistes ont détecté 1129 adresses IP uniques ciblées par des attaques DDoS (soit une réduction de 3880 par rapport au mois précédent). Comme précédemment, la plupart d'entre eux se trouvent en Chine :

Les sites frauduleux et non recommandés

En février 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 22 033 adresses Internet.

| Janvier 2015 | Février 2015 | Evolution |

|---|---|---|

| 10 431 | 22 033 | +111,2% |

Le Contrôle Parental, inclus dans Dr.Web Security Space 10.0, assure la protection des utilisateurs contre la fraude Internet. Le Contrôle Parental vous permet de limiter l'accès à certains sites web, en fonction du sujet de leur contenu, et filtre les contenus douteux. Il utilise une base de liens non recommandés afin de protéger l'utilisateur contre les sites frauduleux et potentiellement dangereux, dont le contenu est suspect et contre les ressources qui distribuent des logiciels malveillants.

En savoir plus sur les sites non recommandés par Dr.Web

Logiciels malveillants et indésirables ciblant Android

En février 2015, les spécialistes ont détecté beaucoup de logiciels malveillant ciblant Android, à savoir :

- Modules publicitaires agressifs

- Trojans extorqueurs

- Trojans SMS

- Trojans bancaires

Adwares

Les développeurs de logiciels pour Android continuent d'utiliser des plateformes publicitaires agressives. Les spécialistes ont de nouveau détecté de tels logiciels sur Google Play.Trojans extorqueurs

Parmi les logiciels malveillants détectés en février, plusieurs nouveaux Ransomware, y compris des encodeurs dangereux, capables de crypter les fichiers utilisateur, ont été découverts.Trojans SMS

En février, les spécialistes ont détecté plusieurs Trojans SMS pouvant envoyer des SMS payants à l'insu de l'utilisateur.Trojans bancaires

Cette menace reste toujours actuelle pour les utilisateurs des appareils mobiles sous Android. Notamment en Corée du Sud : les spécialistes de Doctor Web ont détecté plus de 80 envois de spam via SMS contenant un lien pour télécharger des malwares infectant les Smartphones et tablettes sous Android.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live