Doctor Web : rapport viral du mois de septembre 2015

le 1er octobre 2015

Le début de l'automne apporte son lot de malwares : au cours du mois de septembre2015, les chercheurs ont détecté la propagation de plusieurs installateurs d’applications indésirables et publicitaires ciblant Windows et Mac OS X, d’un nouveau Trojan ciblant les terminaux POS, ainsi que des malwares ciblant Linux et Android.

Les tendances du mois de septembre 2015

- L'apparition d'un nouveau Trojan infectant les terminaux POS

- La propagation d’applications indésirables et publicitaires ciblant Windows et Mac OS X

- La propagation de nouveaux logiciels malveillants ciblant Google Android et Linux

La menace du mois

Les terminaux POS tournant sous Windows ont toujours été une cible intéressante pour les malfaiteurs qui ont déjà élaboré plusieurs moyens de voler des traces de cartes bancaires dans la mémoire de ces appareils en utilisant des logiciels malveillants. Les chercheurs de Doctor Web ont examiné une menace de ce type au cours du mois de septembre qui a reçu le nom Trojan.MWZLesson, et qui représente une modification du malware BackDoor.Neutrino.50.

Trojan.MWZLesson peut exécuter les commandes suivantes :

- CMD – envoie la commande reçue à l'interpréteur de commandes CMD ;

- LOADER - télécharge et lance les fichiers suivants : dll à l'aide de l'utilitaire regsrv, vbs en utilisant l'utilitaire wscript, exe qui est simplement lancé ;

- UPDATE – commande de mise à jour ;

- rate – définit l'intervalle des séances de connexion aux serveurs de gestion ;

- FIND - recherche de fichier par le masque ;

- DDOS – lancer une attaque DDoS de type http-flood.

Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

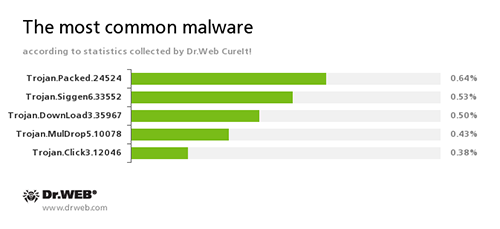

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Selon ces données, en septembre 2015, Dr.Web CureIt! a détecté 155 554 503 applications malveillantes, indésirables et potentiellement dangereuses.

Trojan.Packed.24524

Installateur de publiciels, distribués sous couvert d'une application légitime.

Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.

Trojan.DownLoad3.35967

Un des représentants de la famille des Trojan Downloader conçus pour télécharger du contenu sur Internet et lancer sur le PC infecté d'autres logiciels malveillants.

Trojan.MulDrop5.10078

Représentant de la famille de logiciels malveillants conçus pour télécharger et installer d'autres logiciels malveillants sur l'ordinateur infecté.

Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.

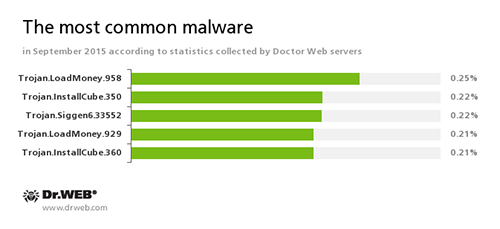

Données des serveurs de statistiques de Doctor Web.

Trojan.LoadMoney

Famille des logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.InstallCube

Famille de logiciels « downloader », qui installent sur l'ordinateur de la victime des logiciels inutiles et indésirables.

Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.

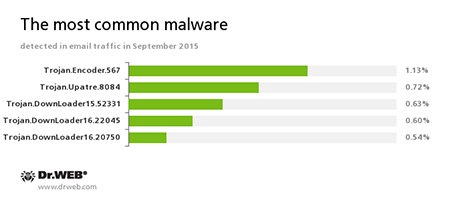

Logiciels malveillants détectés dans le trafic email

Trojan.Encoder.567

Un des représentants de la famille des Trojans-Extorqueurs qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter. Ce Trojan peut crypter les types de fichiers suivants : .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.Upatre

Famille de Trojan Downloader conçus pour télécharger et installer d'autres logiciels malveillants sur l'ordinateur infecté à l'insu de l'utilisateur.

Trojan.DownLoader

Famille de Trojans conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

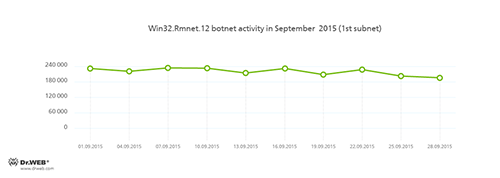

Botnets

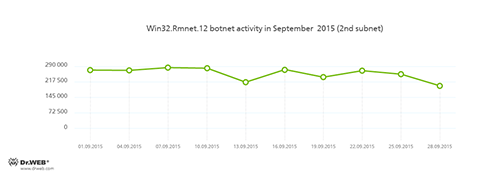

Les spécialistes de Doctor Web continuent de surveiller le grand botnet créé à l'aide du virus de fichier Win32.Rmnet.12. Sa moyenne quotidienne de croissance en septembre 2015 est représentée dans les graphiques ci-dessous :

Rmnet — famille de virus de fichiers distribués sans l'intervention de l'utilisateur, capables d'injecter un code parasite dans les pages web (cela permet de recueillir les données bancaires de la victime), de voler les cookies et les mots de passe pour les clients FTP et d’exécuter des commandes distantes.

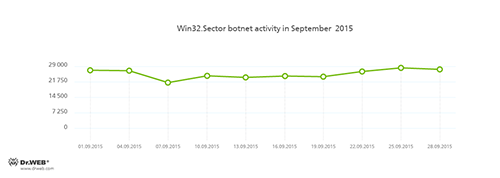

Le botnet Win32.Sector est toujours opérationnel — sa moyenne quotidienne de croissance est représentée dans le graphique ci-dessous :

Le virus de fichier Win32.Sector possède les fonctionnalités suivantes :

- télécharger des fichiers exécutables depuis un réseau P2P et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

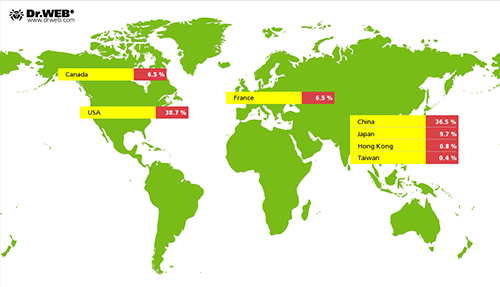

Au cours du mois, les spécialistes ont détecté plusieurs attaques effectuées à l'aide du Trojan Linux.BackDoor.Gates.5. Par rapport au mois précédent, le nombre d'attaques DDoS a augmenté de 263.5% pour atteindre 7572. Les leaders des attaques sur les sites se trouvent aux Etats-Unis, suivis par la Chine. La répartition géographique de ces attaques DDoS perpétrées à l’aide de Linux.BackDoor.Gates.5 est présentée dans le graphique ci-après :

Trojans Encoders

Nombre de requêtes adressées au support technique de Doctor Web pour le décryptage de fichiers

| Août 2015 | Septembre 2015 | Evolution |

|---|---|---|

| 1425 | 1310 | - 8 % |

Les modifications des Trojans encoders les plus répandues au mois de septembre 2015 :

- Trojan.Encoder.567;

- Trojan.Encoder.858.

Dr.Web Security Space 10.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Protection préventive | Prévention de la perte de données |

|---|---|

|  |

Menaces ciblant Linux

En septembre, les spécialistes de Doctor Web ont détecté des Trojans ciblant Linux. Parmi les plus intéressants Linux.Ellipsis.1 et Linux.Ellipsis.2. Le second est conçu pour pirater des appareils en utilisant des attaques par dictionnaire. Les cybercriminels utilisent le Trojan Linux.Ellipsis.1 afin de garantir leur anonymat lors de l'accès aux appareils piratés. Ce malware a un comportement assez étrange que les spécialistes de Doctor Web ont qualifié de " paranoïaque ".

La tâche principale du Trojan Linux.Ellipsis.1 est de lancer un serveur proxy sur l'ordinateur infecté : les malfaiteurs l'utilisent pour pirater des appareils infectés ainsi que pour brouiller les pistes. Pour cela, il contrôle les connexions via une adresse locale et un port spécifiés et analyse tout le trafic entrant.

Linux.Ellipsis.1 comprend une liste de lignes dont la présence dans le trafic réseau prévoit le blocage de l'échange de données entre le serveur distant et le PC de la victime via une adresse IP. Il vérifie également toutes les connexions réseau de l'ordinateur et envoie au serveur de gestion l'adresse IP du nœud avec lequel la connexion est établie. Si le serveur répond par la commande " kill ", le Trojan arrête l'application qui a établi cette connexion et bloque cette adresse IP pour 2 heures. Pour plus d'informations sur l'architecture et le fonctionnement de ces menaces consultez l'article publié sur notre site Web.

Logiciels malveillants ciblant Mac OS X

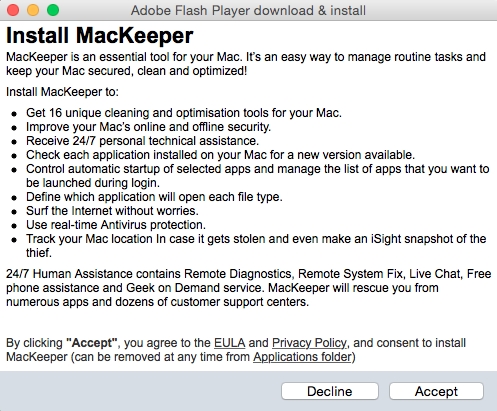

УLes spécialistes détectent souvent des installateurs de logiciels publicitaires et indésirables ciblant Windows, mais au cours du mois de septembre, ils ont découvert un malware de ce type ciblant Mac OS X. Cet échantillon, Adware.Mac.WeDownload.1 représente un faux package d'installation du lecteur Adobe Flash Player et se propage via un programme de partenariat qui vise à gagner de l'argent sur le trafic de fichiers.

Après avoir envoyé la requête appropriée, Adware.Mac.WeDownload.1 reçoit la liste des applications qu'il proposera à l'utilisateur d'installer. Par exemples les logiciels indésirables ou même malveillants Program.Unwanted.MacKeeper, Mac.Trojan.Crossrider, Mac.Trojan.Genieo, Mac.BackDoor.OpinionSpy, des représentants de la famille Trojan.Conduit et d'autres. Le nombre et la liste de logiciels à installer dépendent de la géolocalisation de l'IP de la victime.

Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Autres logiciels malveillants

Au cours du mois, les chercheurs ont constaté une large propagation de malwares installateurs d’applications publicitaires, indésirables et potentiellement dangereuses, créés au sein de « programmes partenaires » qui visent à monétiser le trafic de fichiers.

Au début du mois, les spécialistes ont examiné le malware Trojan.InstallCube.339, qui peut être téléchargé par les utilisateurs sur des sites de partage de fichiers et des trackers Torrents. Après son lancement, le Trojan reçoit ses données de fonctionnement du serveur de gestion et affiche une fenêtre de dialogue avec des informations sur l'objet téléchargeable. Il faut noter que cette fenêtre possède une icône du logiciel-client de mTorrent. La particularité des serveurs de gestion de ce logiciel malveillant est qu'ils permettent de télécharger la charge utile dans le cas où l'adresse IP de l'ordinateur-client est russe. Vous pouvez consulter plus d’information sur ce Trojan dans cet article.

Un autre installateur dangereux, dont nous avons parlé au cours du mois, porte le nom Trojan.RoboInstall.1. Comme ses " homologues ", il se propage via les sites de partage de fichiers, faux Torrents et autres ressources, créés par les malfaiteurs. Ces logiciels malveillants sont souvent utilisés par les développeurs d’applications gratuites, car ils gagnent de l'argent sur chaque utilitaire que ce Trojan installe sur l'ordinateur. Il est à noter que Trojan.RoboInstall.1 ne comprend pas de cases à cocher pour les fichiers exécutables à télécharger, c'est pourquoi l'utilisateur ne peut pas bloquer le téléchargement de ces fichiers.

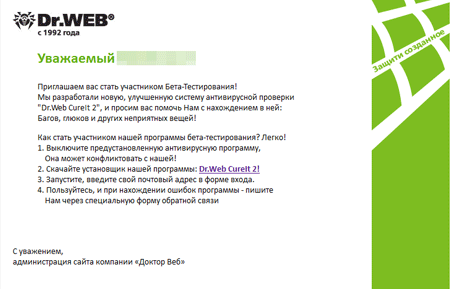

A la fin du mois, les malfaiteurs ont effectué un envoi de spam contenant des malwares usurpant le nom de Doctor Web.

Les cybercriminels invitaient à tester l'utilitaire « Dr.Web CureIt 2 », sous couvert duquel le Trojan Trojan.PWS.Stealer.13052, conçu pour voler les mots de passe, était téléchargé sur l'ordinateur de la victime. Pour augmenter le nombre d'infections, les pirates demandent de désactiver l'antivirus installé sur l'ordinateur pour éviter les conflits lors de l'installation de l'utilitaire. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

Sites dangereux

En septembre 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 399 227 adresses Internet.

| Août 2015 | Septembre 2015 | Evolution |

|---|---|---|

| + 834 753 | + 399 227 | - 51.39 % |

Logiciels malveillants et indésirables ciblant Android

Le mois écoulé a été marqué par l'émergence de nouveaux logiciels malveillants ciblant les appareils mobiles. Les spécialistes ont découvert un Trojan dans le catalogue App Store, ainsi que des cas de téléchargement de logiciels malveillants sur Google Play . En septembre, les chercheurs ont détecté un Trojan intégré au sein d'un des firmwares officiel d’Android. De plus, les utilisateurs ont été de nouveau ciblés par des Extorqueurs Android et d'autres logiciels malveillants.

Les événements les plus importants du mois sont :

- la détection d’applications sur l’App Store contenant le Trojan IPhoneOS.Trojan.XcodeGhost;

- la détection de logiciels malveillants sur Google Play ;

- la détection du Trojan intégré au firmware Android ;

- l'émergence de nouvelles versions de Trojans Extorqueurs ciblant Android ;

- la propagation de nouveaux Trojans bancaires.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

[% END %]