Doctor Web : rapport viral du mois de février 2017

Le 28 février 2017

Le dernier mois de l'hiver a été marqué par l’apparition d'un nouveau Trojan bancaire qui a hérité des fragments du code source d’une autre famille de Trojans bancaire répandue, Zeus (Trojan.PWS.Panda). Ce programme malveillant intègre aux pages web consultées par l'utilisateur un contenu étranger et lance sur l'ordinateur contaminé le serveur VNC. De plus, au mois de février, les analystes de Doctor Web ont détecté un nouveau Trojan ciblant l'OS Linux. Les bases virales de l'antivirus Dr.Web pour Android ont été également complétées par de nouvelles entrées.

Les tendances principales du mois de février.

- La propagation d'un nouveau Trojan bancaire

- La détection d'un nouveau programme malveillant ciblant Linux

- L'apparition de nouveaux Trojans ciblant la plateforme mobile Android.

Menace du mois

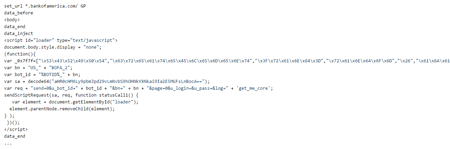

Les Trojans bancaires sont considérés comme les programmes malveillants les plus dangereux car ils sont capables de voler de l'argent des comptes bancaires de leurs victimes. Le nouveaux Trojan bancaire examiné par les analystes de Doctor Web au mois de février a reçu le nom Trojan.PWS.Sphinx.2. Il effectue des injections Web, autrement dit, il intègre un contenu tiers dans les pages web consultées par l'utilisateur. Ainsi, par exemple, il peut transmettre aux pirates les identifiants des comptes bancaires que l'utilisateur a saisi dans les faux formulaires créés par le Trojan. L'illustration suivante montre un exemple de code qui est implanté par Trojan.PWS.Sphinx.2 dans les pages du site bankofamerica.com:

De plus, Trojan.PWS.Sphinx.2 est capable de lancer sur l'ordinateur contaminé un serveur VNC, par le biais duquel les cybercriminels peuvent se connecter à la machine infectée et installer des certificats numériques sur le système pour organiser des attaques de type MITM (« Man in the Middle »). Le malware comprend également un « grabber », un module fonctionnel qui intercepte et transmet au serveur distant les informations que l'utilisateur entre dans les formulaires de saisie sur différents sites. Il convient de noter que le démarrage automatique du Trojan.PWS.Sphinx.2 est effectué à l’aide d’un script spécialisé en PHP. Pour en savoir plus sur ce programme malveillant, consultez les informations publiées par Doctor Web.

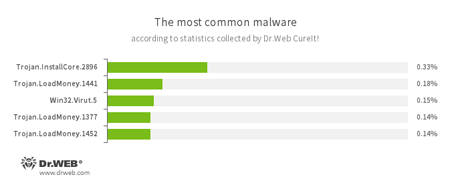

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Win32.Virut.5

Virus polymorphe complexe qui infecte les fichiers exécutables et qui est doté des fonctionnalités permettant de gérer la machine contaminée de manière distante.

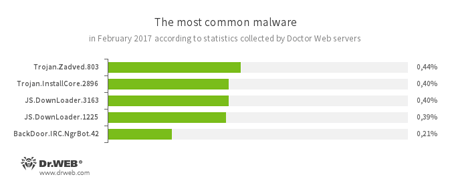

- Trojan.Zadved

Plugins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - BackDoor.IRC.NgrBot.42

Trojan assez répandu qui est connu des spécialistes de la sécurité depuis 2011. Les programmes malveillants de cette famille communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter des commandes à distance sur les ordinateurs contaminés.

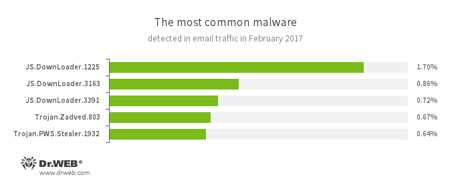

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.Zadved

Plugins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

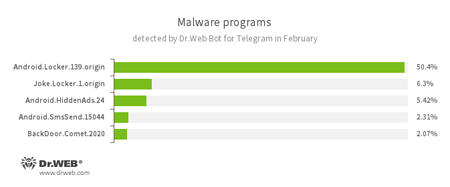

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Les différentes modifications de ce malware peuvent afficher un message indiquant à l’utilisateur qu’il a enfreint la loi et bloquer l'appareil mobile. Pour débloquer l'appareil, les malwares demandent une rançon. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Trojan conçu pour afficher des publicités. - Android.SmsSend.15044

Représentant de la famille des logiciels malveillants conçus pour envoyer des messages SMS payants et pour abonner des utilisateurs à des services couteux ou à un contenu payant. - BackDoor.Comet.2020

Représentant de la famille de logiciels malveillants capables d'exécuter sur le périphérique infecté les commandes des pirates et de leur fournir un accès à l'appareil contaminé.

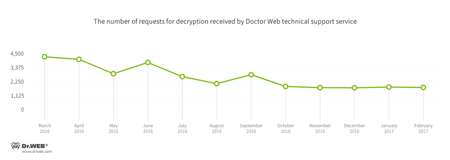

Trojans Encoders.

Au mois de février, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 31.16% des demandes;

- Trojan.Encoder.567 — 6.70% des demandes;

- Trojan.Encoder.3953 — 4.70% des demandes;

- Trojan.Encoder.761 — 3.31% des demandes;

- Trojan.Encoder.3976 — 1.91% des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Durant le mois de févier 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 134 063 adresses Internet.

| Janvier 2017 | Février 2017 | Evolution |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Menaces ciblant Linux

Les chevaux de Troie qui infectent les périphériques sous Linux ne sont plus rares. Toutefois, au mois de février, les analystes de Doctor Web ont détecté un programme malveillant particulier. Une fois lancé sur un ordinateur sous Windows, il tente de détecter et d'infecter des périphériques Linux.

Ce cheval de Troie a reçu le nom de Trojan.Mirai.1. Après avoir téléchargé depuis son serveur de contrôle une liste d’adresses IP, il lance sur la machine contaminée le scanner qui interroge les adresses listées et tente de s'y authentifier en utilisant une combinaison du login et du mot de passe enregistrés dans le fichier de configuration. De plus, en cas de connexion via Telnet à un appareil sous Linux, le Trojan télécharge sur l'appareil compromis un fichier binaire qui, à son tour, télécharge et lance le programme malveillant Linux.Mirai. A part cela, Trojan.Mirai.1 peut exécuter des commandes reçues des intrus et met en œuvre une série d'autres fonctions malveillantes. Pour plus d'informations sur ses capacités décrites dans la publication sur notre site Web, consultez l'aperçu.

C'est également au mois de février que les analystes de Doctor Web ont examiné le Trojan Linux.Aliande.4 écrit en langage Go et conçu pour pirater les nœuds distants en utilisant la méthode par force brute. Linux.Aliande.4 utilise la liste des adresses IP reçue de son serveur de contrôle. Pour accéder à des périphériques distants, le protocole SSH est utilisé. Le Trojan envoie la liste des logins et mots de passe opérationnels qu'il trouve aux pirates.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de février, Android.Click.132.origin a été diffusé via le catalogue Google Play. Ce malware consulte discrètement des sites web et clique sur les bannières publicitaires. Pour cette activité, les auteurs de virus reçoivent une récompense.

L'événement le plus marquant du mois de février relatif à la sécurité des mobiles est le suivant :

- la détection d’un Trojan ciblant Android qui consulte discrètement des sites affichant des publicités et clique automatiquement sur les bannières publicitaires.

Pour plus d'informations sur les menaces ayant ciblé les appareils mobiles en février, consultez notre rapport.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]